Lockedv1 Ransomware

Gehenna Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: windows-update-CVE-wFW.exe. Язык программирования: Go.

---

Обнаружения:

DrWeb -> Trojan.Encoder.33347, Trojan.Encoder.33793

Avira (no cloud) -> TR/AD.RansomHeur.aiqat

BitDefender -> Trojan.GenericKD.45208383

ESET-NOD32 -> A Variant Of Win32/Filecoder.NVZ

Microsoft -> Trojan:Win32/Wacatac.B!ml

ESET-NOD32 -> A Variant Of Win32/Filecoder.NVZ

Microsoft -> Trojan:Win32/Wacatac.B!ml

Qihoo-360 -> Win32/Trojan.a26

Symantec -> Trojan.Gen.MBT

Tencent -> Win32.Trojan.Filecoder.Wqcn

TrendMicro -> TROJ_GEN.R002H0DLR20

---

© Генеалогия: ✂️ MauriGo >> Lockedv1 > Gehenna

К зашифрованным файлам добавляется расширение: .lockedv1

Имена зашифрованный файлов переименовываются.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность раннего варианта этого крипто-вымогателя пришлась на конец декабря 2020 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Записка с требованием выкупа называется: READMEV1.txt

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Обходит UAC.

Symantec -> Trojan.Gen.MBT

Tencent -> Win32.Trojan.Filecoder.Wqcn

TrendMicro -> TROJ_GEN.R002H0DLR20

---

© Генеалогия: ✂️ MauriGo >> Lockedv1 > Gehenna

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .lockedv1

Имена зашифрованный файлов переименовываются.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность раннего варианта этого крипто-вымогателя пришлась на конец декабря 2020 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Записка с требованием выкупа называется: READMEV1.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

How to decrypt:

Download Tor Browser (https://www.torproject.org/dist/torbrowser/10.0.7/torbrowser-install-10.0.7_en-US.exe) and install.

Open http://decryptu7o2cckt5.onion with Tor Browser.

Paste yor KEY 03b76-1c61afa6b-ca44645589-***** and follow instructions

Your KEY

03b76-1c61afa6b-ca44645589-*****

Перевод записки на русский язык:

Как расшифровать:

Загрузите Tor-браузер (https://www.torproject.org/dist/torbrowser/10.0.7/torbrowser-install-10.0.7_en-US.exe) и установите.

Откройте http://decryptu7o2cckt5.onion в браузере Tor.

Вставьте КЛЮЧ 03b76-1c61afa6b-ca44645589-***** и следуйте инструкциям.

Твой КЛЮЧ

03b76-1c61afa6b-ca44645589-*****

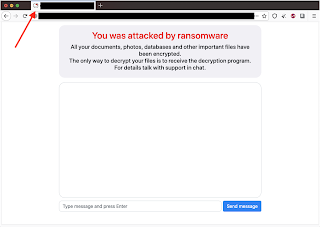

Скриншоты Tor-сайта вымогателей:

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Обходит UAC.

➤ Удаляет теневые копии файлов.

➤ Использует сертификаты X.509.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

READMEV1.txt - название файла с требованием выкупа, добавляется в Автозагрузку системы;

windows-update-cve-wfw.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

READMEV1.txt - название файла с требованием выкупа, добавляется в Автозагрузку системы;

windows-update-cve-wfw.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\Admin\AppData\Local\Temp\windows-update-cve-wfw.exe

C:\Users\Admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\READMEV1.txt

C:\Users\Admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\windows-update-cve-wfw.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: xxxx://decryptu7o2cckt5.onion

Email: -

BTC: 1GoiZyKiJCrjjrkxoDnFRiSaxbGUDpfF4D

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >> TG>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Вариант от 9 апреля 2021:

BTC: 1GoiZyKiJCrjjrkxoDnFRiSaxbGUDpfF4D

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >> TG>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 9 апреля 2021:

Самоназвание варианта: Gehenna Locker

Расширение: .gehenna

Примеры замены имени после шифрования: Chrysanthemum.jpg -> Q2hyeXNhbnRoZW11bS5qcGc=.gehenna

Записка: GEHENNA-README-WARNING.html

Email: ferrari@msgsafe.io, bannedlands@msgsafe.io

---

➤ Обнаружения:

DrWeb -> Trojan.Encoder.33793, Trojan.Encoder.33795, Trojan.Agent.FFJK

BitDefender -> Generic.Ransom.Snatch.5D7157A7

ESET-NOD32 -> A Variant Of Win32/Filecoder.NVZ, A Variant Of Generik.MDZFZML

Malwarebytes -> Malware.Heuristic.1003

Microsoft -> Trojan:Win32/Glupteba!ml

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Risk.Generic.Wptd

Сравнение первого и второго вариантов. В основном тот же код.

Похоже, они переименовали некоторые символы из проекта с открытым исходным кодом и скомпилировали x86 vs x64.

Вариант от 23 апреля 2021:

Расширение: .gehenna

Записка: GEHENNA-README-WARNING.html

Email: bannedlands@msgsafe.io

Файл: gh1.exe

➤ Содержание записки:

!!!!!MESSAGE FROM GEHENNA LOCKER!!!!!

Little FAQ:

.1.

Q: Whats Happen?

A: ALL Your files (docs,databases,musics,videos,...etc) have been encrypted and now have the "gehenna" extension. The file structure was not damaged, we did everything possible so that this could not happen.

.2.

Q: How to recover files?

A: If you wish to decrypt your files you will need to pay in bitcoins.

.3.

Q: What about guarantees?

A: Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities - nobody will cooperate with us. Its not in our interests.

To check the ability of returning files, you can send to us not more than 2 files with low sizes(max 1 mb), we will decrypt them and send back to you. That is our guarantee.

.4.

Q: How to contact with you?

A: You can write us to our mailbox: bannedlands@msgsafe.io

RECOMMENDED:: visit our page https://pastebin.com/raw/FFHz0HU1

Send Your ID to us.

YOUR ID::

13559d855495a6c4d8c2f056d13a44f03c05fd766fabe88058***[всего 1024 знака]

5.

Q: How will the decryption process proceed after payment?

A: After payment we will send to you our special decryption program and detailed instructions for use. With this program you will be able to decrypt all your encrypted files safely.

.6.

Q: If I don’t want to pay bad people like you?

A: If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause only we have the private key. In practice - time is much more valuable than money.

:::BEWARE:::

DON'T try to change encrypted files by yourself!

If you will try to use any third party software for restoring your data or antivirus solutions - please make a backup for all encrypted files! Any changes in encrypted files may entail damage of the private key and, as result, the loss all data.

!!!!!!!!!!

IT IS IMPOSSIBLE TO GET YOUR FILES BACK WITHOUT OUR SPECIAL DECRYPTION TOOL

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage ID Ransomware (ID as MauriGo) Write-up, Topic of Support *

Thanks: dnwls0719, Ravi, Michael Gillespie Andrew Ivanov (article author) Petrovic to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.