Шифровальщики — чума Интернета

Сейчас уже ни для кого не секрет, что в Интернет перенесены все виды имеющихся преступлений. Среди них кибершпионаж, кибертерроризм, кибермошенничество, киберкражи и, согласно тематике этого блога, кибервымогательство и кибершантаж.

Киберпреступления в России давно хотят приравнять к кражам, усилив наказания, но данный вопрос поднят с подачи банковских структур, которым якобы хакеры житья не дают. Может быть, так оно и есть. Кто о чём, а банки о хакерах...

В готовящемся законопроекте также упомянуто скачивание нелицензионных программ и аудио-видео-"шедевров" современной "шедевро"-индустрии, и так выливающейся на нас, как ушат грязной воды. Опять налицо охота на ведьм, а не на истинных киберпреступников, которые как чума распространились по всей Всемирной Сети и затронули каждую семью в каждой стране мира, имеющую выход в Интернет.

Да, я говорю о Вымогательской Чуме: крипто-вымогателях, шифровальщиках, блокировщиках и всевозможных фейках, т.е. программах, которые прикидываются шифровальщиками, блокировщиками, программами, предлагающими "очистку" за плату, но от этого не перестают быть вымогателями. Их создатели открыто размещают свои "творения" в сети Интернет, не боясь ни правоохранителей, ни криминальной мафии, ни местной полиции, ни Европола и Интерпола. Они рекламируют, их рекламируют и продвигают в результатах поиска автоматизированных систем Google и Яндекс.

Вот с кем должны бороться законы о киберпреступлениях, вот кого в первую очередь должна хватать полиция, вычислять Европол, Интерпол и Управление "К"! Хотелось бы верить, что работа в этом направлении ведётся денно и нощно, но факт налицо: вымогательство и криптовымогательство стало бичом и чумой Интернета, как каток подмяв под себя классические вирусные эпидении.

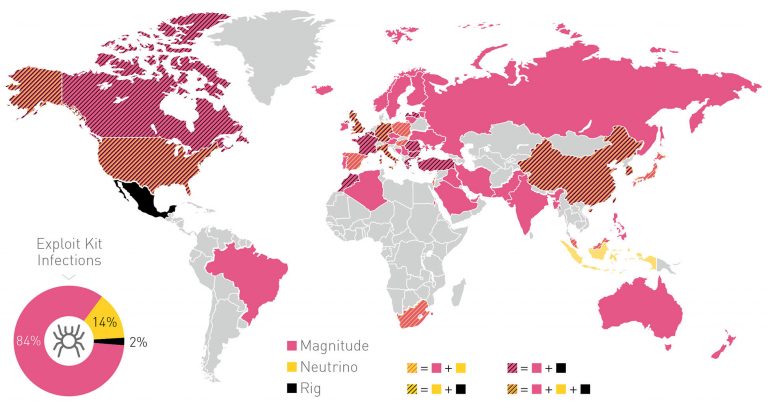

Кстати, по моим сведениям из Украины, Молдовы и Румынии выпускается наибольшее количество Ransomware, если при этом не учитывать Восточные и Южные регионы Азии, где совершенной другой, более высокий процент и уровень вымогательства и хакерских атак. Одни вымогательские атаки из Украины, Молдовы и Румынии направлены на Россию, русскоязычные предприятия и пользователей, а другие на США, Европу и англоязычных пользователей.

Пользователи компьютеров за последнюю пару лет стали гораздо чаще сталкиваться с программами-шифровальщиками, фейк-шифровальщиками, блокировщиками-вымогателями и прочими, требующими выкуп за возвращение доступа к файлам, которые они зашифровали и сделали нечитаемыми, заблокировали и сделали недоступными, переместили, скрыли, удалили... Как это стало возможным?

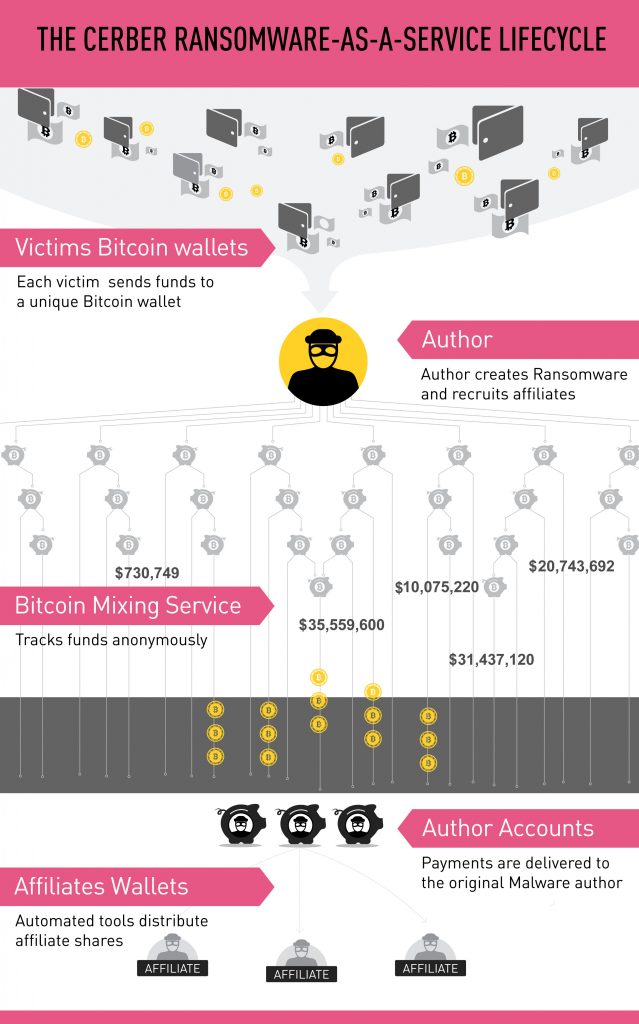

Давно прошли те времена, когда распространением вредоносной программы занимался один преступник или начинающий программист. Сейчас чаще всего киберпреступники работают командой, т.к. такая совместная работа приносит больше прибыли. Например, с развитием вымогательской бизнес-модели (RaaS), основанной на оплате выкупа в биткоинах, одна группа может заниматься техподдержкой, написанием рекомендаций, через чат или по email подсказывать новым жертвам, как и где можно купить, обменять, перевести биткоины для последующей уплаты выкупа. Другая группа занимается разработкой, обновлением и отладкой вымогательского ПО. Третья группа обеспечивает прикрытие и размещение. Четвертая группа работает с C&C и администрирует работу из командного центра. Пятая занимается финансовыми вопросами и работает с партнёрами. Шестая компрометирует и заражает сайты... С развитием RaaS, чем сложнее и распространеннее вымогательское ПО, тем больше задействованных групп и выполняемых ими процессов.

Столкнувшись с атакой крипто-вымогателей пострадавшие оказываются перед сложным вопросом: Заплатить выкуп? или Распрощаться с файлами? Чтобы обеспечить себе анонимность киберпреступники используют сеть Tor и требуют выкуп в криптовалюте Bitcoin. На июнь 2016 денежный эквивалент 1 BTC уже превышает 60 тысяч рублей и меньше уже не станет. К сожалению, решив заплатить, пострадавшие невольно финансируют дальнейшую вымогательскую деятельность киберпреступников, аппетит которых растёт не по дням, а по часам и с каждой новой выплатой они убеждаются в своей безнаказанности.

Посмотрите на "Топ 100 богатейших Биткоин Адресов и Биткоин распределение". Большинство тамошних криптовалютных богатеев-миллионеров стали таковыми незаконными и даже преступными методами.

Как же быть? Сегодня пока нет универсального инструмента для расшифровки данных, есть лишь отдельные утилиты, создаваемые и подходящие для конкретных шифровальщиков. Потому в качестве основной защиты рекомендуются меры, не допускающие заражения шифровальщиками, главной из которых является Актуальная антивирусная защита. При этом очень важно также повышение осведомленности пользователей об этих мерах и об угрозах, исходящих от программ-шифровальщиков и вымогателей. Для этой цели создан наш блог. Здесь собирается информация по каждому шифровальщику-вымогателю, фейк-шифровальщику или блокировщику, выдающему себя за шифровальщика.

Во втором моём блоге "Дешифровщики файлов" с мая 2016 года суммируется информация по декриптерам, которые создаются для бесплатной дешифровки файлов, зашифрованных Crypto-Ransomware. Все описания и инструкции впервые публикуются на русском языке. Сверяйтесь регулярно.

Для цели профессиональной помощи летом 2016 года «Лаборатория Касперского», Intel Security, Европол и полиция Нидерландов организовали совместный проект "No More Ransom", направленный на борьбу с программами-вымогателями. Участники проекта создали сайт NoMoreRansom.org, содержащий общую информацию о шифровальщиках (на английском), а также бесплатные инструменты для восстановления зашифрованных данных. Сначала было всего 4 таких инструмента от ЛК и McAfee. На день написания этой статьи их было уже 7 и функционал был ещё более расширен.

Примечательно, что этот проект только лишь в декабре дополнен группой декриптеров, которые давно описаны в моих блогах "Шифровальщики-вымогатели" и "Дешифровщики файлов".

No More Ransom!

Обновление от 15 декабря 2016:

К проекту присоединились другие компании, ранее выпустившие другие дешифровщики. Сейчас там уже 20 утилит (некоторых даже по две):

WildFire Decryptor - от «Лаборатории Касперского» и Intel Security

Chimera Decryptor - от «Лаборатории Касперского»

Teslacrypt Decryptor - от «Лаборатории Касперского» и Intel Security

Shade Decryptor - от «Лаборатории Касперского» и Intel Security

CoinVault Decryptor - от «Лаборатории Касперского»

Rannoh Decryptor - от «Лаборатории Касперского»

Rakhni Decryptor - от «Лаборатории Касперского»

Jigsaw Decryptor - от Check Point

Trend Micro Ransomware File Decryptor - от Trend Micro

NMoreira Decryptor - от Emsisoft

Ozozalocker Decryptor - от Emsisoft

Globe Decryptor - от Emsisoft

Globe2 Decryptor - от Emsisoft

FenixLocker Decryptor - от Emsisoft

Philadelphia Decryptor - от Emsisoft

Stampado Decryptor - от Emsisoft

Xorist Decryptor - от Emsisoft

Nemucod Decryptor - от Emsisoft

Gomasom Decryptor - от Emsisoft

Linux.Encoder Decryptor - от BitDefender

Теперь в "No More Ransom" состоят представители из 22 стран мира.

Удачи в дешифровке!!!

Не плати выкуп! Подготовься! Защити свои данные! Делай бэкапы!

Пользуясь моментом, напоминаю:

Вымогательство — это преступление, а не игра! Не играйте в эти игры.

© Amigo-A (Andrew Ivanov): All blog articles