QuiDDoss Ransomware

Fake-Russian Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется >> QuiDDoss

Активность этого крипто-вымогателя была во второй половине октября 2022 г. Имитирует ориентацию на русскоязычных пользователей, может распространяться по всему миру. Первые пострадавшие, которые сообщили об атаке, из Саудовской Аравии. В таком случае это скорее всего ответная антиарабская и антироссийская реакция на то, что Саудовская Аравия вместе с другими странами ОПЕК+ сократила добычу нефти на 2 млн баррелей в день, несмотря на призывы США увеличить добычу. Это выгодно для России, потому злоумышленники использовали русский язык в своих требованиях выкупа. Скорее всего требования выкупа и email-адрес фиктивные. Уплата выкупа бесполезна!

К зашифрованным файлам добавляется расширение: .Прочти меня

Пример содержания разных зашифрованных файлов:

Пример содержания разных зашифрованных файлов:

Зашифрованные файлы в папке вместе с запиской:

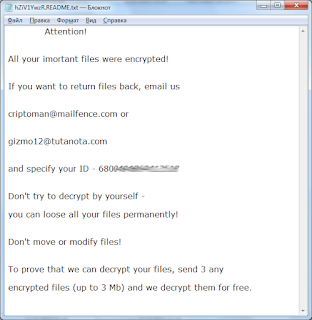

Записка с требованием выкупа называется: Прочти меня.txt

Сервер компании и все файлы сильно зашифрованы, чтобы взломать коды

Ваше устройство заблокировано. Нам удалось

Мы нацелены на корпоративные серверы через подустройство

Глупость вдохновителя сделала глупой жертвой

Чтобы отправить файл для разблокировки устройства, напишите нам с реквизитами электронного платежа

Файлы будут удалены с ведомого ПК через 7 дней с момента взлома.

Вы должны отправить нам сообщение, чтобы сохранить этот пароль, чтобы мы могли обслуживать вас

----

Программирование обхода паролей - qRnULPV0r2aPomaWc38qhKgZLyyaPeI64YQq6LDngrxrk*****

КуиДДосс@protonmail.com

Перевод записки на русский язык:

***уже сделан***

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Прочти меня.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: quiddoss@protonmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support ***

Thanks: *** Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.