Marozka Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 (режим CBC), а затем требует выкуп в $100 в BTC, чтобы вернуть файлы. Оригинальное название: Marozka. На файле написано: Marozka.exe.

© Генеалогия: HiddenTear >> Marozka

К зашифрованным файлам добавляется расширение: .Marozka

Этимология названия:

На сайте вымогателей написано, что это якобы сделали совместно российские и американские хакеры. В такой тандем не верится хотя бы потому, что в названии Marozka сделано сразу две ошибки. Правильный вариант, который бы написали даже самые малограмотные хакеры, назывался бы, как оригинальный кинофильм - "Морозко". Трудно найти российского и постсоветского человека, который сделал бы в названии сразу две ошибки.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец марта 2019 г. Штамп времени: 27 марта 2019. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: HOW TO DECRYPT FILES.txt

Содержание записки о выкупе:

All your information (documents, databases, backups and other files) this computer was encrypted using the most cryptographic algorithms.

All encrypted files are formatted .Marozka.

This form files '.Marozka' is a joint development ENGLISH and RUSSIAN Hackers.

You can only recover files using a decryptor and password, which, in turn, only we know.

It is impossible to pick it up.

Reinstalling the OS will not change anything.

No system administrator in the world can solve this problem without knowing the password

In no case do not modify the files! But if you want, then make a backup.

Drop us an email at the address silena.berillo@gmail.com

if within 12 hours you do not respond to hto2018@yandex.ru for further insertions

You have 24 hours left. If they are not decrypted then after 24 hours they will be removed!!!

You can also decrypt files automatically on our website

https://proverka.host

Перевод записки на русский язык (грамотность оригинала!):

Вся ваша информация (документы, базы данных, резервные копии и другие файлы) этого компьютера была зашифрована с самыми криптографическими алгоритмами.

Все зашифрованные файлы отформатированы .Marozka.

Эта форма файлов '.Marozka* является совместной разработкой ENGLISH и RUSSIAN Hackers.

Вы можете восстановить файлы только с помощью расшифровщика и пароля, которые, в свою очередь, знаем только мы.

Это невозможно подобрать.

Переустановка ОС ничего не изменит.

Ни один системный администратор в мире не сможет решить эту проблему, не зная пароля

Ни в коем случае не изменяйте файлы! Но если хочешь, то сделай бэкап.

Напишите нам на email по адресу silena.berillo@gmail.com

если в течение 12 часов вы не ответите, то на hto2018@yandex.ru для дальнейших вставок

У вас осталось 24 часа. Если они не расшифрованы, то через 24 часа они будут удалены !!!

Вы также можете расшифровать файлы автоматически на нашем сайте

https://proverka.host

Рабочий стол после атаки Marozka Ransomware

Оригинальное изображение Marozka.jpg

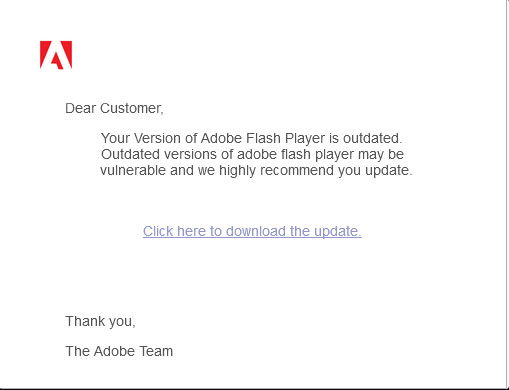

Скриншоты с сайта MAROZKA-DECRYPTOR, где вымогатели предлагают купить дешифровщик, показывают напоминание вымогателей о том, что купить дешифровщик (декриптор) нужно в течение 24 часов.

Содержание текст с этого сайта:

MAROZKA-DECRYPTOR

CAREFULLY READ THE INSTRUCTIONS BELOW. DECRYPTION COST IS $ 100.

YOU NEED TO HURRY

LET ME REMIND YOU HAVE 24 HOURS

CHOOSE ONE OF THE PROPOSED DECRYPTION METHODS 1.WRITE TO US 2.OR MAKE THE PAYMENT YOURSELF. INSTRUCTIONS BELOW.

Enter your name

Enter your E-mail

Computer name (C :\\'User'\)

WRITE TO US

MAROZKA PROGRAM WAS DEVELOPED

JOINTLY BY RUSSIAN AND AMERICAN DEVELOPERS

Only our program can decrypt files.

Any independent attempts to decrypt files will delete them once and for all.

---

PAYMENT

Make a payment of 100 US dollars.

On the bitcoin wallet 1NKtjyNax9cQuMYxLXfHWEKwRHac6gTeHc

Then you will be given a program and a key.

---

PAYMENT PROCEDURE

When paying in the form of a comment, enter your email address (email), after successful payment the program and password will be sent to decrypt.

---

FILE DECRYPTION

Specify the received password after payment and press the button to decrypt the files. Then all files are decrypted.

---

You can also buy the source code of the programs by writing to us.

Сайт вымогателей hide-hide-hide.000webhostapp.com размещен на временном хостинге. Туда можно зайти и просмотреть все папки и файлы.

Скриншоты с временного сайта вымогателей

Технические детали

Распространяется как фальшивый PDF-файл. Используются два сайта, один расположен на временном хостинге, другой специально зарегистрирован.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

.001, .7-zip, .ace, .apk, .arj, .asp, .aspx, .avi, .bmp, .bz2, .c, .cab, .contact, .core, .cpp, .crproj, .cs, .csv, .dat, .db, .dll, .doc, .docx, .dwg, .exe, .f3d, .gzip, .htm, .html, .ico, .iso, .jar, .jpg, .lnk, .lzh, .mdb, .mkv, .mov, .mp3, .mp4, .mpeg, .mpg, .odt, .pas, .pdb, .pdf, .php, .png, .ppt, .pptx, .psd, .py, .rar, .rtf, .settings, .sln, .sql, .tar, .torrent, .txt, .uue, .xls, .xlsx, .xml, .xz, .z, .zip (67 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы контактов, ярлыки и пр.

Целевые директории для шифрования:

"Desktop"; "Links"; "Contacts"; "Documents"; "Downloads"; "Pictures"; "Music"; "OneDrive"; "Saved Games"; "Favorites"; "Searches"; "Videos"

Файлы, связанные с этим Ransomware:

Marozka.zip - файл находится на сайте

Marozka.exe - находится внутри архива

Marozka.jpg - загружается и устанавливается с сайта

HOW TO DECRYPT FILES.txt - записка о выкупе

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL декриптора: xxxxs://proverka.host/

URL вымогателей: xxxxs://hide-hide-hide.000webhostapp.com

URL изображения: xxxxs://hide-hide-hide.000webhostapp.com/hide/Marozka.jpg

Email: silena.berillo@gmail.com, hto2018@yandex.ru

BTC: 1NKtjyNax9cQuMYxLXfHWEKwRHac6gTeHc

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>>

🐞 Intezer analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as ***) Write-up, Topic of Support 🎥 Video review >>

- Видеоролик от CyberSecurity GrujaRS

Thanks: CyberSecurity GrujaRS Andrew Ivanov (author) Thyrex *

© Amigo-A (Andrew Ivanov): All blog articles.