Unlocker Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Symantec ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ??? >> Unlocker

Активность этого крипто-вымогателя была в середине февраля 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .lock

Фактически используется составное расширение по шаблону: .[<email>].lock

В данном случае полное расширение: .[unlocker@onionmail.org].lock

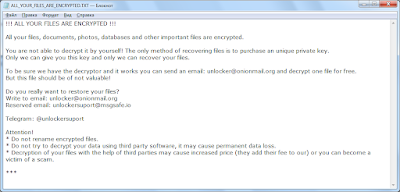

Записка с требованием выкупа называется: ALL_YOUR_FILES_ARE_ENCRYPTED.TXT

Содержание записки о выкупе:

!!! ALL YOUR FILES ARE ENCRYPTED !!!

All your files, documents, photos, databases and other important files are encrypted.

You are not able to decrypt it by yourself! The only method of recovering files is to purchase an unique private key.

Only we can give you this key and only we can recover your files.

To be sure we have the decryptor and it works you can send an email: unlocker@onionmail.org and decrypt one file for free.

But this file should be of not valuable!

Do you really want to restore your files?

Write to email: unlocker@onionmail.org

Reserved email: unlockersuport@msgsafe.io

Telegram: @unlockersuport

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

***

Перевод записки на русский язык:

!!! ВСЕ ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!!!

Все ваши файлы, документы, фото, базы данных и другие важные файлы зашифрованы.

Вы сможете расшифровать его сами! Единственный способ вернуть файлы — приобрести уникальный закрытый ключ.

Только мы можем дать вам этот ключ и только мы можем вернуть ваши файлы.

Чтобы убедиться, что у нас есть расшифровщик и он работает, вы можете отправить письмо на адрес: unlocker@onionmail.org и расшифровать один файл бесплатно.

Но этот файл не должен быть ценным!

Вы правда хотите восстановить файлы?

Пишите на почту: unlocker@onionmail.org

Резервный адрес email: unlockersuport@msgsafe.io

Telegram: @unlockersupport

Внимание!

* Не переименовывайте зашифрованные файлы.

* Не пытайтесь расшифровать свои данные с помощью сторонних программ, это может навсегда испортить данных.

* Расшифровка ваших файлов с помощью третьих лиц может привести к повышению цены (они добавляют свою комиссию к нашей) или вы можете стать жертвой мошенников.

***

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ALL_YOUR_FILES_ARE_ENCRYPTED.TXT - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Telegram: @unlockersuport

Email: unlocker@onionmail.org, unlockersuport@msgsafe.io

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 22 марта 2022:

Расширение: .lock

Расширение (новый шаблон): .[<email>].[ID].lock

Расширение (пример): .[unlocker@onionmail.org].[5MKlY].lock

Записка: README_WARNING.TXT

Расширение (пример): .[unlocker@onionmail.org].[5MKlY].lock

Записка: README_WARNING.TXT

Email: unlocker@onionmail.org, unlockersuport@msgsafe.io

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Telegram: @unlockersuport

➤ Содержание записки:

Hey!

Can I recover my files? Sure. We guarantee that you can recover all your files easily and safely! But you have to be fast!. How quickly you pay, how quickly all your data will be returned, as before encryption.

To contact write to the mail: unlocker@onionmail.org

Reserved email: unlockersuport@msgsafe.io

Telegram: @unlockersuport

ATTENTION !!!

Do not rename encrypted files.

Do not try to decrypt your data using third party software - this may result in permanent data loss.

We are always ready to cooperate and find the best way to solve your problem.

The sooner you write, the better the conditions will be for you.

Our company values its reputation. We give all guarantees of decryption of your files.

Your personal ID: *****

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: Andrew Ivanov (article author) *** *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.