ACCDFISA Ransomware

ACCDFISA v2.0 Ransomware

Anti-Porn Locker Ransomware

ACCDFISA Protection Program

(шифровальщик-вымогатель, rar-вымогатель)

Translation into English

Этот крипто-вымогатель якобы шифрует данные серверов и пользователей общей сети предприятий с помощью AES, а затем требует выкуп от 100$ или 100€ до 300$ (в других версиях это может быть 500$-1000$ и видимо больше), чтобы вернуть файлы. Оригинальные названия: Anti-Porn Locker (APL), Anti-Child Porn Protection (ACPP), Malware Protection, ACCDFISA Protection Program, ACCDFISA Protection Center, Anti Cyber Crime Department of Federal Internet Security Agency (ACCDFISA). На файле может быть написано, что угодно. Для перечисления оплаты предлагаются платёжные системы: MoneyPak, Paysafecard, Ukash. Написан на языке PureBasic.

✔ На самом деле используется не прямое шифрование, а помещение данных в специальный архив с помощью WinRar и длинного пароля. В WinRar файлы, помещенные в архив с паролем, защищены AES-шифрованием.

Пример файла помещенного ACCFISA в RAR-SFX-архив защищенный паролем

© Генеалогия: rar-вымогатели > ACCDFISA > ACCDFISA 2.0

К файлам, помещенным в архив, добавляется архивное расширение .rar, которое потом заменяется на .aes

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Этимология названия:

Вымогатели действуют якобы от "Anti Cyber Crime Department of Federal Internet Security Agency" или сокращенно "ACCDFISA". Такого учреждения не существует. Активность этого крипто-вымогателя пришлась на февраль-апрель 2012 г. и продолжилась позже. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

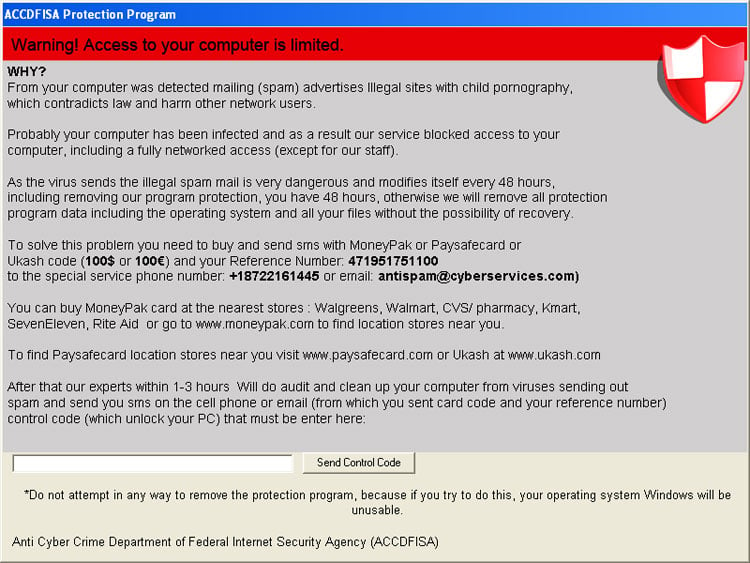

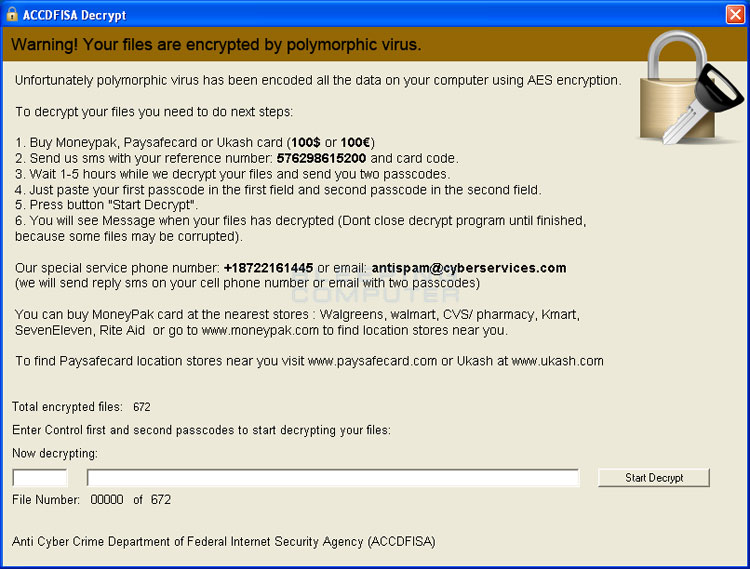

Запиской с требованием выкупа выступает экран блокировки, который отображает пользователю уведомление о выкупе и блокирует использования системы.

Примеры таких экранов:

Содержание текста о выкупе:

К сожалению, спустя много лет я не установил, какие скриншоты каким версиям принадлежали.

Технические детали

Используется удаленное проникновение на серверный ПК через незащищенную конфигурацию RDP. Может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Для удалённого хакерского проникновения злоумышленники используют инструмент под названием DUBrute для поиска систем, на которых запущены службы удалённого рабочего стола или службы терминалов, обычно используемые для удалённо обслуживаемых серверов Windows.

Судя по логам, атакуются следующие учетные записки:

1, 123, a, actuser, adm, admin, admin1, admin2, Administrator, aspnet, backup, console, daniel, david, Guest, james, john, michael, mike, office, owner, pos, pos1, pos2, pos3, pos4, robert, root, sale, sales, scanner, server, sql, staff, support, support_388945a0, sys, test, test1, test2, test3, user, user1, user2, user3, user4, user5

При успешной атаке методом перебора злоумышленник удалённо войдет в систему, загрузит и запустит своё вредоносное ПО.

➤ Используется утилита SDelete для безвозвратного удаления после шифрования оригинальных файлов пользователя. Также используются инструменты NoSafeMode и Netsh для выполнения соответствующих им задач.

➤ Используется утилита WinRar (версия командной строки) для создания защищенного паролем архива, содержащего исходные файлы. WinRar защищает файлы, помещённые в архив с паролем, AES-шифрованием. Также используется технология WinRAR SFX для самоизвления вредоноса.

💬 Пост вымогателя на форуме BleepingComputer >> с описанием и насмешками над исследователями.

Список файловых расширений, подвергающихся захвату и помещению в архив:

.$er, .3ds, .4dd, .ac $, .ads,

.aft, .ahd, .arx, .ask, .atc, .aws, .azz, .bib, .bmp, .bok, .btr, .cdb, .crd, .crt,

.daf, .dat, .db, .db2, .db3, .dbc, .dbf, .dbs, .dbv, .df1, .doc, .docx, .dp1, .dsk,

.dta, .dvb, .dwf, .dwg, .dws, .dwt, .dxf, .dxl, .eco, .edb, .eql, .fcd, .fdb, .fic,

.fid, .fol, .fp7, .gdb, .hdb, .his, .ihx, .jpe, .jpeg, .jpg, .jtx, .lgc, .mdb, .mdf,

.mud, .myd, .ns2, .ns3, .ns4, .nsf, .nyf, .odb, .ods, .old, .olk, .ora, .owg, .pan,

.pdb, .pdf, .pdm, .phm, .php, .png, .psd, .pub, .pwa, .qbw, .qdb, .qvd, .rar, .rsd,

.rtf, .sbf, .sdb, .sdf, .sql, .sxg, .tcx, .tdt, .tif, .txt, .udb, .v12, .vhd, .wdb,

.xld, .xls, .xlsx, .xml, .zdb, .zip (110 расширений).

Файлы, связанные с этим Ransomware:

sys100s.exe

aescryptor.exe

aes256crypter.exe

decrypt.exe

fvd31234.bat

fvd31234.txt

svchost.exe

ghzsrwhbfg.dlls

udsjaqsksw.dlls

dkpslqhnsoa.dll

stppthmainfv.dll

dc.exe

cfwin32.dll

csrss32.dll

csrss64.dll

default2.sfx

NoSafeMode.dll

nsf.exe

sdelete.dll

svschost.exe

how to decrypt aes files.lnk указывает на С:\decrypt\decrypt.exe

<random>.exe - случайное название

Расположения:

С:\decrypt\decrypt.exe

C:\Documents and Settings\All Users\Desktop\fvd31234.bat

C:\Documents and Settings\All Users\Desktop\fvd31234.txt

C:\dvsdlk\svchost.exe

C:\ProgramData\rbnedwdels\svchost.exe

C:\ProgramData\sgcvsap\svchost.exe

C:\ProgramData\tcvedwdcv\ghzsrwhbfg.dlls

C:\ProgramData\tcvedwdcv\udsjaqsksw.dlls

C:\ProgramData\thcgds\dkpslqhnsoa.dll

C:\ultimatedecrypter\dc.exe

C:\WINDOWS\system32\cfwin32.dll

C:\WINDOWS\system32\csrss32.dll

C:\WINDOWS\system32\csrss64.dll

C:\WINDOWS\system32\default2.sfx

C:\WINDOWS\system32\NoSafeMode.dll

C:\WINDOWS\system32\nsf.exe

C:\WINDOWS\system32\sdelete.dll

C:\WINDOWS\system32\svschost.exe

Файлы при заражении Windows x32:

C:\decrypt\decrypt.exe

C:\how to decrypt aes files.lnk

C:\ProgramData\local\aescrypter.exe

C:\ProgramData\local\crdfoftrs.dll

C:\ProgramData\local\svchost.exe

C:\ProgramData\local\undxkpwvlk.dll

C:\ProgramData\local\vpkswnhisp.dll

C:\Decrypt\Decrypt.exe

%System%\csrsstub.exe

%System%\dcomcnfgui.exe

%System%\tcpsvcss.exe

%System%\tracerpts.exe

%System%\ucsvcsh.exe

%System%\wcmtstcsys.sss

Файлы при заражении Windows x64:

C:\decrypt\decrypt.exe

C:\how to decrypt aes files.lnk

C:\ProgramData\local\aescrypter.exe

C:\ProgramData\local\crdfoftrs.dll

C:\ProgramData\local\svchost.exe

C:\ProgramData\local\undxkpwvlk.dll

C:\ProgramData\local\vpkswnhisp.dll

C:\Users\Public\Desktop\how to decrypt aes files.lnk

C:\Windows\SysWOW64\csrsstub.exe

C:\Windows\SysWOW64\dcomcnfgui.exe

C:\Windows\SysWOW64\tcpsvcss.exe

C:\Windows\SysWOW64\tracerpts.exe

C:\Windows\SysWOW64\ucsvcsh.exe

C:\Windows\SysWOW64\wcmtstcsys.sss

Записи реестра, связанные с этим Ransomware:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\netprofms

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WdiServiceSysHost

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "svchost"

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun "svchost"="%PATH_TO_SCREEN_LOCKER%"

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: antispam@cyberservices.com

security11220@gmail.com

bracode17@gmail.com

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: высокая и перспективно высокая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

ACCDFISA Ransomware - февраль 2012

ACCDFISA 2.0 Ransomware - июнь 2016

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 12 сентября 2012:

Email: sec222555@gmail.com

1000.JPG(!! to decrypt email id 1423316714 to sec222555@gmail.com !!).exe

Обновление от 6 июня 2016:

Email: allhelp16@gmail.com

Записки: howtodecryptaesfiles.txt или другие

Содержание записок о выкупе и приписок к заархивированным файлам:

All your files encrypted.

To decrypt email id: 1310822015 to allhelp16@gmail.com

---

!! to get password email id 1449462382 to allhelp16@gmail.com !!

Обновление от 5 июля 2016:

Email: auinfo16@gmail.com

document.ZIP(!! to get password email id 895638026 to auinfo16@gmail.com !!)---

Обновление от 21 июля 2016

Email: helpasia16@gmail.com

document(!! to get password email id 1898904150 to helpasia16@gmail.com !!).exe

Обновление от 21 июля 2016

Email: lathelp16@gmail.com

document(!!to get password email id 2124118085 to lathelp16@gmail.com !!).exe

document(!!to get password email id 2124118085 to lathelp16@gmail.com !!).exe

Обновление от 20 января 2017:

Email: brcodes16@gmail.com

Readme.txt(!! to get password email id 964979184 to brcodes16@gmail.com !!).exe

---

Обновление от 29 марта 2017:

Email: brcodes17@gmail.com

document.doc(!! to get password email id 615619024 to brcodes17@gmail.com !!).exe

---

Обновление от 29 августа 2017:

Email: brcode2017@gmail.com

Обновление от 15 сентября 2017:

Email: brainfo17@gmail.com

document.doc(!! to get password email id 1174911968 to brainfo17@gmail.com !!).exe

Обновление от 29 сентября 2017:

Email: uscodes17@gmail.com

document.doc(! to get password email id 806148890 to uscodes17@gmail.com).exe

Обновление от 10 октября 2017:

Email: eucodes17@gmail.com

Обновление от 10 октября 2017:

Email: brainfo17@gmail.com

document.doc(!! to get password email id 1174911968 to brainfo17@gmail.com !!).exe

Обновление от 20 октября 2017:

Email: brcode2017@gmail.com

Обновление 24 ноября 2017:

Email: bracode17@gmail.com

Email: uscodes17@gmail.com

Обновление от 16 декабря 2017:

Анализ и описание >>

Обновление от 2 января 2018:

Email: eucodes17@gmail.com

document.doc(!! to get password email id 36423892 to eucodes17@gmail.com !!).exe

Обновление от 10 апреля 2018:

Создатель программы вымогателя внес изменения в шифрование, при котором используется более длинный пароль.

Обновление от 28 мая 2018:

Email: brbrcodes@gmail.com

Содержание записки:

All your files encrypted.

To decrypt email id: 1234565432 to brbrcodes@gmail.com

---

document.doc(!! to get password email id 736855924 to brbrcodes@gmail.com !!)

Обновление от 9 декабря 2018:

Email: codescodes18@gmail.com

filename.txt(!! to get password email id 145420172 to codescodes18@gmail.com !!).exe

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы ранних можно дешифровать! Рекомендую обратиться на форум Bleeping Computer >> *** Cracking ACCDFISA Ransomware (July 06, 2015) >> Topic of support and decrypting ACCDFISA v2.0 >>

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as ACCDFISA ) Write-up, Topic of Support, Topic of Support, Write-up, How to remove and decrypt the ACCDFISA Protection Program

Thanks: BleepingComputer, Lawrence Abrams, Fabian Wosar Michael Gillespie, MalwareHunterTeam, Karsten Hahn Andrew Ivanov (article author) *

© Amigo-A (Andrew Ivanov): All blog articles.