Fake Globe Ransomware:

GlobeImposter, GlobeImposter 2.0

GlobeImposter NextGen, FakeGlobeImposter,

FakeGlobeImposter NextGen, GlobeImposterImitator

GlobeImposter 'cut-to-use', 'cut-to-confuse'

(семейство шифровальщиков-вымогателей, все итерации)

Translation into English

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Как удалить? Как расшифровать? Как вернуть данные?

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей с помощью AES/RSA или RC4/RSA, а затем требует выкуп в 1 биткоин, чтобы вернуть файлы (сумма варьируется). Название получил из-за подражания крипто-вымогателю Globe. Среда разработки: Visual C++/ Visual Studio.

Обнаружения:

DrWeb -> Trojan.Encoder.7325, Trojan.Encoder.7262, Trojan.Encoder.10737, Trojan.Encoder.11539, Trojan.PWS.Steam.12700, Trojan.PWS.Steam.14631, Trojan.Encoder.15047, Trojan.Encoder.16208, Trojan.Encoder.19577, Trojan.Encoder.22685, Trojan.Encoder.23652, Trojan.Encoder.24094, Trojan.Encoder.24095 --- Trojan.Encoder.32542

BitDefender -> Generic.Ransom.Crypren.*, Generic.Ransom.GlobeImposter.*

ESET-NOD32 -> A Variant Of Win32/Filecoder.FV

Kaspersky -> Trojan.Win32.Deshacop.fog, Trojan-Ransom.Win32.Purgen.aho

Malwarebytes -> Ransom.GlobeImposter, Trojan.MalPack

Symantec -> Ransom.GlobeImposter, Trojan Horse, Ransom.CryptXXX

TrendMicro -> Ransom_FAKEPURGE.A и другие

Этимология названия:

Название GlobeImposter (Globe-самозванец) было дано в сервисе идентификации крипто-вымогателей "ID-Ransomware" из-за присвоения вымогателями "фирменной" записки о выкупе у семейства Globe.

Цель: запугать жертв, запутать исследователей, дискредитировать программы дешифрования, выпущенные для Globe-семейства. Таким образом, все подражатели под Globe, которые не дешифруются утилитами дешифрования, выпущенными для Globe 1-2-3, получили условное название GlobeImposter, а после — GlobeImposter 2.0.

© Генеалогия: ✂ Globe > Fake Globe: GlobeImposter, GlobeImposter 2.0 > ✂️ по коду и запискам > Alco, Maoloa

Kaspersky -> Trojan.Win32.Deshacop.fog, Trojan-Ransom.Win32.Purgen.aho

Malwarebytes -> Ransom.GlobeImposter, Trojan.MalPack

Symantec -> Ransom.GlobeImposter, Trojan Horse, Ransom.CryptXXX

TrendMicro -> Ransom_FAKEPURGE.A и другие

Этимология названия:

Название GlobeImposter (Globe-самозванец) было дано в сервисе идентификации крипто-вымогателей "ID-Ransomware" из-за присвоения вымогателями "фирменной" записки о выкупе у семейства Globe.

Цель: запугать жертв, запутать исследователей, дискредитировать программы дешифрования, выпущенные для Globe-семейства. Таким образом, все подражатели под Globe, которые не дешифруются утилитами дешифрования, выпущенными для Globe 1-2-3, получили условное название GlobeImposter, а после — GlobeImposter 2.0.

© Генеалогия: ✂ Globe > Fake Globe: GlobeImposter, GlobeImposter 2.0 > ✂️ по коду и запискам > Alco, Maoloa

Изображение является логотипом статьи

К зашифрованным файлам добавляется расширение .crypt

У других итераций семейства GlobeImposter к зашифрованным файлам добавляются также следующие расширения:

.bad

.BAG

.FIX

.FIXI

.legally

.keepcalm

.pizdec

.virginlock

.[byd@india.com]SON

.[xalienx@india.com]

.<[ransom_email]>

.<random_numbers{3-4}>

.<random_chars{3-5}>

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Из-за отсутствия подробных исследований этого семейства (подсемейства) вымогателей, в списке обновлений и расширений возможны неточности и даже ошибки.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Из-за отсутствия подробных исследований этого семейства (подсемейства) вымогателей, в списке обновлений и расширений возможны неточности и даже ошибки. Ранняя активность этого криптовымогателя пришлась на декабрь 2016 г. и продолжилась в 2017, 2018, 2019 годах. Ориентирован на англоязычных и русскоязычных пользователей, что не мешает распространять его по всему миру.

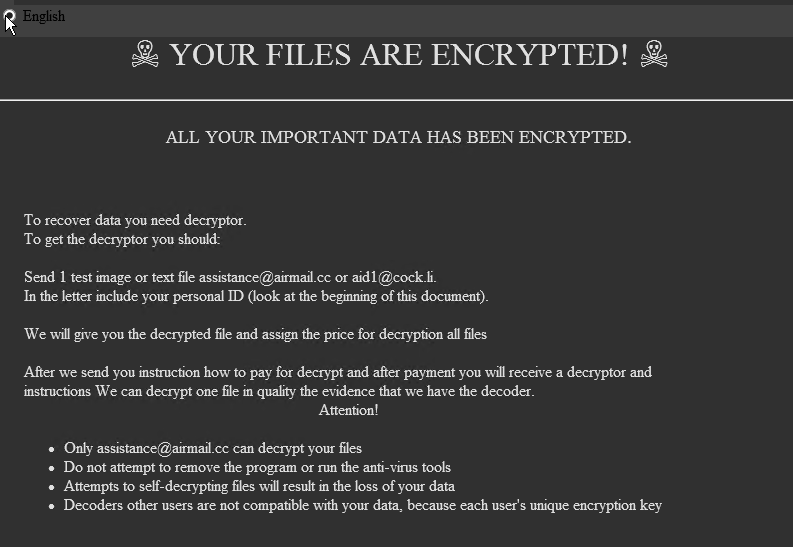

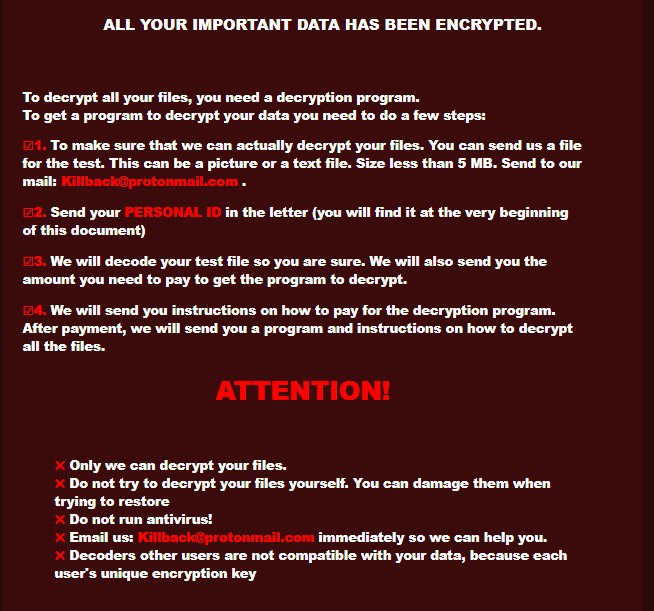

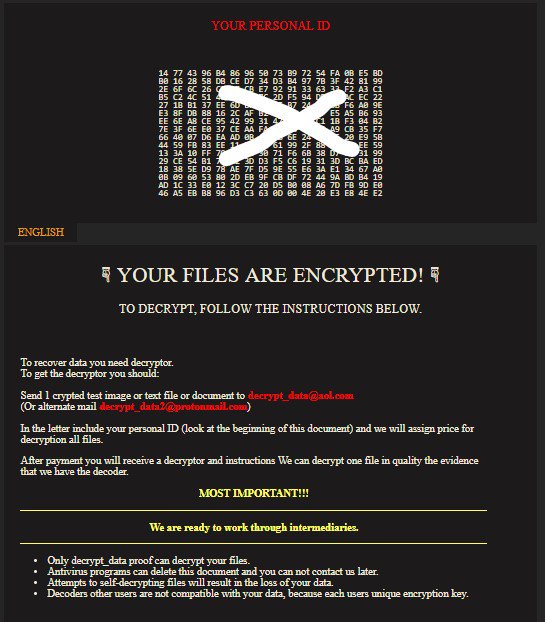

Записки с требованием выкупа позаимствованы вымогателями у Globe Ransomware и называются также HOW_OPEN_FILES.hta. Разбрасываются в каждой папке с зашифрованными файлами.

Содержание записки может копироваться из других вымогателей, чтобы запутать идентификацию.

Your files are encrypted!

Your personal ID

***

All your important data has been encrypted. To recover data you need decryptor.

To get the decryptor you should:

pay for decrypt:

site for buy bitcoin:

Buy 1 BTC on one of these sites

1. https://localbitcoins.com

2. https://www.coinbase.com

3. https://xchange.cc

bitcoin adress for pay:

jlHqcdC83***:

Send 1 BTC for decrypt

After the payment:

Send screenshot of payment to alex_pup@list.ru . In the letter include your personal ID (look at the beginning of this document).

After you will receive a decryptor and instructions

Attention!

• No Payment = No decryption

• You realy get the decryptor after payment

• Do not attempt to remove the program or run the anti-virus tools

• Attempts to self-decrypting files will result in the loss of your data

• Decoders other users are not compatible with your data, because each user's unique encryption key

Перевод записки на русский язык:

Ваши файлы зашифрованы!

Ваш личный ID

***

Все ваши важные данные были зашифрованы. Для восстановления данных вам нужен дешифратор.

Чтобы получить дешифратор вы должны:

заплатить за расшифровку:

сайт для покупки Bitcoin:

Купить 1 BTC на одном из этих сайтов

1. https://localbitcoins.com

2. https://www.coinbase.com

3. https://xchange.cc

Bitcoin-адрес для оплаты:

jlHqcdC83***:

Отправить 1 BTC за расшифровку

После оплаты:

Отправить скриншот оплаты на alex_pup@list.ru . В письме указать свой личный ID (смотрите в начале этого документа).

После этого как вы получите дешифратор и инструкции

Внимание!

• Нет оплаты = Нет дешифрования

• Вы реально получаете декриптор после оплаты

• Не пытайтесь удалить программу или запустить антивирусные инструменты

• Попытки самостоятельного дешифрования данных приведут к потере ваших данных

• Декодеры других пользователей не совместимы с вашими данными, т.к. у каждого пользователя уникальный ключ шифрования

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

ВНИМАНИЕ! В качестве дополнительного средства злоумышленниками может использоваться легитимная программа Process Hacker или ей подобная. Проверьте, не появилась ли папка "Process Hacker 2" в директориях Пользователя: "Документы", "Музыка", "Видео".

➤ О шифровании:

GlobeImposter 2.0 использует AES и шифрует блоки 0x2000 (шифрование, пропуск, шифрование и т.д.).

Список некоторых файловых расширений, подвергающихся шифрованию:

.bat, .bmp, .chm, .dat, .db, .DeskLink, .dll, .doc, .docx, .dtd, .exe, .h, .ico, .ini, .jpg, .jpeg, .lnk, .log, .MAPIMail, .msi, .ppt, .pptx, .py, .shw, .txt, .url, .wav, .wb2, .wma, .wmdb, .wpl, .xls, .xlsx, .xml (34 расширения).

Это могут быть документы MS Office, PDF, базы данных, фотографии, музыка, видео и пр.

Пропускаются файлы с расширениями:

.hta, .wpd, .csv, .bin

Файлы, связанные с этим Ransomware:

<random>.bat

<random>.exe

HOW_OPEN_FILES.hta

подтверждение.exe - вредоносное вложение с названием на русском языке

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения:

Email: alex_pup@list.ru

Email в обновлениях:

keepcalmpls@india.com

happydaayz@aol.com

strongman@india.com

byd@india.com

xalienx@india.com

511_made@cyber-wizard.com

btc.me@india.com

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Intezer Analyze >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

Примечание № 1.

Не сверяясь с лентой многочисленных обновлений, можно дополнить её следующим списком расширений записок о выкупе, используемых вымогателями, распространяющими разные варианты Ransomware, которые мы здесь называем GlobeImposter, GlobeImposter 2.0 их ответвлениями.

=== БЛОК ДОПОЛНЕНИЙ === BLOCK OF ADDITIONS ===

Список некоторых расширений, ранее пропущеных:

..doc, .[dsupport@protonmail.com], .[<email>@cock.li].arena, .[<email>@qq.com].crypt, .{email@aol.com}BIT, .2cXpCihgsVxB3, .3ncrypt3d, .402, .4035, .4090, .4091, .452, .707, .725, .726, .911, .A1CRYPT, .ALCO, .ACTUM, .apk, .ASTRA, .au1crypt, .BIG1, .BIIT, .black, .blcrypt, .bleep, .BONUM, .BRT92, .btc, .BUNNY+, .BUSH, .C8B089F, .CHAK, .clinTON, .CRYPT, .crypt, .cryptall, .cryptch, .crypted_yoshikada@cock_lu, .crypted_zerwix@airmail_cc, .decoder, .doc, .encen, .encencenc, .fuck, .f1crypt, .f41o1, .FIX, .FIXI, .foste, .FREEMAN, .freeman, .fuck, .GORO, .goro, .GOTHAM, .gotham, .GRAF, .GRANNY, .granny, .HAIZ, .HAPP, .happ, .help, .hNcyrpt, .ihelperpc, .Ipcrestore, .irestorei, .JEEP, .keepcalm, .LEGO, .LIN, .lock, .MAKGR, .MAKB, .medal, .MIXI, .MORT, .mtk118, .nCrypt, .needdecrypt, .needkeys, .NIGGA, .nopasaran, .Nutella, .nWcrypt, .ocean, .PANDA+, .paycyka, .pizdec, .PLIN, .PSCrypt, .pscrypt, .ReaGAN, .RECT, .rumblegoodboy, .s1crypt, .scorp, .sea, .SEXY, .SEXY3, .skunk, .SKUNK+, .STG, .suddentax, .THIRD, .third, .TROY, .TRUE, .TRUE1, .Trump, .txt, .UNLIS, .Uridzu, .VAPE, .vdul, .Virginlock, .waiting4keys, .wallet, .write_me_[email], .write_on_email, .write_us_on_email, .XLS, .YAYA, .zuzya, .$Codificado$

Под <email> в расширении находится email-адрес вымогателей, который может быть разным на одном и том же почтовом сервере.

Список некоторых пар email, ранее пропущеных:

alcohol_walker@aol.com, alcohol_walker@india.com при расширении .ALCO

bigbig_booty@aol.com, bigbig_booty@india.com - при расширении .BIG1

blacksupp@aol.com, black_healer@india.com - при расширении .BLACK, .black

crazyfoot_granny@aol.com, crazyfoot_granny@india.com - при расширении .GRANNY, .granny

freeman.dor@aol.com, freeman.dor11@india.com - при расширении .FREEMAN, .freeman

gotham_back@aol.com, gotham_back@india.com - при расширении .GOTHAM

makgregorways@aol.com, makgregorways@india.com - при расширении .MAKGR

mr_chack@aol.com, mr_chack33@india.com - при расширении .CHAK

skunkwoman_next@aol.com, skunkwoman@india.com - при расширении .SKUNK

third_work@aol.com, third3_work@india.com - при расширении .THIRD, .third

vya_technology@aol.com, vya_technology33@india.com

yaya_captain@aol.com, yaya_captain999@india.com - при расширении .YAYA

Список разных записок о выкупе:

!!!README!!!

!back_files!.html

!SOS!.html

#DECRYPT_FILES#.html

#HOW_DECRYPT_ALL#.html

#HOW_DECRYPT_FILES#.html

FILES ENCRYPTED.html

here_your_files!.html

HOW TO DECRYPT FILES.TXT

How to restore your files.hta

HOW_OPEN_FILES.hta

HOW_TO_BACK_FILES.html

how_to_back_files.html

HOW_TO_RECOVER_FILES.html

how_to_recover_files.html

here_your_files!.html

HOW TO DECRYPT FILES.TXT

How to restore your files.hta

HOW_OPEN_FILES.hta

HOW_TO_BACK_FILES.html

how_to_back_files.html

HOW_TO_RECOVER_FILES.html

how_to_recover_files.html

instruction.html

Instructions.txt

paxynok.html

Paxynok.html

paxynok.html

Paxynok.html

Read___ME.html

READ__ME.html

Read_For_Restore_File.html

READ_IT.html

Read_Me.html

Read_ME.txt

RECOVER-FILES.html

Как_вернуть_файлы.html

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== 2017 === Russian + English ===

Обновление от 15 февраля 2017:

Файл: 2-0.5.exe

Результаты анализов: VT

Обновление от 12 января 2017:

Записка: how_to_back_files.html

Email: overrldeloop@mail-on.us

overrldeloop@tuta.io

Обновление от 13 марта 2017:

Пост в Твиттере >>

Файлы: <random>.exe, %TEMP%\qfjgmfgmkj.tmp

Записка: how_to_recover_files.html

Расширение: .pizdec

Результаты анализов: HA+VT

Проверяет наличие антивирусов:

COMODO, Kaspersky Lab, McAfee, Avira, Avast, Symantec

<< Скриншот записки

Обновление от 11 апреля 2017:

Считается как GlobeImposter 2.0 (здесь и далее)

Расширение: .FIX

Email: happydaayz@aol.com и strongman@india.com

Записка: how_to_recover_files.html

Тема поддержки >>

GlobeImposter 2.0 зашифровывает в файлах первые 8192 байта.

➤ Содержание записки:

YOUR FILES ARE ENCRYPTED!

Your personal ID

*****

All your files have been encrypted due to a security problem with your PC.

To restore all your files, you need a decryption.

If you want to restore them, write us to the e-mail happydaayz@aol.com.

Or you can, write us to the e-mail strongman@india.com.

In a letter to send Your personal ID (see In the beginning of this document).

You have to pay for decryption in Bitcoins.

The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

In the letter, you will receive instructions to decrypt your files!

In a response letter you will receive the address of Bitcoin-wallet, which is necessary to perform the transfer of funds.

HURRY! Your personal code for decryption stored with us only 72 HOURS!

Our tech support is available 24 \ 7

Do not delete: Your personal ID

Write on e-mail, we will help you!

Free decryption as guarantee

Before paying you can send to us up to 3 files for free decryption.

Please note that files must NOT contain valuable information and their total size must be less than 10Mb.

When the transfer is confirmed, you will receive interpreter files to your computer.

After start-interpreter program, all your files will be restored.

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it nay cause permanent data loss.

Decryption of your files with the help of third parties nay cause increased price (they add their fee to our) or you can become a uictim of a scam.

Do not attempt to remoue the program or run the anti-uirus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders are not compatible with other users of your data, because each user’s unique encryption key

Обновление от 1 мая 2017:

Пост в Твиттере >>

Считается как GlobeImposter 2.0 (здесь и далее)

Расширение: .keepcalm

Email: keepcalmpls@india.com

Результаты анализов: VT

Обновление от 2 мая 2017:

Считается как GlobeImposter 2.0 (здесь и далее)

Расширение: .FIXI

Email: happydaayz@aol.com и strongman@india.com

Записка: HOW TO DECRYPT FILES.TXT

Содержание записки:

*текст аналогичен, как в записке от 11 апреля* (см. выше).

Обновление от 3 мая 2017:

Пост в Твиттере >>

Пост в Твиттере >>Записка: how_to_back_files.html

Расширение: .crypt

Примеры зашифрованных файлов:

eWQUeJ.docx.crypt

EvYOiAGP.xlsx.crypt

eEx8lzjWqStr2.pdf.crypt

<< Скриншот записки

Обновление от 9 мая 2017:

Пост в Твиттере >>

GlobeImposter 2.0

Расширение: .vdul и .2cXpCihgsVxB3

Записка: how_to_back_files.html

Email-1: 511_made@cyber-wizard.com

Email-2: btc.me@india.com, BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U@bitmessage.ch

BTC-1: 1GvgRRnLpUP7KsLZLE23ridD45MUxHoAJ4

BTC-2: 1MDfQMYSF586GMjwEYxnesAcRhsobEd4BD

Результаты анализов: HA + VT / HA + VT

Обновление от 9 мая 2017:

Пост в Твиттере >>

GlobeImposter 2.0

Расширение: .2cXpCihgsVxB3

Записка: how_to_back_files.html

Email: btc.me@india.com, BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U@bitmessage.ch

BTC: 1MDfQMYSF586GMjwEYxnesAcRhsobEd4BD

Результаты анализов: HA + VT

Обновление от 10 мая 2017:

Пост в Твиттере >>

GlobeImposter 2.0

Записка: how_to_back_files.html

Email: chines34@protonmail.ch

Обновление от 29 мая 2017:

Расширение: .hNcrypt

Записка: how_to_back_files.html

Описание у Dr.Web >>

Обновление от 18 июня 2017:

Пост в Твиттере >>

Расширение: .virginprotection

Записка: how_to_back_files.html

Email: filesopen@yahoo.com

openingfill@hotmail.com

Результаты анализов: VT

Скриншоты записки >>

Обновление от 30 июня 2017:

Расширение: .crypt

Расширение: .cryptЗаписка: how_to_back_files.html

Email: zuzya_next@aol.com и zuzyacrypt@india.com

Пример темы на форуме >>

<< Скриншот записки

Обновление от 6 июля 2017:

Пост в Твиттере >>

Пост в Твиттере >> Расширение: .oni

Записка: !!!README!!!

Email: hyakunoonigayoru@yahoo.co.jp

Результаты анализов: VT

Обновление от 11 июля 2017:

Расширение: .707

Пост в Твиттере >>

Записка: RECOVER-FILES.html

Результаты анализов: VT

Обновление от 17 июля 2017:

Пост в Твиттере >>

Пост в Твиттере >> Расширение: .s1crypt

Email: laborotoria@protonmail.ch

Записка: how_to_back_files.html

Результаты анализов: VT, VT

<< Скриншот записки и заш-файлы.

Обновление от 17 июля:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .au1crypt

Записка: how_to_back_files.html

<< Скриншот записки и заш-файлы

Примеры файлов:

Июль - новый документ.scr

Копия за июль.scr

DOCU11072017 - отчет.scr

Email: summerteam@tuta.io и summerteam@india.com

Результаты анализов: HA+VT

Обновление от 21 июля 2017:

Пост в Твиттере >>

Расширение: .GOTHAM

Записка: how_to_back_files.html

Файлы: <random>.tmp.bat

Результаты анализов: HA+VT

Обновление от 21 июля 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .crypt

Записка: how_to_back_files.html

Email: support24@india.com

support24_02@india.com

Результаты анализов: HA+VT

Обновление от 21 июля 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .HAPP

Записка: how_to_back_files.html

Email: happydaayz@aol.com

strongman@india.com

Результаты анализов: HA+VT

Обновление от 24 июля 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .{asnaeb7@india.com}.BRT92

Записка: #HOW_DECRYPT_FILES#.html

Email: asnaeb7@india.com

asnaeb7@yahoo.com

Результаты анализов: HA+VT

<< Скриншот экрана с запиской и файлами

Обновление от 29 июля 2017:

Пост в Твиттере >>

Расширение: .725

Записка: RECOVER-FILES.HTML

Обновление от 30 июля 2017:

Пост в Твиттере >>

Email: oceannew_vb@protonmail.com

Обновление от 31 июля 2017:

Статья на английском >>

Записка: !back_files!.html

Расширение: .crypt

Email: oceannew_vb@protonmail.com

Email-вложение: EMAIL_[RandomNumbers]_[RecipientName].zip

Например: EMAIl_877821_Bleeping.zip

Содержание архива: EMAIL_877821_Bleeping.zip -> 871231.zip -> msaSh.js

Exe-файл подписан ворованным сертификатом, выданным на thawte.

Вредоносная кампания: Blank Slate

URLs: xxxx://filmcoffee.win/support.php?f=1.dat

xxxx://cabeiriscout.faith/support.php?f=1.dat

xxxx://scenetavern.win/support.php?f=1.dat

xxxx://hallvilla.win/support.php?f=1.dat

Содержание записки:

All your files have been encrypted!

All your files have been encrypted!All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail oceannew_vb@protonmail.com in body of your message write your ID

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases, backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Your personal ID

76 DC F5 69 B5 7B F2 22 57 ***

Обновление от 1 августа 2017:

Расширение: .skunk

Расширение: .skunkЗаписка: how_to_back_files.html

Email: skunkwoman_next@aol.com

skunkwoman@india.com

Обновление от 6 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .mtk118

Записка: how_to_back_files.html

Email: Lockyhelper@cyber-wizard.com

lockyhelper@protonmail.com

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 7 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .crypt

Записка на русском языке: how_to_back_files.html

Email: alfatozulu@tutanota.com

alfatozulu@mail.ru

<< Скриншот записки

Обновление от 7 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .coded

Записка: how_to_back_files.html

Email: Decoder_master@aol.com

Decoder_master@india.com

Файл: HPLaserJetService.exe

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 7 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .astra

Записка: here_your_files!.html

Tor: xxxx://cr7icbfqm64hixta.onion

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 7 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .492

Записка: here_your_files!.html

Email: file_free@protonmail.com

koreajoin69@tutanota.com

<< Скриншот записки

Обновление от 8 августа 2017:

Ссылка на MTA >>

Ссылка на MTA >>Расширение: ..txt

Записка: Read_ME.html

<< Скриншот записки

Еще скриншоты в Твиттере >>

Результаты анализов: HA+VT

Видеоролик от GrujaRS CyberSecurity >>

Обновление от 10 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .rumblegoodboy

Файл: System.exe

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 12 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .0402

Записка: !SOS!.html

URL: xxxx://dancediner.trade***

Tor: xxxx://cr7icbfqm64hixta.onion

xxxxs://cr7icbfqm64hixta.onion.to

xxxxs://cr7icbfqm64hixta.onion.link

xxxx://cr7icbfqm64hixta.onion.rip

Результаты анализов: HA+VT

Обновление от 12 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .trump

Email: Donald_Trump@derpymail.org

happydaayz@aol.com

Обновление от 14 августа 2017:

Пост в Твиттере >>

Расширения: .D2550A49BF52DFC23F2C013C5, .zuzya, .UNLIS, .LEGO

Обновление от 14 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширения: .GRANNY, .granny

Email: crazyfoot_granny@aol.com

crazyfoot_granny@india.com

Обновление от 17 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .{saruman7@india.com}.BRT92

Записка: #DECRYPT_FILES#.html

Email: saruman1@india.com

saruman1@yahoo.com

Результаты анализов: VT (это образец CryptoMix, видимо Лоуренс дал ссылку на другой образец).

Обновление 22 августа 2017:

Расширение: .rumblegoodboy

Расширение: .rumblegoodboyЗаписка: how_to_back_files.html

Файлы: System.exe

Email: BlackMajor@protonmail.com

Результаты анализов: HA+VT

Обновление от 26 августа 2017:

Расширение: .lock

Результаты анализов: VT

Обновление от 26 августа:

Расширения: .needdecrypt и .write_on_email

Пост в Твиттере >>

Обновление от 31 августа 2017:

Пост в Твиттере >>

Расширение: .BUSH

Email: George_Bush@derpymail.org

Обновление от 1 сентября:

Расширение: .f1crypt

Обновление от 4 сентября:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .clinTON

Email: Bill_Clinton@derpymail.org

Сумма выкупа: 0.5 BTC

Дешифровщик даже после оплаты не присылают.

Тема на форуме BC >>

Обновление от 5 сентября:

Расширение: .nopasaran

Email: youdecrypted@india.com

Используется системная утилита wevtutil.exe

Обновление от 5 сентября:

Расширение: .crypted_steffevendeng@post_com

Расширение: .crypted_steffevendeng@post_comEmail: steffevendeng@post.com

Записка: how_to_back_files.html

Выдаёт себя за Steffevendeng Cryptolocker

Требует купить: STEFFEVENDENG DECRYPTOR

<< Скриншот записки

Обновление от 6 сентября 2017:

Пост в Твиттере >>

Расширение: .911

Записка: !SOS!.html

Обновление от 6 сентября 2017:

Пост в Твиттере >>

Пост в Твиттере >>Вредонос подписан ЭЦП, выданной Comodo.

Расширение: .f41o1

Записка: READ_IT.html

Tor: cr7icbfqm64hixta.onion

<< Скриншот записки

Обновление от 8 сентября 2017:

Пост в Твиттере >>

Расширения: .YAYA, .needkeys, .nWcrypt

Обновление от 10 сентября 2017:

Расширение: .foste

Расширение: .fosteЗаписка: how_to_back_files.html

Email: fostecrypt@aol.com

Сумма оплаты: 0,5 BTC

<< Скриншот записки

Обновление от 11 сентября 2017:

Расширение: .crypt

Email: overrideloop@mail-on.us

overrideloop@tuta.io

Топик на форуме >>

Обновление от 12 сентября 2017:

Пост в Твиттере >>

Пост в Твиттере >>

Расширения: .reaGAN, .ReaGan

Записка: how_to_back_files.html

Email: Ronald_Reagan@derpymail.org

omnoomnoomf@aol.com

<< Скриншот записки

Обновление от 22 сентября 2017:

Расширение: .MAKGR

Расширение: .MAKGR

Email: makgregorways@aol.com

makgregorways@india.com

<< Скриншот записки (реконструкция)

Обновление от 6 октября 2017:

Расширение: .pliNGY

Email: plingyfiles@aol.com

Сумма выкупа: 2 BTC.

Обновление от 6 октября 2017:

Пост в Твиттере >>

Расширение: .POHU

Email: andrey.gorlachev@aol.com

Результаты анализов: VT

Обновление от 12 октября 2017:

Расширение: .crypt

Email: toolsent@tuta.io и toolsent@india.com

Обновление от 14 октября 2017:

Расширение: .foster

Расширение: .foster

Записка: how_to_back_files.html

Email: fostecrypt@aol.com

<< Скриншот записки

Обновление от 15 октября 2017:

Расширение: .fuck

Записка: how_to_back_files.html

Обновление от 16 октября 2017:

Пост в Твиттере >>

Фальш-имя: Chartogy

Расширение: .Chartogy

Записка: how_to_back_files.html

Email: zuzya_next@aol.com

zuzyacrypt@india.com

<< Скриншот записки

Результаты анализов: VT

Обновление от 17 октября 2017:

Самоназвание: URIDZU DECRYPTOR

Расширение: .crypted_urid@aaathats3as.com

Записка: how_to_back_files.html

Email: uridzu@aaathats3as.com

Расширение: .crypt

Email: overrideloop@mail-on.us

overrideloop@tuta.io

Топик на форуме >>

Обновление от 12 сентября 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширения: .reaGAN, .ReaGan

Записка: how_to_back_files.html

Email: Ronald_Reagan@derpymail.org

omnoomnoomf@aol.com

<< Скриншот записки

Обновление от 22 сентября 2017:

Расширение: .MAKGR

Расширение: .MAKGREmail: makgregorways@aol.com

makgregorways@india.com

<< Скриншот записки (реконструкция)

Обновление от 6 октября 2017:

Расширение: .pliNGY

Email: plingyfiles@aol.com

Сумма выкупа: 2 BTC.

Пост в Твиттере >>

Расширение: .POHU

Email: andrey.gorlachev@aol.com

Результаты анализов: VT

Обновление от 12 октября 2017:

Расширение: .crypt

Email: toolsent@tuta.io и toolsent@india.com

Обновление от 14 октября 2017:

Расширение: .foster

Расширение: .fosterЗаписка: how_to_back_files.html

Email: fostecrypt@aol.com

<< Скриншот записки

Обновление от 15 октября 2017:

Расширение: .fuck

Записка: how_to_back_files.html

Обновление от 16 октября 2017:

Пост в Твиттере >>

Фальш-имя: Chartogy

Расширение: .Chartogy

Записка: how_to_back_files.html

Email: zuzya_next@aol.com

zuzyacrypt@india.com

<< Скриншот записки

Результаты анализов: VT

Обновление от 17 октября 2017:

Самоназвание: URIDZU DECRYPTOR

Расширение: .crypted_urid@aaathats3as.com

Записка: how_to_back_files.html

Email: uridzu@aaathats3as.com

Обновление от 17 октября 2017:

Пост в Твиттере >>

Фальш-имя: CHAK

Расширение: .CHAK

Записка: how_to_back_files.html

Email: mr_chack@aol.com и mr_chack33@india.com

Результаты анализов: VT

Обновление от 18 октября:

Пост в Твиттере >>

Фальш-имя: LIN

Расширение: .LIN

Записка: how_to_back_files.html

Email: lin_chao1@aol.com и lin_chao1@india.com

Результаты анализов: VT

Обновление от 25 октября 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .fuck

Записка: how_to_back_files.html

Email: decoder_master@india.com

decoder_master@aol.com

Обновление от 30 октября:

Пост в Твиттере >>

Расширение: ...doc

Записка: Read___ME.html

Tor: n224ezuhg4sgyamb.onion

Результаты анализов: VT

*

Обновление от 30 октября 2017:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .decoder

Фальш-имя: Isoc Littlest

Записка: Instructions.txt

Email: decoder@keemail.me и decoder@expressmail.dk

Файлы: Desktop background.png

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 10 ноября 2017:

Расширение: .crypted_yoshikada@cock_lu

Записка: how_to_back_files.html

Файл: _yosKa4_.exe

Результаты анализов: VT + HA + AR

*

Обновление от 30 октября 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .decoder

Фальш-имя: Isoc Littlest

Записка: Instructions.txt

Email: decoder@keemail.me и decoder@expressmail.dk

Файлы: Desktop background.png

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 10 ноября 2017:

Расширение: .crypted_yoshikada@cock_lu

Записка: how_to_back_files.html

Файл: _yosKa4_.exe

Результаты анализов: VT + HA + AR

Обновление от 11 ноября 2017:

Пост в Твиттере >>

Пост в Твиттере >>1) Расширение: .<lxgiwyl@india.com>.AK47

Записка: #HOU_DECRYPT_ALL#.html

Email: lxgiwyl7@yahoo.com и lxgiwyl@india.com

Шифры: RC4 + RSA-2048

2) Расширение: .btc

Записка: instruction.html

Email: BM-2cWuBiTDADEdbDBqpSwkCin9yDprcbobjp@bitmessage.ch

BitMessage: BM-2cWuBiTDADEdbDBqpSwkCin9yDprcbobjp

Шифры: RC4 + RSA-2048

Результаты анализов: VT

Обновления от 11 ноября 2017:

Расширение: .{omnoomnoomf@aol.com}BIT

Email: omnoomnoomf@aol.com и Ronald_Reagan@derpymail.org

Записка: how_to_back_files.html

Результаты анализов: VT

Обновления от 11 ноября 2017:

Расширение: .TRUE

Расширение: .TRUEЗаписка: how_to_back_files.html

Email: true_offensive@aol.com

true_offensive777@india.com

Результаты анализов: VT

<< Скриншот записки о выкупе

-

Расширение: .[proof3200@tutanota.com]

Результаты анализов: VT

-

Расширение: .[kps228@yandex.com]

Результаты анализов: VT

Обновление от 13 ноября 2017:

Расширение: .kimchenyn

Записка: how_to_back_files.html

Email: staer@cock.li и kimchenyn@india.com

Результаты анализов: VT + VT

Обновление от 14 ноября 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .SEXY

Записка: how_to_back_files.html

Email: sexy_chief@aol.com и sexy_chief18@india.com

<< Скриншот записки

Обновление от 16 ноября 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .PANDA

Записка: how_to_back_files.html

Email: greenpeace_wtf@aol.com и greenpeace_28@indoa.com

<< Скриншот записки

***

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .<colin_farel@aol.com>BIT

Записка: how_to_back_files.html

Email: colin_farel@aol.com

Результаты анализов: VT

<< Код из ресурсов

Обновление от 21 ноября 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .Ipcrestore

Записка: how_to_back_files.html

Email: Ipcrestore@outlook.com

Результаты анализов: VT

<< Скриншот записки

Обновление от 22 ноября 2017:

Пример темы на форуме >>

Пример темы на форуме >>Расширение: .deryptme

Записка: how_to_back_files.html

Email: sbgpork@tuta.io, sbgpork@india.com

Файлы: %AppData%\19 11_09 35.scr

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 1 декабря 2017:

Пост в Твиттере >>

Расширение: .abc

Дешифруется с Globe2 Decrypter >>

Результаты анализов: VT

Обновление от 1 декабря 2017:

Пост в Твиттере >>

🎥 Видеообзор >> Спасибо GrujaRS

Расширение: .doc

Записка: Read___ME.html

URL: xxxx://troyriser.com/UYTd46732

Tor: n224ezvhg4sgyamb.onion/sup.php

n224ezvhg4sgyamb.onion.rip/shfgealjh.php

Сумма выкупа: 0.094-0.188 ($1000-$2000)

Файлы: <random>.exe, tmp<random>.tmp.bat

Результаты анализов: HA + VT + AR

Комбинированный скриншот записки и страниц onion-сайта

Обновление от 6 декабря 2017:

Пост в Твиттере >>

Пост в Твиттере >>🎥 Видеообзор >> Спасибо GrujaRS

Расширение: .crypt

Записка: how_to_back_files.html

Email: toolsent@india.com и toolsent@tuta.io

Файлы: 06.12.scr, <random>.exe, uafxg.zxs.crypt, tmpF9F6.tmp.bat, tmpF9F6.tmp

Результаты анализов: HA + VT

Обновление от 8 декабря 2017:

Пост в Твиттере >>

Расширение: .arena

Составное расширение: .[paradisecity@cock.li].arena

Записка: FILES ENCRYPTED.html

Email: paradisecity@cock.li и paradisecity1@protonmail.com

Результаты анализов: VT

Обновление от 19 декабря 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .wallet

Записка: how_to_back_files.html

Email: BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U@bitmessage.ch

BitMessage: BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U

Обновление от 20 декабря 2017:

Записка: instructions.html

Записка: instructions.htmlЗаголовок записки: HOW TO DECRYPT YOUR FILES

Email: helpforyou@airmail.cc

Расширение: .btc

Обновление от 20 декабря 2017:

Расширение: ..doc

Расширение: ..doc

Записка: Read___ME.html

URL: xxxx://www.upperlensmagazine.com/tOldHSYW??DVTCGAtym=DVTCGAtym

Tor: n224ezvhg4sgyamb.onion/sup.php

Email: server5@mailfence.com

Подробная статья на BC >>

Результаты анализов: HA + VT

Обновление от 20 декабря 2017:

Расширение:

Записка: how_to_back_files.html

Email: lin_chao1@aol.com, lin_chao1@india.com

Обновление декабря без даты:

Расширения: .BIG2 и .big2

Email: bigbig_booty@aol.com и bigbig_booty@india.com

Записка: how_to_back_files.html

<< Скриншот записки

Содержание записки:

Your personal ID

***

English

☣ Your files are encrypted! ☣

To decrypt, follow the instructions below.

To recover data you need decryptor.

To get the decryptor you should:

Send 1 crypted test image or text file or document to bigbig_booty@aol.com

(Or alternate mail bigbig_booty@india.com )

In the letter include your personal ID (look at the beginning of this document).

We will give you the decrypted file and assign the price for decryption all files

After we send you instruction how to pay for decrypt and after payment you will receive a decryptor and instructions We can decrypt one file in quality the evidence that we have the decoder.

MOST IMPORTANT!!!

Do not contact other services that promise to decrypt your files, this is fraud on their part! They will buy a decoder from us, and you will pay more for his services. No one, except bigbig_booty@aol.com, will decrypt your files.

•Only bigbig_booty@aol.com can decrypt your files

•Do not trust anyone besides bigbig_booty@aol.com

•Antivirus programs can delete this document and you can not contact us later.

•Attempts to self-decrypting files will result in the loss of your data

•Decoders other users are not compatible with your data, because each user's unique encryption key

Обновление от 3 января 2018:

См. отдельную статью: Yoshikada Ransomware >>

Топик на форуме / Topic of Support >>

Название / Name in note: YOSHIKADA DECRYPTOR

Расширение / Extension: .crypted_yoshikada@cock_lu

Email: yoshikada@cock.lu

Записка / Ransom-note: how_to_back_files.html

Обновление от 5 января 2018 / Update on January 5, 2018:

Расширение / Extension: .{bentleysali@india.com}XX

Email: bentleysali@india.com

Записка / Ransom-note: how_to_back_files.html

Топик на форуме / Topic >>

Обновление от 16 января 2018 / Update on January 16, 2018:

Расширение / Extension: .encen

Email: brons@airmail.cc

Записка / Ransom-note: how_to_back_files.html

Пост на форуме / Topic >>

Обновление от 23 января 2018 / Update on January 23, 2018:

Пост в Твиттере / Tweet >>

Пост в Твиттере / Tweet >>

Видеообзор / Video review >>

Расширение / Extension: .crypted!

Email: parbergout@keemail.me,

parbergout@india.com,

sbgpork@tuta.io

Записка / Ransom-note: how_to_back_files.html

Результаты анализов / Analyzes: HA + VT

Обновление от 27 января 2018 / Update on January 27, 2018:

Расширение / Extension: .{BrabusDangers@india.com}XX

Email: BrabusDangers@india.com

Записка / Ransom-note: how_to_back_files.html

Топик на форуме / Topic >>

Обновление от 28 января 2018 / Update on January 27, 2018:

Расширение / Extension: .{mixifightfiles@aol.com}BIT

Email: mixifightfiles@aol.com

Записка / Ransom-note: how_to_back_files.html

Результаты анализов / Analyzes: VT

Обновление от 29 января 2018 / Update on January 29, 2018:

Пост в Твиттере / Tweet >>

Расширение / Extension: .DREAM

Записка / Ransom-note: how_to_back_files.html

Email: dream_dealer@aol.com и dream_dealer@india.com

Обновление от 31 января 2018 / Update on January 31, 2018:

Расширение / Extension: .crypt

Результаты анализов / Analyzes: HA + VT

Обновление от 2 февраля 2018:

См. отдельную статью: Yoshikada Ransomware >>

Топик на форуме / Topic of Support >>

Название / Name in note: ZERWIX DECRYPTOR

Расширение / Extension: .crypted_zerwix@airmail_cc

Email: zerwix@airmail.cc

Записка / Ransom-note: how_to_back_files.html

Обновление от 15 февраля 2018 / Update on February 15, 2018:

Пост в Твиттере >>

Расширение / Extension: .suddentax

Выкуп за всю сеть организации / Sum of ransom: - 2 BTC

Email: fileredeemer@protonmail.com

feleredeemer@tuta.io

BTC: 1NNMSMtmPEVg6HBF6NxvPrymHLAEkaXwGK

<< Скриншот записки / Screenshot of note:

Результаты анализов: VT

Обновление от 2 марта 2018 / Update on 2 March, 2018:

Расширение / Extension: .$kunk

Записка / Ransom-note: how_to_back_files.html

Файл / File: IntelManagerService.exe

Результаты анализов: VT

Обновление от 2 марта 2018 / Update on 2 March, 2018:

🎥 Видеообзор от GrujaRS >>

Пост в Твиттере >>

Расширение / Extension: .encrypt

Записка / Ransom-note: instructions.html

Заголовок записки: HOW TO DECRYPT YOUR FILES

Email: decryptingyourfiles@firemail.cc

Результаты анализов: VT

Однотипная версия представлена 20 декабря 2017 (см. выше).

<< Скриншот записки

Обновление 3 марта 2018:

Расширения: .BIG4 и .big4

Обновление от 3 марта 2018:

Расширение: .[jakartatv@india.com]

Записка: how_to_back_files.html

Результаты анализов: VT

Обновление от 4 марта 2018:

Расширение: .MENTO$

Записка: how_to_back_files.html

Результаты анализов: VT

Обновление от 6 марта 2018:

Расширение: .gif или другое

Записки: Read_ME.txt и/или READ__ME.html

Вложенный вредоносный документ: Resume.doc

Используются макросы в документах MSOffice и проводится DDE-атака.

Расширение: ..doc

Расширение: ..docЗаписка: Read___ME.html

URL: xxxx://www.upperlensmagazine.com/tOldHSYW??DVTCGAtym=DVTCGAtym

Tor: n224ezvhg4sgyamb.onion/sup.php

Email: server5@mailfence.com

Подробная статья на BC >>

Результаты анализов: HA + VT

Обновление от 20 декабря 2017:

Расширение:

Записка: how_to_back_files.html

Email: lin_chao1@aol.com, lin_chao1@india.com

Обновление декабря без даты:

Расширения: .BIG2 и .big2

Email: bigbig_booty@aol.com и bigbig_booty@india.com

Записка: how_to_back_files.html

<< Скриншот записки

Содержание записки:

Your personal ID

***

English

☣ Your files are encrypted! ☣

To decrypt, follow the instructions below.

To recover data you need decryptor.

To get the decryptor you should:

Send 1 crypted test image or text file or document to bigbig_booty@aol.com

(Or alternate mail bigbig_booty@india.com )

In the letter include your personal ID (look at the beginning of this document).

We will give you the decrypted file and assign the price for decryption all files

After we send you instruction how to pay for decrypt and after payment you will receive a decryptor and instructions We can decrypt one file in quality the evidence that we have the decoder.

MOST IMPORTANT!!!

Do not contact other services that promise to decrypt your files, this is fraud on their part! They will buy a decoder from us, and you will pay more for his services. No one, except bigbig_booty@aol.com, will decrypt your files.

•Only bigbig_booty@aol.com can decrypt your files

•Do not trust anyone besides bigbig_booty@aol.com

•Antivirus programs can delete this document and you can not contact us later.

•Attempts to self-decrypting files will result in the loss of your data

•Decoders other users are not compatible with your data, because each user's unique encryption key

=== 2018 ===

Обновление от 3 января 2018:

См. отдельную статью: Yoshikada Ransomware >>

Топик на форуме / Topic of Support >>

Название / Name in note: YOSHIKADA DECRYPTOR

Расширение / Extension: .crypted_yoshikada@cock_lu

Email: yoshikada@cock.lu

Записка / Ransom-note: how_to_back_files.html

Обновление от 5 января 2018 / Update on January 5, 2018:

Расширение / Extension: .{bentleysali@india.com}XX

Email: bentleysali@india.com

Записка / Ransom-note: how_to_back_files.html

Топик на форуме / Topic >>

Обновление от 16 января 2018 / Update on January 16, 2018:

Расширение / Extension: .encen

Email: brons@airmail.cc

Записка / Ransom-note: how_to_back_files.html

Пост на форуме / Topic >>

Обновление от 23 января 2018 / Update on January 23, 2018:

Пост в Твиттере / Tweet >>

Пост в Твиттере / Tweet >>Видеообзор / Video review >>

Расширение / Extension: .crypted!

Email: parbergout@keemail.me,

parbergout@india.com,

sbgpork@tuta.io

Записка / Ransom-note: how_to_back_files.html

Результаты анализов / Analyzes: HA + VT

<< Скриншот записки

Обновление от 27 января 2018 / Update on January 27, 2018:

Расширение / Extension: .{BrabusDangers@india.com}XX

Email: BrabusDangers@india.com

Записка / Ransom-note: how_to_back_files.html

Топик на форуме / Topic >>

Расширение / Extension: .{mixifightfiles@aol.com}BIT

Email: mixifightfiles@aol.com

Записка / Ransom-note: how_to_back_files.html

Результаты анализов / Analyzes: VT

Обновление от 29 января 2018 / Update on January 29, 2018:

Пост в Твиттере / Tweet >>

Расширение / Extension: .DREAM

Записка / Ransom-note: how_to_back_files.html

Email: dream_dealer@aol.com и dream_dealer@india.com

Обновление от 31 января 2018 / Update on January 31, 2018:

Расширение / Extension: .crypt

Результаты анализов / Analyzes: HA + VT

Обновление от 2 февраля 2018:

См. отдельную статью: Yoshikada Ransomware >>

Топик на форуме / Topic of Support >>

Название / Name in note: ZERWIX DECRYPTOR

Расширение / Extension: .crypted_zerwix@airmail_cc

Email: zerwix@airmail.cc

Записка / Ransom-note: how_to_back_files.html

Обновление от 15 февраля 2018 / Update on February 15, 2018:

Пост в Твиттере >>

Расширение / Extension: .suddentax

Выкуп за всю сеть организации / Sum of ransom: - 2 BTC

Email: fileredeemer@protonmail.com

feleredeemer@tuta.io

BTC: 1NNMSMtmPEVg6HBF6NxvPrymHLAEkaXwGK

<< Скриншот записки / Screenshot of note:

Результаты анализов: VT

Обновление от 2 марта 2018 / Update on 2 March, 2018:

Расширение / Extension: .$kunk

Записка / Ransom-note: how_to_back_files.html

Файл / File: IntelManagerService.exe

Результаты анализов: VT

Обновление от 2 марта 2018 / Update on 2 March, 2018:

🎥 Видеообзор от GrujaRS >>

Пост в Твиттере >>

Расширение / Extension: .encrypt

Записка / Ransom-note: instructions.html

Заголовок записки: HOW TO DECRYPT YOUR FILES

Email: decryptingyourfiles@firemail.cc

Результаты анализов: VT

Однотипная версия представлена 20 декабря 2017 (см. выше).

<< Скриншот записки

Обновление 3 марта 2018:

Расширения: .BIG4 и .big4

Обновление от 3 марта 2018:

Расширение: .[jakartatv@india.com]

Записка: how_to_back_files.html

Результаты анализов: VT

Обновление от 4 марта 2018:

Расширение: .MENTO$

Записка: how_to_back_files.html

Результаты анализов: VT

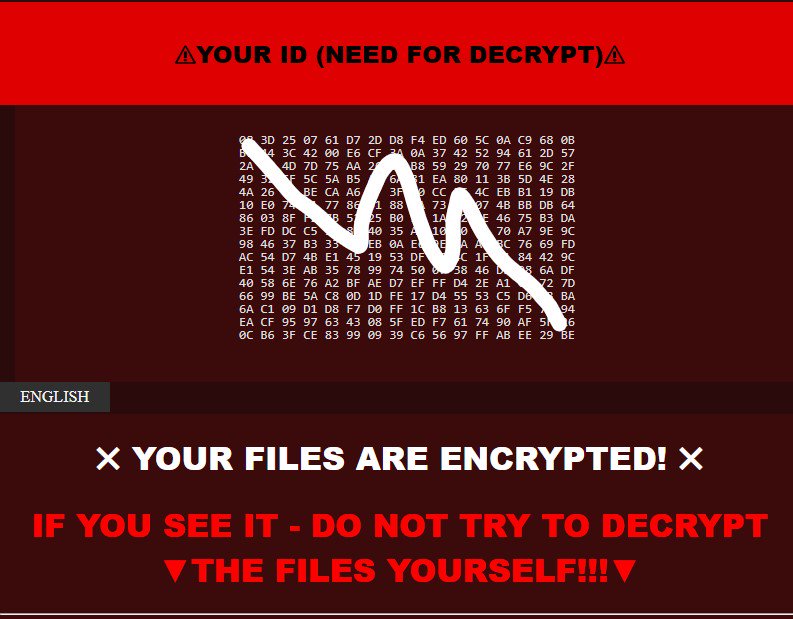

Обновление от 6 марта 2018:

Расширение: .gif или другое

Записки: Read_ME.txt и/или READ__ME.html

Вложенный вредоносный документ: Resume.doc

Используются макросы в документах MSOffice и проводится DDE-атака.

BTC: 3FsUnCs3ffr99nhVDXSQo5oih7Y643VokR

BTC: 38D15QFm7HMCcxgng5jhDqHYaMZDqrDFKu

Скриншот Tor-сайта вымоагтелей

Your files are Encrypted!

For data recovery needs decryptor.

How to buy decryptor:

1. Download "Tor Browser" from hxxps://www.torproject.org/ and install it.

2. Open this link In the "Tor Browser"

hxxp://djfl3vltmo36vure.onion/sdlskglkehhr

Note! This link is available via "Tor Browser" only.

Your PERSONAL ID: 9F 0F 51 F3 82 7B 40 60 C2 14 32 54 51 79 8A F1 ***

➤ Содержание html-записки:

Your files are Encrypted!

For data recovery needs decryptor.

How to buy decryptor:

1. Download "Tor Browser" from https://www.torproject.org/ and install it.<br>

2. Open this link In the "Tor Browser"

http://djfl3vltmo36vure.onion/sdlskglkehhr

Note! This link is available via "Tor Browser" only.

9F 0F 51 F3 82 7B 40 60 C2 14 32 54 51 79 8A F1 ***

Скриншот записки без ID, который по умолчанию скрыт и загружается онлайн на ПК жертвы. Справа пример ID.

Результаты анализов: HA + VT

Обновление от 9 марта 2018:

Пост в Твиттере >>

Расширение: .Nutella

Записка: how_to_back_files.html

Результаты анализов: VT

Обновление от 13 марта 2018:

Записка: FILES ENCRYPTED

Записка: FILES ENCRYPTEDEmail: decrpt@tuta.io,

decrypthelp@protonmail.com

<< Скриншот записки

Обновление от 14 марта 2018:

Расширение: .{GALAXYGUARDS@PROTONMAIL.COM}IQ

Записка: how_to_back_files.html

Результаты анализов: VT

Записка: how_to_back_files.html

Результаты анализов: VT

Обновление от 14 марта 2018:

Расширение: .{GALAXYGUARDS@PROTONMAIL.COM}IQ

Email: GALAXYGUARDS@PROTONMAIL.COM

Результаты анализов: VT

Обновление от 15 марта 2018:

Расширение: .blockchain

Email: helpforyou@airmail.cc

Обновление от 20 февраля 2018:

Расширение: .waiting4keys

Записка: how_to_back_files.html

Результаты анализов: VT

Обновление от 25 февраля 2018:

Расширение: .CRYPTED

Записка: how_to_back_files.html

Результаты анализов: VT

Обновление от 23 марта 2018:

Расширение: .lock

Записка: doc.html (на украинском языке)

Сумма выкупа: 185$ в BTC

BTC: 17DLQHDd7uxoHqeLJUGj4igohoSiaA76Xb

Email:

Email:systems32x@gmail.com

systems32x@yahoo.com

systems32x@tutanota.com

help32xme@usa.com

Additional.mail@mail.com

Адрес:

Unlock files LLC

33530 1st Way South Ste. 102

Federal Way, WA 98003

United States

URL для обмена денег на биткоины:

xxxs://e-btc.com.ua/

xxxs://btcu.biz/main/how_to/buy

xxxs://www.bestchange.ru/privat24-uah-to-bitcoin.html

Топик на форуме >>

Обновление от 28 марта 2018:

Расширение: .crypted

Расширение: .cryptedФайл: IntelTheasurusService.exe

Записка: how_to_back_files.html

Email: crypto.support@aol.com

crypto.support@india.com

Топик на форуме >>

<< Скриншот записки

Обновление от 28 марта 2018:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .SEXY3

Записка: how_to_back_files.html

Email: sexy_chief11@aol.com

sexy_chief18@india.com

Результаты анализов: VT

<< Скриншот записки

Обновление от 28 марта 2018:

Расширение: .[swon50@inbox.ru]

Записка: Как_вернуть_файлы.html

Email: swon50@inbox.ru

restor@tuta.io

Топик на форуме >>

Содержание записки:

Ваши файлы зашифрованы!

Ваше личное ID

4C 21 ***** 5D

Ваши важные документы, базы данных, программы, сохранение игр, документов, сетевые папки зашифрованы.

Никакие данные с вашего компьютера не были украдены или удалены.

Чтобы восстановить файлы, следуйте инструкциям.

Как получить автоматический дешифратор:

1) Создайте Кошелек и купите Bitcoins

Создайте Биткойн Кошелек из этих сайтов:

• https://blockchain.info/wallet

Купить BTC на одном из этих сайтов:

1. https://localbitcoins.com

2. https://www.coinbase.com

3. https://www.bestchange.com

2) Свяжитесь с нами по email : swon50@inbox.ru. и : restor@tuta.io В письме указывается ваш личный идентификатор (смотрите начало этого документа) и ip-адрес компьютера, на котором находятся файлы.

3) После ответа на ваш запрос наш оператор даст вам дальнейшие инструкции, которые будут показаны, что делать дальше (ответ вы получите как можно скорее)

* Чтобы удостовериться в расшифровке, вы можете отправить 1-2 зашифрованных файла в swon50@inbox.ru В письме укажите свой личный идентификатор ID (посмотрите на начало этого документа).

** Напишите здесь по почте для более быстрого ответа: restor@tuta.io

Внимание!

• Не пытайтесь удалить программу или запустить антивирусные инструменты.

• Попытки самодешифрования файлов приведут к потере ваших данных.

• Мы не лжецы и мошенники. Вы платите - мы помогаем.

--- *** ---

Небольшое отступление:Только что заметил, что в этой записке используются слова и предложения из моих переводов из английских записок. Например, это предложение скопировано полностью: "Попытки самодешифрования файлов приведут к потере ваших данных.2

И, как оказалось при сравнении, эта записка не первая — этот текст начали копировать раньше, начиная с июня прошлого года. Причем, не только распространители этого шифровальщика. При желании можете сами поискать эту фразу в Интернете или по этому сайту (см. в верхнем левом углу поле поиска.

--- *** ---

Обновление от 3 апреля 2018:  Расширение / Extension: .SAMBUKA

Расширение / Extension: .SAMBUKAEmail: sambuka_star@aol.com

sambuka_star@india.com

Записка: HOW_TO_BACK_FILES.html

Топик на форуме >>

<< Скриншот записки

Обновление от 10 апреля 2018:

Расширение / Extension: .TRUE1

Записка: HOW_TO_BACK_FILES.html

Email: true_offensive@aol.com

true_offensive777@india.com

Обновление от 12 апреля 2018:

Расширение: .CRYPTED

Записка: HOW_TO_BACK_FILES.html

Email: crypto.supportt@aol.com

crypto.support@india.com

Топик на форуме >>

Обновление от 15 апреля 2018:

Расширение: .xxxxx или .XXXXX

Расширение: .xxxxx или .XXXXXЗаписка: HOW_TO_BACK_FILES.html

Email: x_mister@aol.com

x_mister@india.com

Топик на форуме >>

<< Скриншот записки

Обновление от 17 апреля 2018:

Расширение: .SKUNK+

Расширение: .SKUNK+Email: skunkwoman_next@aol.com

skunkwoman@india.com

Записка: how_to_back_files.html

<< Скриншот записки

Обновление от 17 апреля 2018:

Пост в Твиттере >>

Расширения:

.ALCO2+

.ALCO4+

.BUNNY+

.CRAZY+

.LIN+

Наметилась тенденция добавлять знаки "+" к ранее использованным расширениям.

Видимо словарный запас у вымогателей уже исчерпан. Теперь уже знаки добавляют.

Апрель-май 2018:

Возможно, что были пропущены некоторые варианты.

У меня нет информации за этот период времени.

Сверяйтесь по сервису ID Ransomware >>

Обновление от 28 мая 2018:

Самоназвание: AOKI DECRYPTOR

Расширение: .crypted_aoki@airmail_cc

Записка: how_to_back_files.html

Email: aoki@airmail.cc

Скриншот записки >>

Обновление от 1 июня 2018:

Расширение: ..readme

Расширение: ..readmeEmail: allfilereturn@outlook.com, allfilerereturn@cock.li

Telegram: @decryptionfiles

Пост на форуме >>

<< Скриншот записки

Обновление от 6 июня 2018:

Расширение: .ihelperpc

Расширение: .ihelperpcEmail: irestorei@cock.li

Записка: Read_Me.html

Топик на форуме >>

<< Скриншот записки

Обновление от 6 июня 2018:

Расширение: .emilysupp

Расширение: .emilysupp 🎥 Видеообзор >>

Email: emilysupp@outlook.com

supp7@india.com

Топик на форуме >>

Пост в Твиттере >>

<< Скриншот записки

Обновление от 8 июня 2018:

Расширение: .CRYPTED

Расширение: .CRYPTEDEmail-1: crypto.support@aol.com

Email-2: crypto.support@india.com)

Записка: how_to_back_files.html

Скриншот записки

Топик на форуме >>

Обновление от 8 июня 2018:

Расширение: .billingsupp

Email: 3170537163@qq.com

Обновление от 10 июня 2018:

Расширение: .Alkohol

Расширение: .AlkoholEmail-1: diesel_space@aol.com

Email-2: diesel_space@india.com

Записка: how_to_back_files.html

Топик на форуме >>

Обновление от 14 июня 2018:

Пост в Твиттере >>

Пост в Твиттере >>Видеообзор от GrujaRS >>

Расширение: .BIG4+

Записка: how_to_back_files.html

Email-1: bigbig_booty@aol.com

Email-2: bigbig_booty@inda.com

Обновление от 14 июня 2018:

Расширение: .ONYX

Расширение: .ONYXЗаписка: how_to_back_files.html

Email-1: skunk_girl@aol.com

Email-2: skunk_girl@india.com

Обновление от 18 июня 2018:

Расширение: .MARK или .mark

Расширение: .MARK или .markEmail-1: decoder_master@aol.com

Email-2: decoder_master@india.com

Записка: how_to_back_files.html

Результатыт анализов: VT

Топик на форуме >>

Обновление от 27 июня 2018:

Пост в Твиттере >>

Расширение: .BOOTY

Обновление от 1 июля 2018:

Расширение: .crypto

Записка: how_to_back_files.html

Email: x_mister@aol.com, x_mister@india.com

Обновление от 2 июля 2018:

Пост в Твиттере >>

Расширение: .BUNNY

Записка: how_to_back_files.html

Email: smarty_bunny@aol.com, smarty_bunny22@india.com

Результаты анализов: VT + AR

Расширение: .CODED

Email: diesel_space@aol.com, diesel_space@india.com

Записка: how_to_back_files.html

Топик на форуме >>

Обновление от 9 июля 2018:

Расширение: .Gust

Email: diesel_space@aol.com, diesel_space@india.com

Записка: how_to_back_files.html

Топик на форуме >>

Обновлениеот 10 июля 2018:

Расширение: .irestorei

Записка: Read_For_Restore_File.html

Email: encryptedhelp@outlook.com, encryptedhelp@cock.li

Топик на форуме >>

Обновление от 16 июля 2018:

Расширение: .STG

Email: assistance@airmail.cc, aid1@cock.li

Обновление от 16 июля 2018:

Расширение: .[dsupport@protonmail.com]

Email: dsupport@protonmail.com

Записка: How to restore your files.hta

Топик на форуме >>

Обновление от 20 июля 2018:

Расширение: .f49idjty

Tor-URL: xxxx://cr7icbfqm64hixta.onion - засветился также в BTCWare-Nuclear Ransomware (15 февраля 2018 г.)

xxxx://cr7icbfqm64hixta.onion.link

xxxx://cr7icbfqm64hixta.onion.to

Записка: READ_IT.html

Штамп времени: 1 августа 2017 года. Видимо к тому времени и относится.

Результаты анализов: VT + HA + IA + AR

Обновление от 26 июля 2018:

Расширение: .siliconex или .SILICONEX

Записка: how_to_back_files.html

Топик на форуме >>

Обновление от 30 июля 2018:

Расширение: .[backfiles2018@qq.com].crypt

Записка: HOW_TO_RECOVER_FILES.html

Топик на форуме >>

Обновление от 1 августа 2018:

Расширение: .FORESTGUST (или ..FORESTGUST)

Записка: how_to_back_files.html

Email: sambuka_star@aol.com, sambuka_star@india.com

Топик на форуме >>

Обновление от 13 августа 2018:

Расширение: .ms

Сумма выкупа: $150

Записка: doc.html

Email: systems32x@gmail.com

systems32x@yahoo.com

systems32x@tutanota.com

help32xme@usa.com

Additional.mail@mail.com

Обновление от 22 августа 2018:

Расширение: .crypted_okumura@firemail_cc

Записка: how_to_back_files.html

Email: okumura@firemail.cc, okumura@tutamail.com

Обновление от 25 августа 2018:

Расширение: .{incredible0ansha@tuta.io}.ARA

Записка: $DECRYPT$.html

Email: incredible0ansha@tuta.io, incredible0ansha@cock.lu

Файл: lock.exe

Сумма выкупа: 0.2 - 0.4 BTC

BTC: 1FGhy7Jfo51ubjVQhFE9JdyBRDCtg8JuiC

➤ Содержание записки:

YOUR PERSONAL ID

***

ENGLISH

☠ YOUR FILES ARE ENCRYPTED! ☠

ALL YOUR IMPORTANT DATA HAS BEEN ENCRYPTED.

To recover data you need decryptor.

To get the decryptor you should:

SAVE THE ID BEFORE DOING ANYTHING ON THE COMPUTER!!!

BE SURE TO SAVE THIS ID, WITHOUT IT DECRYPTION IS IMPOSSIBLE!!!

Send 3 test image or text file incredible0ansha@tuta.io or incredible0ansha@cock.lu.

In the letter include your personal ID (look at the beginning of this document).

We will give you the decrypted file and assign the price for decryption all files

After we send you instruction how to pay for decrypt and after payment you will receive a decryptor and instructions We can decrypt one file in quality the evidence that we have the decoder.

Attention!

Only incredible0ansha@tuta.io or incredible0ansha@cock.lu can decrypt your files

Do not trust anyone incredible0ansha@tuta.io or incredible0ansha@cock.lu

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

Топик на форуме >>

Обновление от 27 августа 2018:

Расширение: .crypted_iwasaki@420blaze_it

Записка: how_to_back_files.html

Email: iwasaki@420blaze.it, iwasaki@tutanota.de

Топик на форуме >>

Обновление от 29 августа:

Расширение: .RESERVE

Записка: how_to_back_files.html

Email: reserve_player11@india.com

Расширение: .crypted_agreciano@india_com

Email: crypted_agreciano@india_com

Обновление от 4 октября 2018:

Расширение: .GUST

Записка: how_to_back_files.html

Email: sambuka_star@aol.com, sambuka_star@india.com

Топик на форуме >>

Обновление от 19 октября 2018:

Пост в Твиттере >>

Email: assistance@airmail.cc, aid1@cock.li

Обновление от 29 октября 2018:

Расширение: .[janetcurley]

Email: JanetCurley1986@outlook.com, janetcurley@cock.li

Записка: How_to_decrypt_files.html

Топик на форуме >>

Обновление от 30 октября 2018:

Расширение: .readme

Записка: Readme.html

Email: ihelperpc@outlook.com.

Топик на форуме >>

Обновление от 6 ноября 2018:

Пост в Твиттере >>

Новая идентификация: статья Maola Ransomware >>

Расширение: .Ox4444

Записка: HOW_TO_BACK_FILES.txt

China.Helper@aol.com

China.Helper@india.com

Файл: svhost.exe

Результаты анализов: VT + VMRay

Обновление от 30 ноября 2018:

Пост в Твиттере >>

Расширение: .crypted_bizarrio@pay4me_in

Записка: how_to_back_files.html

Email: bizarrio@pay4me.in, bizarrio@venom.io

Обновление от 11 декабря 2018:

Расширение: .write_me[supp_24_7@outlook.com]

Самоназвание: CYBER CORSAIR

Записка: How_to_decrypt_files.html

Email: supp_24_7@outlook.com, supp247@cock.li

Обновление от 18 декабря 2018:

Расширение: .healforyou

Записка: how_to_back_files.html

Emails: healforyou@outlook.com, healforyou@cock.li

ALL YOUR IMPORTANT DATA HAS BEEN ENCRYPTED.

The only method of recovering files is to purchase an unique private decryptor.

Only we can give you this decryptor and only we can recover your files.

For fast data recovery and vulnerability removal, contact us by e-mail:

healforyou@outlook.com

healforyou@cock.li

We guarantee full recovery after payment. To confirm the ability to return files, we decrypt one file for free. Attach to your email 1 test file. In the letter include your personal ID (look at the beginning of this document).

We will give you the decrypted file and assign the price for decryption all files.

After we send you instruction how to pay for decrypt and after payment you will receive a decryptor and instructions.

Attention!

Only healforyou@outlook.com or healforyou@cock.li can decrypt your files.

Do not attempt to remove the program or run the anti-virus tools.

Attempts to self-decrypting files will result in the loss of your data.

Modify encrypted files will result in the loss of your data.

Decoders other users are not compatible with your data, because each encryption key unique and will result in the loss of your data.

Обновление от 19 декабря 2018:

Расширение: .{Benjamin_Jack2811@aol.com}.AOL

Записка: how_to_back_files.html

Email: Benjamin_Jack2811@aol.com

☠ YOUR FILES ARE ENCRYPTED! ☠

ALL YOUR IMPORTANT DATA HAS BEEN ENCRYPTED.

To recover data you need decryptor.

To get the decryptor you should:

Send 1 test image or text file Benjamin_Jack2811@aol.com.

In the letter include your personal ID (look at the beginning of this document).

We will give you the decrypted file and assign the price for decryption all files

After we send you instruction how to pay for decrypt and after payment you will receive a decryptor and instructions We can decrypt one file in quality the evidence that we have the decoder.

Attention!

Only Benjamin_Jack2811@aol.com can decrypt your files

Do not trust anyone Benjamin_Jack2811@aol.com

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

=== 2019 ===

Обновление от 3 января 2019:

Расширение: .SATANA

Записка: how_to_back_files.html

Email: satana@keemail.me, zyxel@cock.li

➤ Содержание записки о выкупе:

YOUR PERSONAL ID

-

ENGLISH

☠ YOUR FILES ARE ENCRYPTED! ☠

ALL YOUR IMPORTANT DATA HAS BEEN ENCRYPTED.

To recover data you need decryptor.

To get the decryptor you should:

Send 1 test image or text file satana@keemail.me or zyxel@cock.li.

In the letter include your personal ID (look at the beginning of this document).

We will give you the decrypted file and assign the price for decryption all files

After we send you instruction how to pay for decrypt and after payment you will receive a decryptor and instructions We can decrypt one file in quality the evidence that we have the decoder.

Attention!

Only satana@keemail.me can decrypt your files

Do not trust anyone satana@keemail.me

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

Обновление от 10 января 2019:

Пост на форуме >>

Расширение: .happycrypto

Записка: how_to_back_files.html

Email: happykeys2day@protonmail.com, happykeys2day@tuta.io

BTC: 1P6nKiKQpGoxLAVxYMCd5w7vbqVJE7AXmS

Обновление от 10 января 2019:

Пост на форуме >>

Расширение: .writeme

Записка: how_to_back_files.html

Обновление от 11 января 2018:

Расширение: .pptm

URL-1: xxxx://huhighwfn4jihtlz.onion/sdlsnhtjwbhr

URL-2: xxxx://isb5f7dxc6gjpprt.onion/sdlsnhtjwbhr

Email: fileshelp@cock.li

Вредоносный файл: ttf.js

Записка: Restore-My-Files.txt

Your files are Encrypted!

For data recovery needs decryptor.

How to buy decryptor:

1. Download "Tor Browser" from https://www.torproject.org/ and install it.

2. Open this link In the "Tor Browser"

http://huhighwfn4jihtlz.onion/sdlsnhtjwbhr

Note! This link is available via "Tor Browser" only.

------------------------------------------------------------

Free decryption as guarantee.

Before paying you can send us 2 file for free decryption.

------------------------------------------------------------

alternate address - http://isb5f7dxc6gjpprt.onion/sdlsnhtjwbhr

You unique ID: 18 9F 77 *****

#####

➤ BTC (постоянно меняются):

3P4HRqVUcr3YYsvphMMefgZFiWqnP3WZPP

31p8ZVmsZ1J27tAX3xyj7k7PavQ4qrCdVV

3GS1ZDxrqFJuU6touSxeCHGU8tHiDFX9ZG

3Ka5VvdX52ejKqUVcfUQd658uWNsJcnic8

3NTQh5CaYd1g6vNq9c4SovDLHd8yk5K4SA

3LcGatGMCwWP3UucGN6aPZVM5Ud3x62VpE

3D9nxm5kJ81jNLk5iz4T6apqFPW4WztEX2

33NKUj7ekPQDXQ9b95fAXWFJEw8tcyHfDD

3MxKz2N53pdtv7wsEE1iDEWD7QDH8HAMPD

3BARhyQhi54k6WKsZWLuCUJ4A6XdroM6yw

3FUcaukikZX2hfkDPPbkr8eTw5jAwJgWuh

3JVt66zTqNUEtJZfNEEg28HECUhLgpDaEK

39eYvrGuje3ZhaJmMPufPrXMEP3nC1UcNF

3GkMRitRhdMeTsMNZoF7E93qWo8MisiKGs

36ZicA6oZZgYCg4gWHhic1QueV82Ge2LiC

3BGznHLK4opnzA8awUnVCq1phWbdeJQMr8

38s8e4ikHWjiPCggqKFPKCYvPNdcgTJU3c

3Fd8CjYqetmD3X4JaonSnK9iUmM6R8dgi7

31qUZxipQmHN2Whx5FeK6awVM9Sm2gQpPp

325J2nAeBzvAExPJjBBcSKoHT3AKSVtUZa

➤ Содержание первой страницы сайта:

Buy Decryptor

To buy the decryptor, you must pay the cost of: 0.192 Bitcoin ($ 700)

You have 2 days for payment

time left :

after finishing offer, decryptor cost will be 0.384 Bitcoin

You can buy bitcoin on one of these sites:

blockchain.info

localbitcoins.com

google.com

send 0.192 bicoin on the Bitcoin address: 31p8ZVmsZ1J27tAX3xyj7k7PavQ4qrCdVV

after payment click HERE

Free decryption as guarantee.

Before paying you can send us 2 files for free decryption.

click HERE

---

Страница, где предлагается зарегистрироваться.

Обновление от 14 января 2019:

Пост в Твиттере >>

Расширение: .ppam

Записка: Restore-My-Files.txt

URL: xxxx://huhighwfn4jihtlz.onion/sdlsnhtjwbhr

xxxx://isb5f7dxc6gjpprt.onion/sdlsnhtjwbhr

Результаты анализов: VT + AR

В принципе, тоже самое, что и в обновлении от 11 января 2019.

Обновление от 3 февраля 2019:

Пост в Твиттере >>

Расширение: .forcrypt

Записка: how_to_back_files.html

Email: ???

Файл EXE: bad_b.exe

Обновление от 3 февраля 2019:

Расширение: .crypted_luedtkis@feudtory_com

Записка: how_to_back_files.htm

Email: luedtkis@feudtory.com, luedtkis@bejants.com

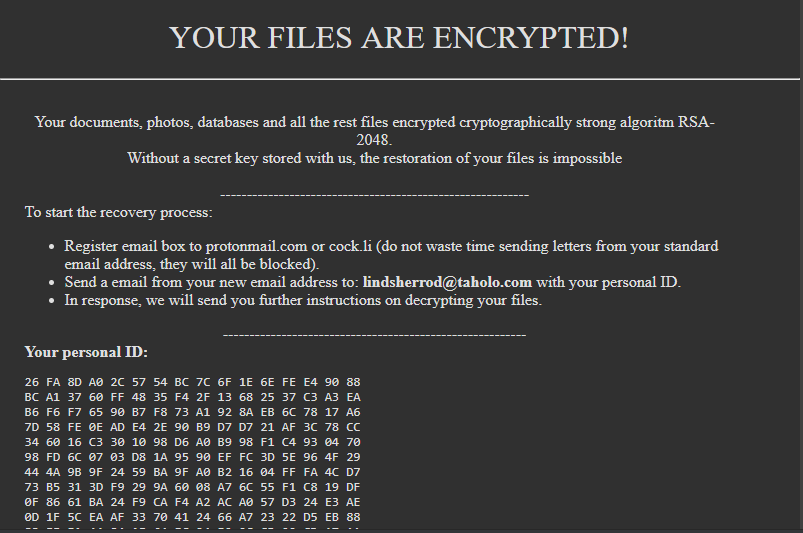

➤ Содержание записки:

HOW TO DECRYPT YOUR FILES

---

Your files are encrypted!

Your documents, photos, databases and all the rest files encrypted cryptographically strong algoritm.

Without a secret key stored with us, the restoration of your files is impossible

----------------------------------------------------------

To start the recovery process:

Send an email to: luedtkis@feudtory.com with your personal ID in the message body.

In response, we will send you further instructions on decrypting your files.

---------------------------------------------------------

Your personal ID:

C7 67 F6 72 8F 67 9E 85 B5 91 DD AB 0F 65 ***

----------------------------- P.S. ----------------------------------

• It is in your interest to respond as soon as possible to ensure the recovery of your files, because we will not store your decryption keys on our server for a long time.

• Be sure to add our email addresses to the trusted list, in your email client's settings. And also check the folder "Spam" when waiting for an email from us.

• If we do not respond to your message for more than 48 hours, write to the backup email : luedtkis@bejants.com

-----------

Q: Did not receive an answer?

A: Check the SPAM folder.

Q: My spam folder is empty, what should I do?

A: Write us with a new email, with protonmail.com text data

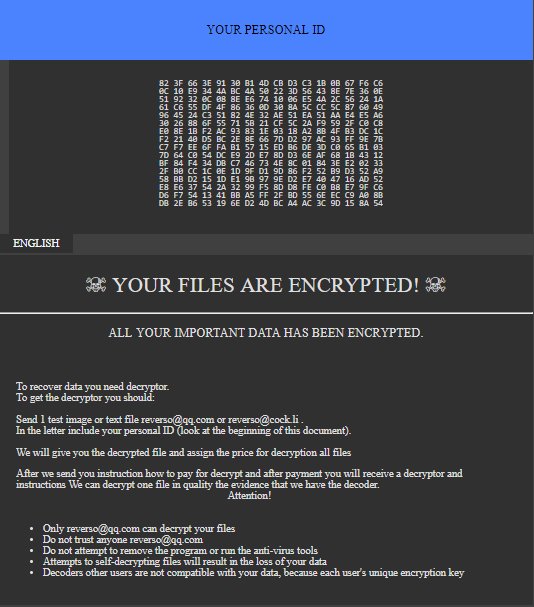

Обновление от 10 февраля 2019 (был также 4 декабря 2018):

Пост в Твиттере >>

Расширение: .ANAMI

Записка: how_to_back_files.html

Email: reverso@qq.com, reverso@cock.li

Результаты анализов: VT + HA + HA (4 декабря 2018))

Обновление от 23 февраля 2019:

Расширение: .SAMBO

Email: decryptorxxx@aol.com, decryptorxxx@india.com

Обновление от 1 марта 2019:

Пост в Твиттере >>

Новая идентификация: статья Maola Ransomware >>

Расширение: .Alco4444

Записка: HOW TO BACK YOUR FILES.txt

Email: Ñhina.helper@aol.com

Ñhina.helper@india.com

➤ Содержание записки:

YOUR FILES ARE ENCRYPTED !!!

TO DECRYPT, FOLLOW THE INSTRUCTIONS:

To recover data you need decrypt tool.

To get the decrypt tool you should:

1.In the letter include your personal ID! Send me this ID in your first email to me!

2.We can give you free test for decrypt few files (NOT VALUE) and assign the price for decryption all files!

3.After we send you instruction how to pay for decrypt tool and after payment you will receive a decryption tool!

4.We can decrypt few files in quality the evidence that we have the decoder.

DO NOT TRY TO DO SOMETHING WITH YOUR FILES BY YOURSELF YOU WILL BRAKE YOUR DATA !!! ONLY WE ARE CAN HELP YOU! CONTACT US:

Ñhina.helper@aol.com

Ñhina.helper@india.com

ATTENTION !!! THIS IS YOUR PERSONAL ID WICH YOU HAVE TO SEND IN FIRST LETTER:

S/oR50rtft/2yT81cpZXZEdzhmaktbMclM2w]uksSsP3DV***

Результаты анализов: VT

Обновление от 4 марта 2019:

Пост в Твиттере >>

Расширение: .{mattpear@protonmail.com}MTP

Записка: how_to_back_files.html

Email: mattpear@protonmail.com

Результаты анализов: VT

Обновление от 5 марта 2019:

Пост на форуме >>

Расширение: .writeme

Записка: how_to_back_files.html

Fruttella1@cock.li

Fruttella1@protonmail.com

Fruttella1@outlook.com

➤ Содержание записки:

YOUR PERSONAL ID

D0 EA B1 60 CA 71 52 A0 37 9F EF 2F CD 9D 07 76

43 68 29 D2 65 79 46 6C A6 25 81 E9 C3 92 A6 7E

***

ENGLISH

☠ YOUR FILES ARE ENCRYPTED! ☠

ALL YOUR IMPORTANT DATA HAS BEEN ENCRYPTED.

To recover data you need decryptor.

To get the decryptor you should:

Send 1 test image or text file Fruttella1@outlook.com.

In the letter include your personal ID (look at the beginning of this document).

We will give you the decrypted file and assign the price for decryption all files

After we send you instruction how to pay for decrypt and after payment you will receive a decryptor and instructions We can decrypt one file in quality the evidence that we have the decoder.

Attention!

BACKUP EMAIL Fruttella1@cock.li (reserv email) Second backup email Fruttella1@protonmail.com

Do not trust anyone Window controlAbout Get support Fruttella1@outlook.com

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders other users are not compatible with your data, because each user's unique encryption key

Обновление от 12 марта 2019 (был также в феврале):

Пост в Твиттере >>

Расширение: .SATANA

Записка: how_to_back_files.html

Email: Midnightt@cock.li, zyxel@cock.li

Результаты анализов: VT + JSB + VMR

Обновление от 14 марта 2019:

Пост на форуме >>

Записка: how_to_back_files.html

Email: TonnyMonro@cock.li, Trampapam@cock.li

Обновление от 17 марта 2019:

Пост на форуме >>

Расширение: .san

Записка: how_to_back_files.html

Email: dkcruptmaster@aol.com, dkcruptmaster@india.com

Обновление от 18 марта 2019:

Пост на форуме >>

Расширение: .[Coffix@Tuta.Io]

Записка: DECRYPT FILES.TXT

Email: coffix@tuta.io, coffix@india.com

Вполне возможно, что это Jaffe Ransomware >>

Обновление от 18 марта 2019:

Пост в Твиттере >>

Расширение: .{CALLMEGOAT@PROTONMAIL.COM}CMG

Записка: how_to_back_files.html

Email: CALLMEGOAT@PROTONMAIL.COM

Результаты анализов: VT + VMR

Обновление от 19 марта 2019:

Пост в Твиттере >>

Расширение: .crypt_sherhagdomski@godzym_bid

Записка: how_to_back_files.html

Email: sherhagdomski@godzym.bid

Результаты анализов: VT

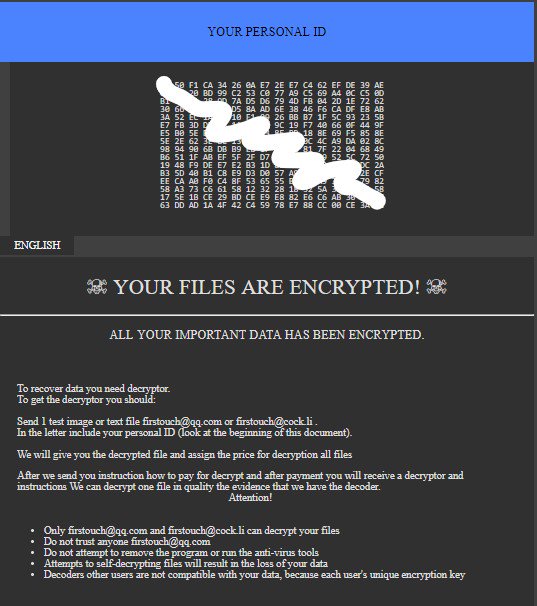

Обновление от 20 марта 2019:

Пост в Твиттере >>

Расширение: .IGAMI

Записка: how_to_back_files.html

Email: firstouch@qq.com, firstouch@cock.li

Результаты анализов: VT

Обновление от 26 марта 2019:

Пост в Твиттере >>

Расширение: .STG

Записка: how_to_back_files.html

Email: assistance@airmail.cc, aid1@cock.li

Результаты анализов: VT

Обновление от 27 марта 2019 или неделей раньше:

Тoпик на форуме >>

Пост на форуме >>

Расширение: .crypt или другое

Записка: how_to_back_files.html

Email-1: wixomd@ymolt.com

Email-2: wixomd@pyvenom.com

➤ Содержание записки:

YOUR FILES ARE ENCRYPTED!

Your documents, photos, databases and all the rest files encrypted cryptographically strong algoritm.

Without a secret key stored with us, the restoration of your files is impossible

----------------------------------------------------------

To start the recovery process:

Send an email to: wixomd@ymolt.com with your personal ID in the message body.

In response, we will send you further instructions on decrypting your files.

---------------------------------------------------------

Your personal ID: ***

----------------------------- P.S. ----------------------------------

It is in your interest to respond as soon as possible to ensure the recovery of your files, because we will not store your decryption keys on our server for a long time.

Be sure to add our email addresses to the trusted list, in your email client's settings. And also check the folder "Spam" when waiting for an email from us.

If we do not respond to your message for more than 48 hours, write to the backup email : wixomd@pyvenom.com

-----------

Q: Did not receive an answer?

A: Check the SPAM folder.

Q: My spam folder is empty, what should I do?