Spider Ransomware

File Spider Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-128 (режим CFB)

🎥 Для вас подготовлен видео-обзор этого Ransomware, см. его по ссылке.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private

© Генеалогия: File Spider. Начало.

К зашифрованным файлам добавляется расширение .spider

Изображение паука, использованное вымогателями

Активность этого крипто-вымогателя пришлась на начало декабря 2017 г. Ориентирован на англоязычных пользователей (требования о выкупе) и пользователей, понимающих сербско-хорватский язык, а его знают все народы бывшей Югославии (документ Word). Такое не мешает распространять его по всему миру. Атака ориентирована на Республику Сербскую, входящую в состав Боснии и Герцеговины и, вероятно, соседние страны.

Скриншоты и требования

Записка с требованием выкупа называется: HOW TO DECRYPT FILES.url

Она не содержит текст, а лишь запускает браузер, используемый по умолчанию, чтобы показать видео-инструкцию, как уплатить выкуп в биткоинах.

Подробным информатором выступает экран программы вымогателя, сделанный в графическом интерфейсном виде (GUI).

Для ознакомления покажем скриншоты четырёх основных экранов.

Start Page

Translate

Visit Website

ID Code

Decrypter

Содержание текста о выкупе из этих экранов:

YOUR PC HAS BEEN INFECTED WITH FILE SPIDER VIRUS

As you may have already noticed, all your important files are encrypted and you no longer have access to them. A unique key has been generated specifically for this PC and two very strong encryption algorithm was applied in that process. Original content of your files are wiped and overwritten with encrypted data so it cannot be recovered using any conventional data recovery tool.

The good news is that there is still a chance to recover your files, you just need to have the right key.

To obtain the key, visit our website from the menu above. You have to be fast, after 96 hours the key will be blocked and all your files will remain permanently encrypted since no one will be able to recover them without the key!

Remember, do not try anything stupid, the program has several security measures to delete all your files and cause the damage to your PC.

To avoid any misunderstanding, please read Help section.

---

YOUR PC HAS BEEN INFECTED WITH FILE SPIDER VIRUS

Translate

English

Deutsch

---

THIS WILL DECRYPT YOUR FILES

To visit our website you need to install a special web browser named Tor Browser. Be aware, our website is reachable only via Tor Browser and if you try to visit it using any other browser eg. Google Chrome, it wont work! Tor Browser can be downloaded from its official website listed below. Use newly installed browser to visit our website address. On our website there is a online tool that can generate decryption key using your ID Code, use that tool and you will get the key needed to decrypt your files. Also, you will be asked to make a payment for your Decryption Key, you will need a Bitcoins for that. More about bitcoins read in Help section. After you get your key, select Decrypter from menu and follow the instructions provided on that page.

This all may seem complicated to you, actually it's really easy. A link to Video Tutorial with live demonstration can be found inside Help Section. Good Luck!

Our Website Address: [xxxx://spiderwjzbmsmu7y.onion/] Download Tor Browser

---

THIS WILL DECRYPT YOUR FILES

During encryption process a unique key has been generated, used to encrypt your files, and then destoyed. To decrypt your files you need that key. We call that key a Decryption Key. You can not use the key from other PC, it wont work, you need a key coresponding to your PC. Your Decryption Key, required for decryption process, can be generated only from something that we call a ID Code, you will find that code below.

This is your ID Code, copy it carefully.

rzJisxRs70t/ILa9B61QymFqJSCgYQX5PbAgjifyMvt+X9Fc2e

+DiccqQ7SHenxtrz36svalTLAOUR79Jdp4ngajRCFP3tkIGY8xOJzo2De2MUzVNEJRb8QRsHnp

+32wjtL4lCjvSK/VAWslKeLllRBKelbWNchOHvTj7wJy8PTBl69I6FoHJkCXAglogFtFLR

+aIZxZU6Ew9VDumVEE90CspuhnFnr9pKzuVl64qya8pR53GaBpYRLPZhPjlgkgPZID4dCv4diMo2SzJ

byy4GmKwEuFhRDyQj8K346KGLAEJ5UB2ousV2xQ4EPtSEsPqSYm+MtHGXCEA9sp0vzTaQ==

---

THIS WILL DECRYPT YOUR FILES

Enter your Decryption Key and click Start Decrypting, seat back and relax, in few minutes you will have full access to all your files!

Decryption Key:

[ ... ]

0 Files decrypted. [Start Decrypting]

Перевод текста на русский язык:

ВАШ КОМПЬЮТЕР БЫЛ ЗАРАЖЕН ВИРУСОМ FILE SPIDER

Как вы, возможно, уже заметили, все ваши важные файлы зашифрованы, и у вас больше нет доступа к ним. Уникальный ключ был создан специально для этого ПК, и в этом процессе был применен два очень сильных алгоритма шифрования. Исходное содержимое ваших файлов стирается и перезаписывается зашифрованными данными, поэтому его невозможно восстановить с помощью обычного инструмента восстановления данных.

Хорошей новостью является то, что ещё есть шанс восстановить ваши файлы, вам просто нужно иметь правильный ключ.

Чтобы получить ключ, посетите наш веб-сайт из меню выше. Вы должны торопиться, через 96 часов ключ будет заблокирован, и все ваши файлы останутся зашифрованными, т.к. никто не сможет восстановить их без ключа!

Помните, не делайте ничего глупого, программа имеет несколько мер безопасности, чтобы удалить все ваши файлы и повредить вашему компьютеру.

Чтобы избежать недоразумений, ознакомьтесь с разделом «Справка».

---

ВАШ КОМПЬЮТЕР БЫЛ ЗАРАЖЕН ВИРУСОМ FILE SPIDER

Перевод

Английский

Немецкий

---

ЭТО РАСШИФРУЕТ ВАШИ ФАЙЛЫ

Чтобы посетить наш сайт, вам надо установить специальный веб-браузер по имени Tor Browser. Помните, что наш сайт доступен только через Tor Browser, и если вы попытаетесь посетить его, используя любой другой браузер, например, Google Chrome, он не откроется! Tor Browser можно загрузить с официального сайта, указанного ниже. Используйте новый установленный браузер, чтобы посетить наш веб-сайт. На нашем веб-сайте есть онлайн-инструмент, который может генерировать ключ дешифрования с помощью вашего ID кода, используйте этот инструмент, и вы получите ключ, нужный для расшифровки ваших файлов. Кроме того, вас попросят внести платеж за ваш ключ дешифрования, для этого вам нужны биткоины. Подробнее о биткоинах читайте в разделе справки. После того, как вы получите свой ключ, выберите "Decrypter" в меню и следуйте инструкциям на этой странице.

Все это может показаться вам сложным, на самом деле это очень просто. Ссылка на видео-учебник с демонстрацией можно найти в разделе справки. Удачи!

Адрес нашего веб-сайта: [xxxx://spiderwjzbmsmu7y.onion/] Скачать Tor Browser

---

ЭТО РАСШИФРУЕТ ВАШИ ФАЙЛЫ

В процессе шифрования был создан уникальный ключ, использованный для шифрования ваших файлов, а затем уничтоженный. Чтобы расшифровать ваши файлы, вам нужен этот ключ. Мы называем этот ключ ключом дешифрования. Вы не сможете использовать ключ с другого ПК, он не будет работать, вам нужен ключ, соответствующий вашему ПК. Ваш ключ дешифрования, нужный для процесса дешифрования, может генерироваться только из того, что мы называем ID кодом, вы найдете этот код ниже.

Это ваш ID код, аккуратно скопируйте его.

rzJisxRs70t/ILa9B61QymFqJSCgYQX5PbAgjifyMvt+X9Fc2e

+DiccqQ7SHenxtrz36svalTLAOUR79Jdp4ngajRCFP3tkIGY8xOJzo2De2MUzVNEJRb8QRsHnp

+32wjtL4lCjvSK/VAWslKeLllRBKelbWNchOHvTj7wJy8PTBl69I6FoHJkCXAglogFtFLR

+aIZxZU6Ew9VDumVEE90CspuhnFnr9pKzuVl64qya8pR53GaBpYRLPZhPjlgkgPZID4dCv4diMo2SzJ

byy4GmKwEuFhRDyQj8K346KGLAEJ5UB2ousV2xQ4EPtSEsPqSYm+MtHGXCEA9sp0vzTaQ==

---

ЭТО РАСШИФРУЕТ ВАШИ ФАЙЛЫ

Введите свой ключ дешифрования и нажмите "Start Decrypting", откиньтесь назад и расслабьтесь, через несколько минут у вас будет полный доступ ко всем вашим файлам!

Ключ дешифрования:

[...]

0 Файлы дешифрованы. [Start Decrypting]

Некоторые скриншоты раздела "Help"

Подробнее о разделе "Help" см. на прилагаемом видеоролике.

Сайт вымогателей

Страница Tor-сайта "Spider Decrypter" сделана более изысканно.

Требуется лишь ввести PC ID, полученный в программе. После этого действия откроется следующая информация.

Технические детали

Распространяется с помощью email-спама и вредоносных вложений (документ Word с макросами), обманных загрузок, эксплойтов. Может также начать распространяться с помощью взлома через незащищенную конфигурацию RDP, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Email и аттачмент

Во вложении к email-письму находится файл BAYER_CROPSCIENCE_OFFICE_BEOGRAD_93876.doc в шаблоне Normal.dotm (с макросами), написанный на сербско-хорватском языке. Возможны и варианты документов с другими названиями.

Первый образец документа

Второй образец документа (заголовок другой, а текст тот же)

PRIVATNI IZVRŠITELJ AZELjKOVIĆ IVAN

Posl.br 106/17 Banja Luka 78000, Bosna I Hercegovina

NAZIV KOME SE SALJE

16253/2017-51

Banja Luka 8.12.2017

O B A V J E š T E Nj E:

UTVRĐUJU SE troškovi izvršnog postupka nastali pred izvršiteljem u iznosu od 864,98 KM.

ODREĐUJE SE SPROVOĐENjE IZVRŠENjA ODREĐENOG rješenjem o izvršenju Okružnog privrednog suda u Banjaluci I.I-171/2017 od 01.04.2017. godine, prijenosom sredstava u iznosu od:

- 860,00 KM, sa zakonskom zateznom kamatom počev od 21.04.2015. godine pa do konačne isplate,

- 100,00 KM na ime troškova izvršenja nastalih pred sudom,

- 63,44 KM na ime troškova parničnog postupka,

- 864,98 KM na ime troškova izvršnog postupka utvrđenih ovim zaključkom, i to sa:

svih računa dužnika u smislu člana 185, ZIO, na namjenski račun izvršitelja br. 565-501-08053684-17 sa pozivom na broj predmeta 763/2015 koji se vodi kod “Raiffeisen BANK” Bosna i Hercegovina.

NALAŽE SE Centralnoj banci Bosne I Hercegovine - Odsijek za prinudnu naplatu - Odsjek za prijem, kontrolu i unos osnova i naloga Banja Luka, da prenese sredstva iz stava 2. ovog zaključka sa računa izvršnog dužnika na namjenski račun izvršitelja br. 565-501-08053684-17 sa pozivom na broj predmeta 763/2015 koji se vodi kod “Raiffeisen BANK” Bosna i Hercegovina.

N A P O M E N A:

DOKUMENT “KOPIJA PREDMETA” sadrži private informacije i stoga je postavljen u zaštitnoj formi. Za pregledanje zaštićenog dokumenta koristite “Microsoft Word” program. Sadržaj omogućite kliktom na Enable Editing a zatim na Enable Content na komandnoj traci.

Все известные на данный момент варианты вредоносных писем подписал якобы "Частный исполнитель Азелькович Иван" (Privatni izvršitelj Azeljković Ivan).

Установка и запуск вредоносов

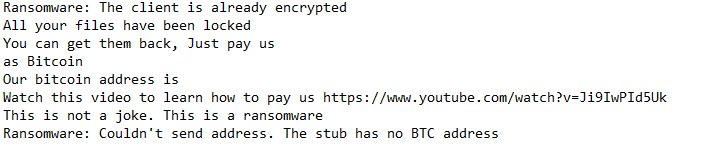

Powershell -> %APPDATA%\Spider\enc.exe (67d5abda3be629b820341d1baad668e3) -> %ALLUSERSPROFILE%\Microsoft\Assistance\Client\1.0\en-US\HOW TO DECRYPT FILES.url (7608c95d94d307d08d75c27d034325b5)

- Далее, используя WebClient, соединяется с URL-адресом yourjavascript.com (80.241.212.33:80, Германия) - бесплатный сервис для размещения JavaScript и загружает оттуда размещенный JS-файл. Скрипт запускает на выполнение файлы enc.exe и dec.exe, чтобы шифровать файлы и по окончании затребовать выкуп.

- Вредонос завершает работу следующих процессов:

"taskmgr", "procexp", "msconfig", "Starter", "regedit", "cdclt", "cmd", "OUTLOOK", "WINWORD", "EXCEL", "MSACCESS"

- В каждой папке с зашифрованными файлами оставляется записка о выкупе HOW TO DECRYPT FILES.url (веб-ярлык), которая ведёт на видеоролик по адресу xxxxs://vid.me/embedded/CGyDc?autoplay=1&stats=1

- На рабочем столе создаётся еще один ярлык DECRYPTER.url, который запускает файл dec.exe.

- По окончании шифрования шифровальщик (файл enc.exe) создаёт файл 5p1d3r по адресу %UserProfile%\AppData\Roaming\Spider\ и завершает свою работу. Когда программа dec.exe обнаруживает файл 5p1d3r, то запускает графический интерфейс дешифровщика, представленный в начале статьи.

- На рабочем столе создаётся еще один ярлык DECRYPTER.url, который запускает файл dec.exe.

- По окончании шифрования шифровальщик (файл enc.exe) создаёт файл 5p1d3r по адресу %UserProfile%\AppData\Roaming\Spider\ и завершает свою работу. Когда программа dec.exe обнаруживает файл 5p1d3r, то запускает графический интерфейс дешифровщика, представленный в начале статьи.

Детали шифрования

Ключ шифрования генерируется через RNG (Генератор Случайных Чисел, ГСЧ) для каждого файла. Затем шифруется с помощью открытого ключа RSA-2048 и в зашифрованном виде хранится в файле. Зашифрованные данные кодируются base64. Персональный ID пострадавшего записывается в файл id.txt. Этот файл будет необходим для дешифрования.

RSA-2048 открытый ключ 24706991698137322898792191549093893089267908881129971708985732803582683340016113501500937192555814719851507587216033881709878849473107367469898342679060707195113451828570589745552305777344455353601142181720171642774920327930992228895471596753885897807735395954022237629406243474426363857135472511779536895022722647286206955099076633427669283983251773590630959215952773832973774647845694258477756152537563613249705734823792396428384116534443753293982883520777022612460456485962889166914849377885961123532838284564026296249622629688472562002028855052563667170340896099875705546650543005578137056020135555174297806960051

Список файловых расширений, подвергающихся шифрованию:

.001, .036, .0411, .1cd, .1st, .2bp, .3dm, .3ds, .3fr, .3g2, .3gp, .3gp, .4db, .4dl, .4mp, .73i, .7z, .7zip, .8xi, .9png, .a3d, .aaf, .abm, .abs, .abw, .accdb, .accdc, .accde, .accdr, .accdt, .accdw, .accft, .act, .adn, .adp, .aep, .aepx, .aet, .af2, .af3, .aft, .afx, .agif, .agp, .ahd, .ai, .aic, .aif, .aim, .albm, .alf, .ani, .ans, .apd, .apk, .apm, .apng, .aps, .apt, .apx, .arch00, .art, .artwork, .arw, .as, .as3, .asc, .ascii, .ase, .asf, .ask, .asp, .asset, .asw, .asx, .asy, .aty, .avatar, .awdb, .awp, .awt, .aww, .azz, .backup, .bad, .bak, .bar, .bat, .bay, .bbs, .bc6, .bc7, .bdb, .bdp, .bdr, .bean, .bib, .big, .bik, .bkf, .bkp, .blend, .blkrt, .blob, .bm2, .bmp, .bmx, .bmz, .bna, .bnd, .boc, .bok, .brk, .brn, .brt, .bsa, .bss, .btd, .bti, .btr, .byu, .bzabw, .c, .c4, .c4d, .cal, .cals, .can, .cas, .cd5, .cdb, .cdc, .cdg, .cdmm, .cdmt, .cdmtz, .cdmz, .cdr, .cdr3, .cdr4, .cdr6, .cdrw, .cdt, .cer, .cf, .cfr, .cfu, .cgm, .chart, .chord, .cimg, .cin, .cit, .ckp, .class, .clkw, .cma, .cmx, .cnm, .cnv, .colz, .conf, .contact, .cpc, .cpd, .cpg, .cpp, .cps, .cpt, .cpx, .cr2, .crd, .crt, .crw, .crwl, .cs, .css, .csv, .csy, .ct, .cv5, .cvg, .cvi, .cvs, .cvx, .cwt, .cxf, .cyi, .d3dbsp, .daconnections, .dacpac, .dad, .dadiagrams, .daf, .das, .daschema, .dat, .DayZProfile, .dazip, .db, .db0, .db2, .db3, .dbc, .dbf, .dbfv, .dbk, .dbs, .db-shm, .dbt, .dbv, .db-wal, .dbx, .dc2, .dca, .dcb, .dcr, .dcs, .dct, .dcx, .ddl, .ddoc, .dds, .ded, .der, .desc, .design, .df1, .dgn, .dgs, .dgt, .dhs, .dib, .dicom, .diz, .djv, .djvu, .dm3, .dmi, .dmo, .dmp, .dnc, .dne, .dng, .doc, .docb, .docm, .docx, .docxml, .docz, .dot, .dotm, .dotx, .dp1, .dpp, .dpx, .dqy, .drw, .drz, .dsk, .dsn, .dsv, .dt, .dt2, .dta, .dtsx, .dtw, .dvi, .dvl, .dwg, .dx, .dxb, .dxf, .dxg, .dxl, .eco, .ecw, .ecx, .edb, .efd, .efx, .egc, .eio, .eip, .eit, .email, .emd, .emf, .emlx, .ep, .epf, .epk, .epp, .eps, .epsf, .eql, .erf, .err, .esm, .etf, .etx, .euc, .exr, .fadein, .fal, .faq, .fax, .fb2, .fb3, .fbl, .fbx, .fcd, .fcf, .fdb, .fdf, .fdr, .fds, .fdt, .fdx, .fdxt, .fes, .ff, .fft, .fh10, .fh11, .fh3, .fh4, .fh5, .fh6, .fh7, .fh8, .fic, .fid, .fif, .fig, .fil, .fla, .flc, .fli, .flr, .fm5, .fmp, .fmp12, .fmpsl, .fmv, .fodt, .fol, .forge, .fos, .fountain, .fp3, .fp4, .fp5, .fp7, .fpk, .fpos, .fpt, .fpx, .frt, .fsh, .ft10, .ft11, .ft7, .ft8, .ft9, .ftn, .fwdn, .fxc, .fxg, .fzb, .fzv, .g3, .gcdp, .gdb, .gdoc, .gdraw, .gem, .geo, .gfb, .gfie, .ggr, .gho, .gif, .gih, .gim, .gio, .glox, .gmbck, .gmspr, .gpd, .gpn, .gro, .grob, .grs, .gsd, .gthr, .gtp, .gv, .gwi, .h, .hbk, .hdb, .hdp, .hdr, .hht, .his, .hkdb, .hkx, .hpg, .hpgl, .hpi, .hpl, .hplg, .hs, .htc, .html, .hvpl, .hwp, .hz, .i3d, .ib, .ibank, .icn, .icon, .icpr, .icxs, .idc, .idea, .idml, .idx, .iff, .igt, .igx, .ihx, .iil, .iiq, .imd, .indb, .indd, .indl, .indt, .info, .ink, .int, .inx, .ipf, .ipx, .itc2, .itdb, .itl, .itm, .itw, .iwd, .iwi, .j, .j2c, .j2k, .jar, .jarvis, .jas, .java, .jb2, .jbig, .jbig2, .jbmp, .jbr, .jfif, .jia, .jis, .jng, .joe, .jp1, .jp2, .jpe, .jpeg, .jpg, .jpg2, .jps, .jpx, .jrtf, .js, .jtf, .jtx, .jwl, .jxr, .kdb, .kdbx, .kdc, .kdi, .kdk, .kes, .kf, .kic, .klg, .knt, .kon, .kpg, .kwd, .latex, .layout, .lbf, .lbm, .lbt, .lgc, .lis, .lit, .litemod, .ljp, .lmk, .lnk, .lnt, .lp2, .lrc, .lrf, .lst, .ltr, .ltx, .lue, .luf, .lvl, .lwo, .lwp, .lws, .lxfml, .lyt, .lyx, .m2, .m3d, .m3u, .m3u8, .m4a, .m4u, .ma, .mac, .man, .map, .maq, .mat, .max, .mb, .mbm, .mbox, .mcgame, .mcmeta, .md5txt, .mdb, .mdbackup, .mdbhtml, .mddata, .mdf, .mdn, .mdt, .me, .mef, .mell, .menu, .mft, .mgcb, .mgmf, .mgmt, .mgmx, .mgtx, .mid, .min, .mkv, .mlx, .mmat, .mng, .mnr, .mnt, .mobi, .mos, .movie, .mp4, .mpa, .mpf, .mpo, .mpqge, .mrg, .mrwref, .mrxs, .msg, .mt9, .mud, .mwb, .mwp, .mxl, .myd, .myl, .ncf, .ncr, .nct, .ndf, .nfo, .njx, .nlm, .notes, .now, .nrw, .ns2, .ns3, .ns4, .nsf, .ntl, .nv2, .nwctxt, .nyf, .nzb, .obj, .oc3, .oc4, .oc5, .oce, .oci, .ocr, .odb, .odc, .odm, .odo, .odp, .ods, .odt, .ofl, .oft, .omf, .openbsd, .oplc, .oqy, .ora, .orf, .ort, .orx, .ota, .otg, .oti, .ott, .ovp, .ovr, .owc, .owg, .oyx, .ozb, .ozj, .ozt, .p12, .p7b, .p7c, .p7s, .p96, .p97, .pages, .pak, .pal, .pan, .pano, .pap, .pbd, .pbl, .pbm, .pc1, .pc2, .pc3, .pcd, .pcs, .pcx, .pdb, .pdd, .pdf, .pdm, .pdn, .pe4, .pef, .pem, .pfd, .pff, .pfi, .pfs, .pfv, .pfx, .pgf, .pgm, .phm, .php, .pi1, .pi2, .pi3, .pic, .pict, .pix, .pjpeg, .pjpg, .pjt, .pkpass, .pl, .plantuml, .plb, .plt, .pm, .pmd, .pmg, .png, .pni, .pnm, .pntg, .pnz, .pobj, .pop, .pot, .potm, .potx, .pp4, .pp5, .ppam, .ppj, .ppm, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prproj, .prt, .prw, .ps, .ps1, .psd, .psdx, .pse, .psid, .psk, .psp, .pspbrush, .pst, .psw, .ptg, .pth, .ptx, .pu, .pvj, .pvm, .pvr, .pwa, .pwi, .pwr, .px, .pxr, .py, .pz3, .pza, .pzp, .pzs, .qdf, .qdl, .qic, .qmg, .qpx, .qry, .qvd, .r3d, .ra, .rad, .raf, .rar, .ras, .raw, .rb, .rctd, .rcu, .rdb, .rdl, .re4, .readme, .rft, .rgb, .rgf, .rgss3a, .rib, .ric, .riff, .rim, .ris, .rix, .rle, .rli, .rng, .rofl, .rpd, .rpf, .rpt, .rri, .rs, .rsb, .rsd, .rsr, .rst, .rt, .rtd, .rtf, .rtx, .run, .rw2, .rwl, .rzk, .rzn, .s2mv, .s3m, .saf, .safetext, .sai, .sam, .sav, .save, .sb, .sbf, .sc2save, .scad, .scc, .sci, .scm, .scriv, .scrivx, .sct, .scv, .scw, .sdb, .sdf, .sdm, .sdoc, .sdw, .sep, .ses, .sfc, .sfera, .sfw, .sgm, .sid, .sidd, .sidn, .sie, .sig, .sis, .sk1, .sk2, .skcard, .skm, .sla, .slagz, .sld, .sldasm, .slddrt, .sldm, .sldprt, .sldx, .slm, .sls, .smf, .smil, .sms, .snagitstamps, .snagstyles, .snx, .sob, .spa, .spe, .sph, .spj, .spp, .spq, .spr, .sqb, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .ssa, .ssfn, .ssk, .st, .ste, .stm, .stn, .stp, .str, .strings, .stw, .sty, .sub, .sum, .sumo, .sva, .svf, .svg, .svgz, .swf, .sxd, .sxg, .sxw, .syncdb, .t12, .t13, .t2b, .tab, .tax, .tb0, .tbn, .tcx, .tdf, .tdt, .te, .teacher, .tex, .text, .tfc, .tg4, .tga, .thm, .thp, .thumb, .tif, .tiff, .tjp, .tlb, .tlc, .tm, .tm2, .tmd, .tmv, .tmx, .tn, .tne, .tor, .tpc, .tpi, .trelby, .trm, .tvj, .txt, .u3d, .u3i, .udb, .ufo, .ufr, .uga, .unauth, .unity, .unity3d, .unx, .uof, .uot, .upd, .upk, .url, .usertile-ms, .usr, .utf8, .utxt, .v12, .vault, .vbox, .vbr, .vcf, .vct, .vda, .vdb, .vdf, .vdi, .vec, .vff, .vfs0, .vml, .vnt, .vob, .vpd, .vpe, .vpk, .vpp_pc, .vrml, .vrp, .vsd, .vsdm, .vsdx, .vsm, .vst, .vstm, .vstx, .vtf, .vue, .vw, .w3x, .wb1, .wb2, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webm, .webp, .wgz, .wire, .wmdb, .wmf, .wmo, .wmv, .wmv, .wn, .wotreplay, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .wsc, .wsd, .wsh, .wtx, .wvl, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xf, .xhtm, .xla, .xlam, .xld, .xlf, .xlgc, .xlk, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xmind, .xml, .xmmap, .xpm, .xps, .xqx, .xwp, .xxx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z3d, .zabw, .zdb, .zdc, .zif, .zip, .ztmp, .zw (1087 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы, файлы веб-страниц и другие веб-файлы, файлы учебных, прикладных и специализированных программ, и прочие файлы.

Записка о выкупе и зашифрованные файлы

При шифровании пропускаются следующие директории: "Windows", "Boot", "Videos", "winnt", "Application Data", "Spider", "PrefLogs", "Program Files (x86)", "Program Files", "ProgramData", "Temp", "tmp", "Recycle", "System Volume Information".

Прочее

Файлы, связанные с этим Ransomware:

enc.exe (YpnZR.exe) - шифровальщик;

dec.exe (RnJRHo.exe) - GUI и дешифровщик;

javascript-enc-1-0-9.js - скрипт-загрузчик для enc.exe;

javascript-dec-2-25-2.js - скрипт-загрузчик для dec.exe;

HOW TO DECRYPT FILES.url - ярлык веб-ссылки на видеоролик;

DECRYPTER.url - ярлык для загрузки и запуска дешифратора;

BAYER_CROPSCIENCE_OFFICE_BEOGRAD_93876.doc - первый образец вложения;

CUMMINS_SERBOMONTE_DOO_72225.doc - второй образец вложения;

~WRS{8268EA6A-97ED-4FEE-840C-BC558C148C9C}.tmp - временный файл документа WORD;

run.bat

files.txt - содержит список зашифрованных файлов;

id.txt - содержит зашифрованный ID.

5p1d3r - специальный файл, создаваемый файлом enc.exe по окончании шифрования.

Содержание файла files.txt

Расположения:

%APPDATA%\Spider\enc.exe

%APPDATA%\Spider\dec.exe

%ALLUSERSPROFILE%\Microsoft\Assistance\Client\1.0\en-US\HOW TO DECRYPT FILES.url

%APPDATA%\Spider\files.txt

%APPDATA%\Spider\id.txt

%APPDATA%\Spider\run.bat

%APPDATA%\Microsoft\Office\Recent\index.dat

%TEMP%\~DF085EF2097DAA4C14.TMP - временный файл WINWORD.EXE

\Desktop\ -> HOW TO DECRYPT FILES.url

\Desktop\ -> DECRYPTER.url

\Desktop\ -> VIRUS.lnk и другие

\User_folders\ -> HOW TO DECRYPT FILES.url

%UserProfile%\AppData\Roaming\Spider\5p1d3r

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email отправителя: office@adriadoo.com

Email вымогателя: file-spider@protonmail.ch

JS-URL-enc: xxxx://yourjavascript.com/53103201277/javascript-enc-1-0-9.js***

JS-URL-dec: xxxx://yourjavascript.com/5118631477/javascript-dec-2-25-2.js***

Tor-URL: xxxx://spiderwjzbmsmu7y.onion/

Видео-инструкция: xxxxs://vid.me/embedded/CGyDc?autoplay=1&stats=1

Вторая-инструкция: xxxxs://www.youtube.com/watch?v=u6CTDz7SXEU

BTC: 18Av5tCgpg8YzGjg4LxZ3NBmkjFQ41MHDJ

См. ниже результаты анализов.

Результаты анализов:

Ⓥ VirusBuy анализ >>

Гибридный анализ 1-й >>

Гибридный анализ 2-й >>

VirusTotal анализ файла BAYER_***_93876.doc >>

VirusTotal анализ файла из другого вложения >>

VirusTotal анализ файла enc.exe (YpnZR.exe) >>

VirusTotal анализ файла dec.exe (RnJRHo.exe) >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 11 декабря 2017:

Вредоносной кампанией, распространяющей данный шифровальщик, были затронуты и соседние страны.

Письма с email-спам на скриншоте и с таким же вредоносным документом распространялись также в Сербии (Большой Сербии). Вложение на скриншотах называется: MEDIS_PHARMA_DOO_17443.doc

Скриншоты были представлены в статье Лоуренса Абрамса.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Twitter + Twitter ID Ransomware (ID as Spider) Write-up, Topic of Support 🎥 Video review by GrujaRS CyberSecurity

Added later: Заявление отдела ИБ CERT Республики Сербской (December 11, 2017) Write-up on BC (December 11, 2017) Write-up SDK blog (December 11, 2017) *

Thanks: Ben Hunter, neonprimetime Michael Gillespie, Lawrence Abrams GrujaRS Cyber Security Alex Svirid, Andrew Ivanov

© Amigo-A (Andrew Ivanov): All blog articles.