Ryuk Ransomware

Ryuk 2.0 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные бизнес-пользователей и предприятий с помощью AES+RSA, а затем требует выкуп от 15-50 BTC, чтобы вернуть файлы. Оригинальное название: Ryuk. На файле написано: что попало.

Среда разработки: Visual Studio 2015 или более новая. Некоторые исследователи считают, что за разработкой и реализацией стоит известная группа Lazarus Group. По другим данным группа называет себя Wizard Spider. На Западе считают, что это российская группа, но бездоказательно. Как у "них" говорится: Есть три вида лжи: ложь, наглая ложь и статистика.

---

👉 Предлагаю всем хакерам-Ryuk-вымогателям, которые выдают себя за российских, приехать в Москву, выйти на Красную площадь с флагом "Мы команда Ryuk!", при себе иметь российские паспорта с пропиской, СНИЛС, ИНН, Медполис. Пригласить USA/EURO/RU прессу, пусть всё проверят и подтвердят ваше российское граджанство. Без этого все западные и западенские заявления о русских хакерах-вымогателям являются бездоказательным фейком и откровенной дезой и не подлежат обсуждению.

---

Эта вредоносная кампания нацелена на предприятия, которые способны заплатить крупную сумму денег, чтобы ввернуть данные и восстановить прерванную работу. С августа 2018 года атакующие навымогали у пострадавших более 400 BTC (ссылка на статью).

---

Обнаружения:

DrWeb -> Trojan.Encoder.25857, Trojan.Inject3.12652, Trojan.Inject3.12707, Trojan.Encoder.28109, Trojan.Inject3.14013, Trojan.Inject3.24532, Trojan.Encoder.10700, Trojan.Inject3.31944, Trojan.Encoder.30389, Trojan.Encoder.30550, Trojan.Encoder.30842, Trojan.Encoder.30917, Trojan.Encoder.32849

---

Обнаружения:

DrWeb -> Trojan.Encoder.25857, Trojan.Inject3.12652, Trojan.Inject3.12707, Trojan.Encoder.28109, Trojan.Inject3.14013, Trojan.Inject3.24532, Trojan.Encoder.10700, Trojan.Inject3.31944, Trojan.Encoder.30389, Trojan.Encoder.30550, Trojan.Encoder.30842, Trojan.Encoder.30917, Trojan.Encoder.32849

ALYac -> Trojan.Ransom.Ryuk

BitDefender -> Trojan.GenericKD.31172835, Trojan.GenericKD.31173680, Trojan.GenericKD.31175657, Trojan.GenericKD.31177924, Trojan.Ransom.Ryuk.A, Trojan.Ransom.Ryuk.B, Generic.Ransom.Ryuk.*, Generic.Ransom.Ryuk2.*, Gen:Variant.Ransom.1687, Generic.Ransom.Ryuk3.*, Trojan.GenericKD.42239496, DeepScan:Generic.EmotetU.AD004203, Gen:Variant.Ulise.93860

Malwarebytes -> Trojan.Agent, Ransom.FileCryptor, Ransom.Ryuk

McAfee -> Ransom-Ryuk.b, McAfee -> GenericRXJJ-LA!ED9A57E4D824

BitDefender -> Trojan.GenericKD.31172835, Trojan.GenericKD.31173680, Trojan.GenericKD.31175657, Trojan.GenericKD.31177924, Trojan.Ransom.Ryuk.A, Trojan.Ransom.Ryuk.B, Generic.Ransom.Ryuk.*, Generic.Ransom.Ryuk2.*, Gen:Variant.Ransom.1687, Generic.Ransom.Ryuk3.*, Trojan.GenericKD.42239496, DeepScan:Generic.EmotetU.AD004203, Gen:Variant.Ulise.93860

Malwarebytes -> Trojan.Agent, Ransom.FileCryptor, Ransom.Ryuk

McAfee -> Ransom-Ryuk.b, McAfee -> GenericRXJJ-LA!ED9A57E4D824

Symantec -> Ransom.Hermes!gen2, Downloader, Trojan Horse, Ransom.Ryuk

TrendMicro -> Trojan.Win32.RYUK.USASHAG20, TROJ_FRS.VSNTAD20

---

© Генеалогия: ✂ Hermes (код) + ✂ Bitpaymer (текст 1-го варианта записки) >> Ryuk

Генеалогия подтверждена Intezer Analyze >>

К зашифрованным файлам сначала никакое расширение не добавлялось. Потом стало добавляться расширение .RYK. Смотрите блок обновлений после основной статьи.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность раннего варианта этого крипто-вымогателя пришлась на середину августа 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

RyukReadMe.txt - ранний вариант

RyukReadMe.html - стал использоваться позже

Обнаружено два разных варианта записок о выкупе. Первый может быть ориентирован на простых пользователей ПК и малый бизнес, а второй — на крупных бизнес-пользователей. Во всяком случае, так явствует из содержания.

TrendMicro -> Trojan.Win32.RYUK.USASHAG20, TROJ_FRS.VSNTAD20

---

© Генеалогия: ✂ Hermes (код) + ✂ Bitpaymer (текст 1-го варианта записки) >> Ryuk

Генеалогия подтверждена Intezer Analyze >>

Изображение — логотип статьи

К зашифрованным файлам сначала никакое расширение не добавлялось. Потом стало добавляться расширение .RYK. Смотрите блок обновлений после основной статьи.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность раннего варианта этого крипто-вымогателя пришлась на середину августа 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

RyukReadMe.txt - ранний вариант

RyukReadMe.html - стал использоваться позже

Обнаружено два разных варианта записок о выкупе. Первый может быть ориентирован на простых пользователей ПК и малый бизнес, а второй — на крупных бизнес-пользователей. Во всяком случае, так явствует из содержания.

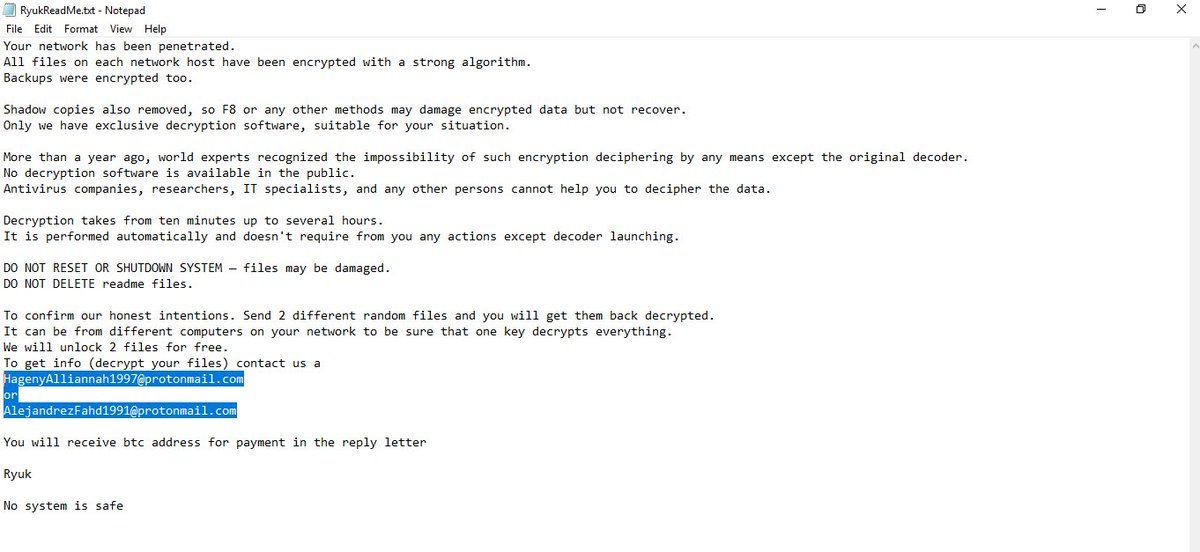

Скриншот 1-го вариант записки о выкупе

Содержание 1-го варианта записки о выкупе:

All files on each host in the network have been encrypted with a strong algorithm.

Backups were either encrypted or deleted or backup disks were formatted.

Shadow copies also removed, so F8 or any other methods may damage encrypted data but not recover.

We exclusively have decryption software for your situation

No decryption software is available in the public.

DO NOT RESET OR SHUTDOWN - files may be damaged.

DO NOT RENAME OR MOVE the encrypted and readme files.

DO NOT DELETE readme files.

This may lead to the impossibility of recovery of the certain files.

To get info (decrypt your files) contact us at

MelisaPeterman@protonmail.com

or

MelisaPeterman@tutanota.com

BTC wallet:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

No system is safe

Перевод 1-го варианта записки на русский язык:

Все файлы на каждом хосте в сети были зашифрованы с сильным алгоритмом.

Резервные копии были зашифрованы или удалены, или форматированы резервные диски.

Теневые копии также удалены, потому F8 или любые другие методы могут повредить зашифрованные данные, но не восстановить.

Только у нас есть программа для дешифрования для вашей ситуации

Нет публичной программы для дешифрования.

НЕ ПЕРЕЗАГРУЖАЙТЕ ИЛИ НЕ ВЫКЛЮЧАЙТЕ - файлы могут быть повреждены.

НЕ ПЕРЕИМЕНОВЫВАЙТЕ И НЕ ПЕРЕМЕЩАЙТЕ зашифрованные и readme-файлы.

НЕ УДАЛЯЙТЕ readme-файлы.

Это может привести к невозможности восстановления определенных файлов.

Чтобы получить информацию (расшифровать ваши файлы), свяжитесь с нами

MelisaPeterman@protonmail.com

или

MelisaPeterman@tutanota.com

Кошелек BTC:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

Система не в безопасности

Скриншот 2-го варианта записки о выкупе

Содержание 2-го варианта записки о выкупе:

Gentlemen!

Your business is at serious risk.

There is a significant hole in the security system of your company.

We've easily penetrated your network.

You should thank the Lord for being hacked by serious people not some stupid schoolboys or dangerous punks.

They can damage all your important data just for fun.

Now your files are crypted with the strongest millitary algorithms RSA4096 and AES-256.

No one can help you to restore files without our special decoder.

Photorec, RannohDecryptor etc. repair tools are useless and can destroy your files irreversibly.

If you want to restore your files write to emails (contacts are at the bottom of the sheet) and attach 2-3 encrypted files

(Less than 5 Mb each, non-archived and your files should not contain valuable information

(Databases, backups, large excel sheets, etc.)).

You will receive decrypted samples and our conditions how to get the decoder.

Please don't forget to write the name of your company in the subject of your e-mail.

You have to pay for decryption in Bitcoins.

The final price depends on how fast you write to us.

Every day of delay will cost you additional +0.5 BTC

Nothing personal just business

As soon as we get bitcoins you'll get all your decrypted data back.

Moreover you will get instructions how to close the hole in security and how to avoid such problems in the future

+ we will recommend you special software that makes the most problems to hackers.

Attention! One more time !

Do not rename encrypted files.

Do not try to decrypt your data using third party software.

P.S. Remember, we are not scammers.

We don't need your files and your information.

But after 2 weeks all your files and keys will be deleted automatically.

Just send a request immediately after infection.

All data will be restored absolutely.

Your warranty - decrypted samples.

contact emails

eliasmarco@tutanota.com

or

CamdenScott@protonmail.com

BTC wallet:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

No system is safe

Перевод 2-го варианта записки на русский язык:

Господа!

Ваш бизнес подвергается серьезному риску.

В системе безопасности вашей компании есть значительная дыра.

Мы легко проникли в вашу сеть.

Вы должны благодарить Господа за то, что её взломали серьезные люди, а не какие-то глупые школьники или опасные панки.

Они могут повредить все ваши важные данные только для удовольствия.

Теперь ваши файлы зашифрованы с помощью самых сильных военных алгоритмов RSA4096 и AES-256.

Никто не может помочь вам восстановить файлы без нашего специального декодера.

Инструменты Photorec, RannohDecryptor и т. д. бесполезны и могут необратимо уничтожить ваши файлы.

Если вы хотите восстановить свои файлы, пишите на emai (контакты есть ниже) и присоедините 2-3 зашифрованных файла

(Менее 5 Мбайт каждый, не архив, и ваши файлы не должны содержать ценную информацию

(Базы данных, резервные копии, большие листы Excel и т. д.)).

Вы получите дешифрованные образцы и наши условия, как получить декодер.

Пожалуйста, не забудьте написать название вашей компании в теме вашего email.

Вы должны заплатить за дешифрование в биткоинах.

Окончательная цена зависит от того, как быстро вы напишете нам.

Каждый день задержки будет стоить дополнительно +0,5 BTC

Ничего личного, просто бизнес

Как только мы получим биткоины, вы получите все свои дешифрованные данные.

Кроме того, вы получите инструкции о том, как закрыть дыру в безопасности и как избежать таких проблем в будущем

+ мы порекомендуем вам специальную программу, которая сделает много проблем для хакеров.

Внимание! Еще раз !

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровывать свои данные с помощью сторонних программ.

P.S. Помните, мы не мошенники.

Нам не нужны ваши файлы и ваша информация.

Но через 2 недели все ваши файлы и ключи будут удалены автоматически.

Просто отправьте запрос сразу после заражения.

Все данные будут восстановлены абсолютно.

Ваша гарантия - расшифрованные образцы.

контактные email-адреса

eliasmarco@tutanota.com

или

CamdenScott@protonmail.com

Кошелек BTC:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Система не в безопасности

Технические детали

Ориентирован на предприятия, организации и крупный бизнес. Пытается нанести максимальный урон и зашифровать все устройства локальной сети. Может распространяться путём взлома через незащищенную конфигурацию RDP с дальнейшей пенетрацией в глубь сети компьютеров.

Не исключено распространение с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ UAC не обходит, требуется разрешение на запуск.

➤ Удаляет теневые копии файлов.

➤ Для завершения работы более 40 процессов и отключения большой группы служб (более) использует команды:

taskkill

net stop

➤ Останавливаемые службы и процессы в основном принадлежат антивирусному ПО, работающим базам данных, ПО для резервного копирования и редактирования документов, которые могут помешать шифрованию файлов.

➤ Поэтапная схема атаки вредоносного ПО Ryuk Ransomware от TrendMicro

На английском языке (схема от TrendMicro)

На русском языке (мой перевод)

➤ Ryuk также пытается шифровать сетевые ресурсы. Имя найденного сетевого ресурса добавляется через точку с запятой в список, который позже будет использоваться для шифрования этих сетевых ресурсов.

➤ По окончании шифрования Ryuk уничтожает свой ключ шифрования и запускает BAT-файл, который удалит теневые копии и различные файлы резервных копий с диска.

Hex-дамп файла, зашифрованного Ryuk Ransomware

Список файловых расширений, подвергающихся шифрованию:

Все файлы, кроме файлов из белого списка папок.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Ryuk нацелен на максимальный вред. Он шифрует файлы размером более 57 000 000 байт (54,4 мегабайта) только частично, чтобы сэкономить время и быстрее пройти через все данные, прежде чем кто-либо заметит. Такие частично зашифрованные будут иметь немного отличающийся от обычного нижний колонтитул в конце файла, где Hermes обычно хранит зашифрованный с алгоритмом RSA ключ AES, который использовался для шифрования содержимого файла. Кроме маркера файлов HERMES, используемого в Ryuk, в зашифрованном файле есть видимый счетчик количества зашифрованных блоков в 1 000 000 байтов для этого файла. Если этот индикатор отсутствует, весь файл считается зашифрованным.

Белый список папок:

"Windows", "Mozilla", "Chrome", "RecycleBin", "Ahnlab"

Файлы, связанные с этим Ransomware:

RyukReadMe.txt

RyukReadMe.html

UNIQUE_ID_DO_NOT_REMOVE - содержит жестко закодированный ключ

PUBLIC - файл содержит открытый ключ RSA

sys - специальный файл вымогателя

window.bat - файл для удаления с дисков теневых и резервных копий.

kIUAm.exe - исполняемый файл вымогателя

<random>.exe - исполняемые файлы со случайными названиями (примеры: FmoAc.exe, fVHEQ.exe)

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: xxxx://yixun.com/

---

MelisaPeterman@protonmail.com

MelisaPeterman@tutanota.com

BTC: 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

---

eliasmarco@tutanota.com

CamdenScott@protonmail.com

BTC: 15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

Ⓗ Hybrid анализ файла дроппера >>

𝚺 VirusTotal анализ >> VT>> VT>> VT>> VT>>

𝚺 Virus Total анализ файла дроппера >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >> VMR>> VMR>>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Ryuk Ransomware - август 2018

Ryuk 2.0 Ransomware - январь 2019

См. блок обновлений ниже.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 22 августа 2018:

Email: AndyMitton@protonmail. com

AndyMitton@tutanota.com

BTC: 1LKULheYnNtJXgQNWM024MeLrBBCouECH7

Записка о выкупе (короткая):

Your network has been penetrated.

All files on each host in the network have been encrypted with a strong algorithm.

Backups were either encrypted or deleted or backup disks were formatted.

Shadow copies also removed, so F8 or any other methods may damage encrypted data but not recover.

We exclusively have decryption software for your situation

No decryption software is available in the public.

DO NOT RESET OR SHUTDOWN - files may be damaged.

DO NOT RENAME OR MOVE the encrypted and readme files.

DO NOT DELETE readme files.

This may lead to the impossibility of recovery of the certain files.

To get info (decrypt your files) contact us at

AndyMitton@protonmail. com

or

AndyMitton@tutanota.com

BTC wallet:

1LKULheYnNtJXgQNWM024MeLrBBCouECH7

Ryuk

No system is safe

---

Записка о выкупе (длинная):

Аналогично тому, что имеется в моей статье выше.

Статья от Check Point >>

Вариант от 29 августа 2018:

Пост в Твиттере >>

Название проекта: ConsoleApplication54

Результаты анализов: VT

Вариант от 5 сентября 2018:

Предположительное родство с Ryuk. Возможно отдельный проект.

Пост в Твиттере >>

Расширение: .rcrypted

Записка: README.PLEASE.txt

Используется маркер файлов "UA".

Email: rightsor@protonmail.com

BTC: 1Ff4ZxANNtDuvL5Y95aGukJs3dgnuSrfTv

Dear Sirs,

Your business is under serious threat!

There exists a significant risk of a data breach at the security of your company.

We've easily pentested your work network.

You should thank Allah for being approached by the security experts and not some kids.

They could have encrypted all your data just for fun!

Now all your files are encrypted with the strongest algorithms of AES256.

No one can have it decrypted without our genuine decoder.

Attempts to use the commonly available decrypting software can lead to the complete loss of data.

If you prefer to have your files restored please write to this email (contacts are at the bottom of the sheet),

and attach 2-3 encrypted files (files does not have to contain any valuable information)

You will receive decrypted samples and our conditions on how to get the decoder to have your data restored.

Please write the name of your company in the subject of your e-mail.

You will have to pay for our decryptor in Bitcoins (BTC)

The final price depends on how fast you will get in touch with us.

For every additional day the payment would be delayed we add a motivational 0.5 btc as punishment.

Nothing personal, ladies and gentelmen, it is just business.

As soon as we get the Bitcoins you will get the decrypting software.

Also we will provide free recommendations on how you can patch the security hole in your network.

Please do not rename the encrypted files! (It can complicate the recovery)

Decryptor price is 30 BTC

Contact email:

rightsor@protonmail.com

BTC wallet:

1Ff4ZxANNtDuvL5Y95aGukJs3dgnuSrfTv

Вариант от 22 ноября 2018:

Пост в Твиттере >>

Записка: RyukReadMe.txt

Email: WayneEvenson@protonmail.com, WayneEvenson@tutanota.com

BTC: 14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Файл: PdTlG.exe (Ryuk.exe)

Результаты анализов: VT + HA + AR + IA

Your network has been penetrated.

All files on each host in the network have been encrypted with a strong algorithm.

Backups were either encrypted or deleted or backup disks were formatted.

Shadow copies also removed, so F8 or any other methods may damage encrypted data but not recover.

We exclusively have decryption software for your situation

No decryption software is available in the public.

DO NOT RESET OR SHUTDOWN - files may be damaged.

DO NOT RENAME OR MOVE the encrypted and readme files.

DO NOT DELETE readme files.

This may lead to the impossibility of recovery of the certain files.

To get info (decrypt your files) contact us at

WayneEvenson@protonmail.com

or

WayneEvenson@tutanota.com

BTC wallet:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

No system is safe

Обновление декабря 2018:

Атаки на газетные издательства США

Ссылка на статью >>

Расширение: .RYK или .ryk

Обновление декабря 2018:

Ryuk продается "партнерам" за $400 со встроенным уникальным ключом шифрования и двумя email-адресами.

По сообщениям исследователей mail-адреса в записках могут быть почти уникальны для каждого пострадавшего.

=== 2019 ===

Вариант от 8 января 2019:

Схема активности Emotet, Trickbot, Ryuk от начала августа 2018 по 2 января 2019.

Составлена в Malwarebytes.

Вариант от 22 января 2019:

Самоназвание: Ryuk Cryptor2.0 Или просто Cryptor2.0

Расширение: .RYK

Email: DejackomeAjna@protonmail.com

ElmersVictoria@tutanota.com

Записка: ReadMe.txt

Результаты анализов: VT (dropper) + VT (payload)

Вариант от 6 февраля 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.txt

Email: WaverleeVoliva1991@protonmail.com

CartagenaLorenz1994@protonmail.com

Файл проекта: %USERPROFILE%\Documents\Visual Studio 2015\Projects\ConsoleApplication54new crypted with Process Kill in another process\x64\Release\ConsoleApplication54.pdb

Файл EXE: ryuk_2_6.exe

Результаты анализов: VT + HA + VMR

Вариант от 9 февраля 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.txt

Email: HagenyAlliannah1997@protonmail.com

AlejandrezFahd1991@protonmail.com

Вариант от 26 февраля 2019:

Пост в Твиттере >>

Расширение: .RYK

Email: FluscheDrey@protonmail.com

HoukNanette@protonmail.com

Записка: RyukReadMe.txt

Вариант от 10 марта 2019:

Пост в Твиттере >>

Расширение: .RYK

Email: annarummoWellington91@protonmail.com

LakelynnMaske@protonmail.com

Записка: RyukReadMe.txt

Результаты анализов: VT

Вариант от 13 марта 2019:

Результаты анализов: VT

Вариант от 18 марта 2019:

Пост в Твиттере >>

Расширение: отсутствует

Записка: RyukReadMe.txt

Вариант от 14-17 апреля 2019 (возможно и раньше - 4 апреля):

Пост в Твиттере >>

Расширение: .RYK

Email: CilibertoGeorgiana1992@protonmail.com

DevinoCandence96@protonmail.com

Результаты анализов: VT + VMR

Вариант от 19 апреля 2019:

Пост в Твиттере >>

Расширение: отсутствует

Записка: RyukReadMe.txt

Email: LisaHines@tutanota.com

BTC: 15FC73BdkpDMUWmxo7e7gtLRtM8gQgXyb4

Результаты анализов: VT

Вариант от 23 апреля 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: BudinAkosita@protonmail.com

KhiannaPolicastri@protonmail.com

Результаты анализов: VT + VMR + JSA

Вариант от 13 мая 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .RYK

Email: manwindhatti@protonmail.com, gangcouhythink@protonmail.com

Записка: RyukReadMe.html

Результаты анализов: VT + VMR + JSA + AR

Вариант от 19 июня 2019:

Подробное описание в статье >>

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: sorcinacin@protonmail.com, neyhyretim@protonmail.com

Результаты анализов: VT

Вариант от 25 июня 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: CorabellaKenon@protonmail.com, PensieroAmauri95@protonmail.com

Файл: TMTZY.exe

Результаты анализов: VT

Вариант от 29 июня 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: linehostla@protonmail.com, siuthirichba@protonmail.com

Вариант от 2 июля 2019:

Пост в Твиттере >>

Расширение: отсутствует

Записка: RyukReadMe.txt

Email: WayneEvenson@protonmail.com, WayneEvenson@tutanota.com

Результаты анализов: VT + VMR

Вариант от 8 июля 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: langborgsearte1988@protonmail.com

sledsivodetr1977@protonmail.com

langborgsearte1988@protonmail.com

sledsivodetr1977@protonmail.com

Ryuk

balance of shadow universe

Результаты анализов: VT + VMR

Вариант от 17 июля 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: vadocpuce1975@protonmail.com, futamenlooo1981@protonmail.com

Файл: budZK.exe.txt

Результаты анализов: VT

Вариант от 27 июля 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: raufuncchimac1977@protonmail.com, lauseancova1979@protonmail.com

Файл: v19V.exe

Результаты анализов: VT + VMR + AR

Вариант от 22 августа 2019:

Пост в Твиттере >>

Расширение: .RYK

Результаты анализов: VT + HA

Вариант от 12 сентября 2019:

Статья на сайте BleepingComputer >>

Стилер, похититель конфиденциальной и финансовой информации, как-то связан с Ryuk Ransomware, возможно использует его код и возможности, или это одно из новых направлений деятельности вымогателей, стоящих за этим шифровальщиком.

Вариант от 5 сентября 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: papinsdasun1982@protonmail.com, cestidemet1983@protonmail.com

Результаты анализов: VT + VMR

Вариант от 13 сентября 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Emai: racileti@protonmail.com, apmatnueta@protonmail.com

Результаты анализов: VT + VMR + HA

Вариант от 19 сентября 2019:

Пост на форуме >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: babtenanba1979@protonmail.com, conlengdeters1981@protonmail.com

Результаты анализов: VT + VMR

Вариант от 19 сентября 2019:

Пост в Твиттере >>

Расширение: .RYK

Email: krystyna_trapp1989@protonmail.com

keelyjankowski1992@protonmail.com

Пост в Твиттере >>

Расширение: .RYK

Email: krystyna_trapp1989@protonmail.com

keelyjankowski1992@protonmail.com

Вариант от 5 октября 2019:

Расширение: .RYK

Расширение: .RYK

Записка: RyukReadMe.html

Email: crystaloveless@protonmail.com

dessiepitt1978@protonmail.com

Результаты анализов: VT + AR + IA

Email: crystaloveless@protonmail.com

dessiepitt1978@protonmail.com

Результаты анализов: VT + AR + IA

Расширение: .RYK

Вариант от 6 ноября 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: Teara.Baker.1977@protonmail.com

Результаты анализов: VT + HA + VMR

Вариант от 13 ноября 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: enexunon1979@protonmail.com

Результаты анализов: VT + JSB

Вариант от 20 ноября 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: caizonatu1987@protonmail.com

Результаты анализов: VT + HA

Вариант от 22 ноября 2019:

Вариант от 4 декабря 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: bapuverge1985@protonmail.com

Результаты анализов: VT + AR + VT

Обнаружения:

DrWeb -> Trojan.Encoder.10700

BitDefender -> Generic.Ransom.Ryuk3.F91BE74C

Вариант от 7 декабря 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: buricoume1976@protonmail.com

Результаты анализов: VT + HA

Обнаружения:

DrWeb -> Trojan.PWS.Stealer.27589

BitDefender -> Trojan.GenericKD.32788543

Вариант от 8 декабря 2019:

Из статьи Emsisoft >>

Если размер целевого файла для шифрования превышает в 57 Мб, то Ryuk шифрует его частично.

Вариант от 12 декабря 2019:

TrendMicro: RYUK Ransomware Information >>

Вариант от 15 декабря 2019:

Расширение: .RYK

Email: escirepi1974@protonmail.com

Вариант от 16 декабря 2019:

Пост в Твиттере >>

Расширение: .RYK

Email: marks_arno@protonmail.com

Результаты анализов: VT + VMR

Вариант от 22 декабря 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: zandra_simone1995@protonmail.com

Вариант от 26 декабря 2019:

Статья на сайте BC >>

Ryuk теперь не шифрует папки для *NIX (Linux / Unix), видимо, из-за имеющейся в Windows 10 подсистемы для Linux (WSL). WSL позволяет устанавливать различные дистрибутивы Linux непосредственно в Windows. В этих установках используются папки с теми же именами, которые перечислены в данном списке.

Список пропускаемых папок *NIX:

bin, boot, dev, etc, lib, initrd, sbin, sys, vmlinuz, run, var

Результаты анализов: VT + VMR + JSA

Вариант от 11 января 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Новый образец подписан сертификатом, выданным на "PET PLUS PTY LTD".

Обновлена обфускация строк кода.

Вариант от 12 января 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: anfreesextuo1982@protonmail.com

Результаты анализов: VT + VMR + AR

Вариант от 18 января 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: orfhissipmay1970@protonmail.com

Результаты анализов: VT + VMR / VT + VMR

Вариант от 31 января 2020:

Пост в Твиттере >>

Записка: RyukReadMe.html

Email: hemulnina1974@protonmail.com

Результаты анализов: VT + VMR

Вариант от 31 января 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: maosmarchiateen1980@protonmail.com

Результаты анализов: VT + VMR + AR

Вариант от 18 февраля 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: reelsraserro1970@protonmail.com

Результаты анализов: VT + VMR

Вариант от 24 февраля 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: distwilmufor1989@protonmail.com

Результаты анализов: VT + VMR

Вариант от 25 февраля 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: kirsninmaino1977@protonmail.com

Результаты анализов: VT + VMR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31093

BitDefender -> Trojan.GenericKD.42597442

Malwarebytes -> Ransom.Ryuk

Microsoft -> Ransom:Win32/Ryuk!MSR

TrendMicro -> Ransom.Win32.RYUK.HUQ

Вариант от 25 февраля 2020:

Видео-доклад на конференции >>

Группа кибер-вымогателей, распространяющая Ryuk Ransomware на сегодняшний день является самой прибыльной кибер-группой за последние 6 с лишним лет.

Вариант от 31 марта 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: backnabanney1983@protonmail.com

Результаты анализов: VT + VMR

Вариант от 5 июня 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: tamesepo1980@protonmail.com

Результаты анализов: VT + HA + VMR

Вариант от 27 августа 2020:

Пост в Твиттере >>

Расширение: .RYK

Email: gaetwelsenba1983@protonmail.com

Результаты анализов: VT

Вариант от 3 сентября 2020:

Пост в Твиттере >>

Расширение: .RYK

Email: olgearreabo1989@protonmail.com, profhandgomo1989@protonmail.com

© Amigo-A (Andrew Ivanov): All blog articles.

Записка: RyukReadMe.html

Email: pretmaslutua1988@protonmail.com

morgasawild1974@protonmail.com

Вариант от 11 октября 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: dfvdv@tutanota.com, jkjbg@protonmail.com

BTC: 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV

Результаты анализов: VT + HA

Email: pretmaslutua1988@protonmail.com

morgasawild1974@protonmail.com

Вариант от 11 октября 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: dfvdv@tutanota.com, jkjbg@protonmail.com

BTC: 14dpmsn9rmdcS4dKD4GeqY2dYY6pwu4nVV

Результаты анализов: VT + HA

Вариант от 6 ноября 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: Teara.Baker.1977@protonmail.com

Результаты анализов: VT + HA + VMR

Вариант от 13 ноября 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: enexunon1979@protonmail.com

Результаты анализов: VT + JSB

Вариант от 20 ноября 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: caizonatu1987@protonmail.com

Результаты анализов: VT + HA

Вариант от 22 ноября 2019:

Пост в Твитере >>

Расширение: .RYK

Результаты анализов: VT + HAРасширение: .RYK

Записка: RyukReadMe.html

Email: rotenakge1989@protonmail.com

Email: rotenakge1989@protonmail.com

Вариант от 4 декабря 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: bapuverge1985@protonmail.com

Результаты анализов: VT + AR + VT

Обнаружения:

DrWeb -> Trojan.Encoder.10700

BitDefender -> Generic.Ransom.Ryuk3.F91BE74C

Вариант от 7 декабря 2019:

Пост в Твитере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: buricoume1976@protonmail.com

Результаты анализов: VT + HA

Обнаружения:

DrWeb -> Trojan.PWS.Stealer.27589

BitDefender -> Trojan.GenericKD.32788543

Вариант от 8 декабря 2019:

Из статьи Emsisoft >>

Если размер целевого файла для шифрования превышает в 57 Мб, то Ryuk шифрует его частично.

Вариант от 12 декабря 2019:

TrendMicro: RYUK Ransomware Information >>

Вариант от 15 декабря 2019:

Расширение: .RYK

Email: escirepi1974@protonmail.com

Вариант от 16 декабря 2019:

Пост в Твиттере >>

Расширение: .RYK

Email: marks_arno@protonmail.com

Результаты анализов: VT + VMR

Вариант от 22 декабря 2019:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: zandra_simone1995@protonmail.com

Вариант от 26 декабря 2019:

Статья на сайте BC >>

Ryuk теперь не шифрует папки для *NIX (Linux / Unix), видимо, из-за имеющейся в Windows 10 подсистемы для Linux (WSL). WSL позволяет устанавливать различные дистрибутивы Linux непосредственно в Windows. В этих установках используются папки с теми же именами, которые перечислены в данном списке.

Список пропускаемых папок *NIX:

bin, boot, dev, etc, lib, initrd, sbin, sys, vmlinuz, run, var

Результаты анализов: VT + VMR + JSA

=== 2020 ===

Вариант от 11 января 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Новый образец подписан сертификатом, выданным на "PET PLUS PTY LTD".

Обновлена обфускация строк кода.

Вариант от 12 января 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: anfreesextuo1982@protonmail.com

Результаты анализов: VT + VMR + AR

Вариант от 18 января 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: orfhissipmay1970@protonmail.com

Результаты анализов: VT + VMR / VT + VMR

Вариант от 31 января 2020:

Пост в Твиттере >>

Записка: RyukReadMe.html

Email: hemulnina1974@protonmail.com

Результаты анализов: VT + VMR

Вариант от 31 января 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: maosmarchiateen1980@protonmail.com

Результаты анализов: VT + VMR + AR

Вариант от 18 февраля 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: reelsraserro1970@protonmail.com

Результаты анализов: VT + VMR

Вариант от 24 февраля 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: distwilmufor1989@protonmail.com

Результаты анализов: VT + VMR

Вариант от 25 февраля 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: kirsninmaino1977@protonmail.com

Результаты анализов: VT + VMR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31093

BitDefender -> Trojan.GenericKD.42597442

Malwarebytes -> Ransom.Ryuk

Microsoft -> Ransom:Win32/Ryuk!MSR

TrendMicro -> Ransom.Win32.RYUK.HUQ

Вариант от 25 февраля 2020:

Видео-доклад на конференции >>

Вариант от 31 марта 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: backnabanney1983@protonmail.com

Результаты анализов: VT + VMR

Вариант от 5 июня 2020:

Пост в Твиттере >>

Расширение: .RYK

Записка: RyukReadMe.html

Email: tamesepo1980@protonmail.com

Результаты анализов: VT + HA + VMR

Вариант от 27 августа 2020:

Пост в Твиттере >>

Расширение: .RYK

Email: gaetwelsenba1983@protonmail.com

Результаты анализов: VT

Вариант от 3 сентября 2020:

Пост в Твиттере >>

Расширение: .RYK

Email: olgearreabo1989@protonmail.com, profhandgomo1989@protonmail.com

Вариант от 26 сентября 2020:

Расширение: .RYK

Email: coftocounbio1977@protonmail.com

Вариант от 17 сентября 2020:

Расширение: .RYK

Email: nowabosag1988@protonmail.com

pebawestsa1973@protonmail.com

➤ Обнаружения для этого варианта:

DrWeb -> Trojan.Encoder.10700

ALYac -> Trojan.Ransom.Ryuk

BitDefender -> DeepScan:Generic.Ransom.Hermes.E44559D9

ESET-NOD32 -> A Variant Of Win32/Filecoder.Ryuk.D

Rising -> Ransom.Ryuk!1.B855 (CLASSIC)

Symantec -> Ransom.Ryuk

Tencent -> Win32.Trojan.Atraps.Eamv

TrendMicro -> Ransom_Ryuk.R002C0DIH20

Обновление от 14 октября 2020:

После долгого затишья Ryuk возвращается с новыми инструментами и тактикой.

Вариант 16 октября 2020:

Расширение: .RYK

➤ Обнаружения для этого варианта:

DrWeb -> Trojan.Encoder.32849

ALYac -> Trojan.Ransom.Ryuk

BitDefender -> Trojan.GenericKD.34791330

ESET-NOD32 -> A Variant Of Win32/Filecoder.Ryuk.J

Malwarebytes -> Ransom.Ryuk

Symantec -> Trojan.Gen.2

TrendMicro -> Ransom.Win32.RYUK.WLDE

Вариант от 2 ноября 2020:

Расширение: .RYK

Email: rmenapabus1981@protonmail.com

Ноябрь 2020 - январь 2021:

Медицинские организации продолжают оставаться главной целью для кибератак всех видов, причем инциденты с использованием программ-вымогателей, в частности Ryuk и Conti Ransomware, являются более распространенными. Начиная с ноября 2020 значительно участились целенаправленные атаки на больницы и связанные с ними медицинские организации в секторе здравоохранения по всему миру.

=== 2021 ===

Вариант от 10 января 2021:

Результаты анализов: VT

Вариант от 16 января 2021:

Email: naebrahedin1986@protonmail.com

Вариант от 17 марта 2021:

Теперь жертве нужно регистрироваться на сайте вымогателей, чтобы связаться с ними.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as Ryuk) Write-up, Topic of Support Added later: Write-up by Vitali Kremez "Anatomy of Attack" (on November 7, 2020)

Added later: Write-up (on August 22, 2018) Write-up (on August 22, 2018) Lazarus tools and Ransomware (on August 22, 2018) Malwarebytes: Ryuk ransomware attacks (on January 8, 2019) Ryuk Ransomware Attack (on January 9, 2019) Ryuk decryptor damages larger files (on December 9, 2019) RYUK Ransomware Information (on December 12, 2019) Suspected ties between Conti and Ryuk Ransomware Groups (on April 6, 2022) *

Если вы заплатили выкуп и получили неработающий дешифровщик, который ещё может повреждать файлы во время расшифровки, напишите на ryukhelp@emsisoft.com в Emsisoft или обратитесь на форум по ссылке >>

Thanks: MalwareHunterTeam, Michael Gillespie Andrew Ivanov (author), Emmanuel_ADC-Soft, GrujaRS Check Point, Emsisoft, Vitali Kremez

© Amigo-A (Andrew Ivanov): All blog articles.