Kraken Cryptor Ransomware

KrakenCryptor Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-128/256 (режим CBC), а также других шифров (RSA, Salsa20, RC4), а затем требует выкуп в 0.125-0.25 BTC, чтобы вернуть файлы. Оригинальное название: KRAKEN CRYPTOR. На файле написано: Kraken.exe и krakenc.exe. Представлены версии: 1.2, 1.3. Фальш-копирайт: Microsoft

Обнаружения:

Dr Web -> Trojan.Encoder.25886, Trojan.Encoder.26491, Trojan.Encoder.26531

BitDefender -> Trojan.Generic.23136670, Trojan.GenericKD.31168063, Trojan.GenericKD.31196464, Trojan.GenericKD.31295178, Trojan.GenericKD.40418118, Trojan.Generic.23136670

ALYac -> Trojan.Ransom.KrakenCryptor

Malwarebytes -> Ransom.Kraken

Microsoft -> Ransom:MSIL/Kraken

Rising -> Ransom.Kraken!8.10106 (CLOUD)

McAfee -> Ransom-O

Symantec -> Trojan.Gen.2

VBA32 -> Trojan.MSIL.TorJok

© Генеалогия: родство определено >>

К зашифрованным файлам добавляется расширение: .onion

Зашифрованные файлы переименовываются в числовом порядке, где меняются только последние цифры.

Примеры зашифрованных файлов:

00000000-Lock.onion

00000001-Lock.onion

00000002-Lock.onion

00000003-Lock.onion

00000004-Lock.onion

00000005-Lock.onion

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

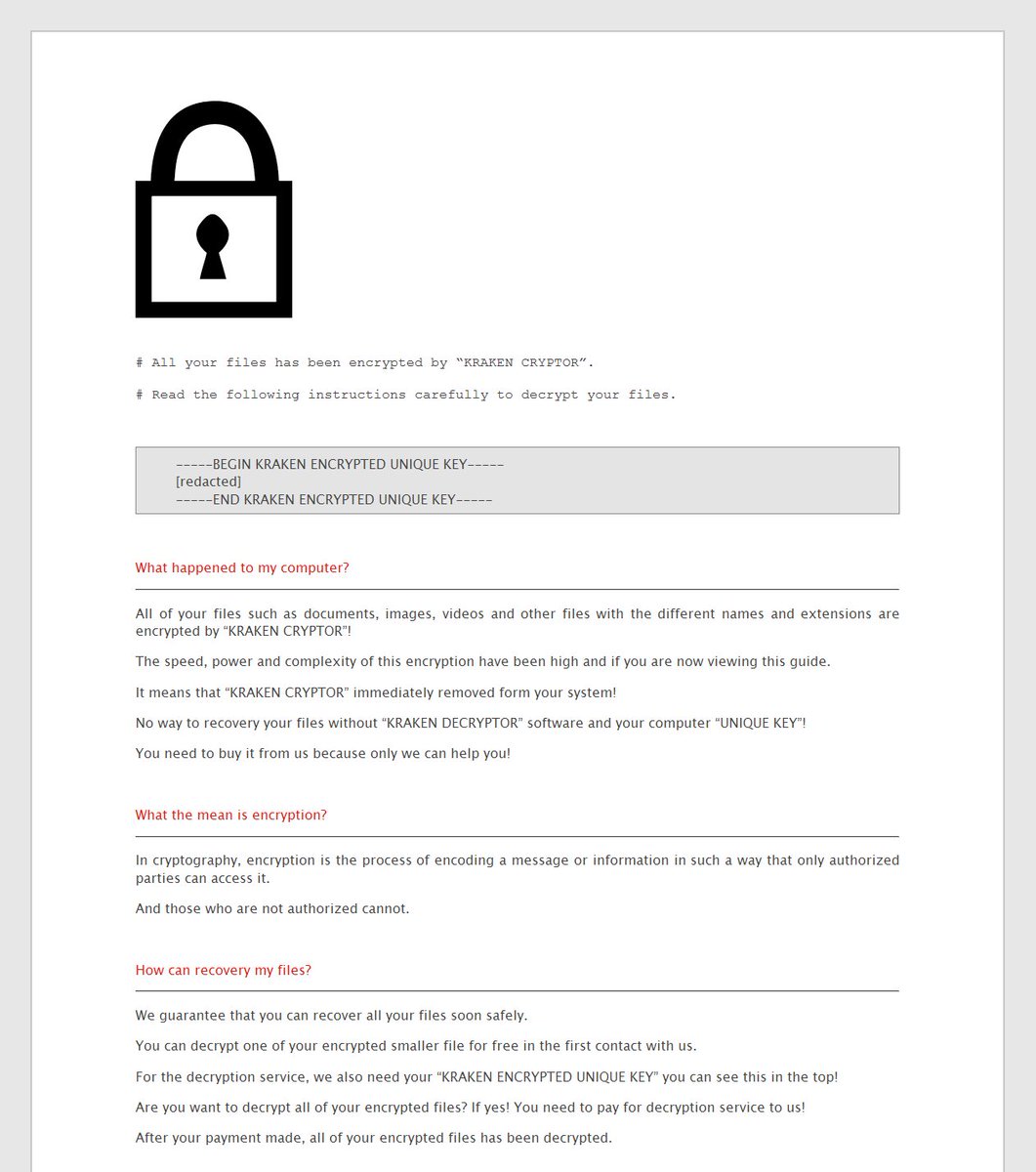

Записка и зашифрованные файлы

Записка с требованием выкупа называется: # How to Decrypt Files.txt

Содержание записки о выкупе:

- ALL YOUR FILES HAS BEEN ENCRYPTED BY “KRAKEN CRYPTOR”!

- READ THIS GUIDE BELOW TO RECOVERY YOUR FILES!

E-Mail : onionhelp@memeware.net

Alternative : BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

-----BEGIN KRAKEN ENCRYPTED UNIQUE KEY-----

NFiz6rCPbObyy***2f7rYg==

-----END KRAKEN ENCRYPTED UNIQUE KEY-----

> What happened to my computer?

All of your files such as documents, images, videos and other files with the different names and extensions are encrypted by “KRAKEN CRYPTOR”!

The speed, power and complexity of this encryption have been high and if you are now viewing this guide.

It means that “KRAKEN CRYPTOR” immediately removed form your system!

No way to recovery your files without “KRAKEN DECRYPTOR” software and your computer “UNIQUE KEY”!

You need to buy it from us because only we can help you!

> What the mean is encryption?

In cryptography, encryption is the process of encoding a message or information in such a way that only authorized parties can access it.

And those who are not authorized cannot.

> How can recover my files?

We guarantee that you can recover all your files soon safely.

You can decrypt one of your encrypted smaller file for free in the first contact with us.

For the decryption service, we also need your “KRAKEN ENCRYPTED UNIQUE KEY” you can see this in the top!

Are you want to decrypt all of your encrypted files? if yes! You need to pay for decryption service to us!

After your payment made, all of your encrypted files has been decrypted.

> How much is need to pay?

You need to pay (0.25 BTC), payment only can made as Bitcoins.

This links help you to understand whats is a Bitcoins and how it work:

https://en.wikipedia.org/wiki/Bitcoins

> How to obtain Bitcoins?

The easiest way to buy Bitcoins is LocalBitcoins website.

You must register on this site and click “BUY Bitcoins” then choose your country to find sellers and their prices.

https://localBitcoins.com/buy_Bitcoins

Other places to buy Bitcoins in exchange for other currencies:

https://Bitcoins.org/en/exchanges

> Attention

* DON'T MODIFY OR RENAME ENCRYPTED FILES!

* DON'T MODIFY “KRAKEN ENCRYPTED UNIQUE KEY”!

* DON'T USE THIRD-PARTY OR PUBLIC TOOLS/SOFTWARE TO DECRYPT YOUR FILES, THIS CAUSE DAMAGE YOUR FILES PERMANENTLY!

* DON'T ASK PEOPLE OR DATA RECOVERY CENTERS, THEY CANNOT DIRECT DECRYPT YOUR FILES AND CONTACT WITH US, THEY ARE MAY ADD EXTRA CHARGE!

> Additional

- Project “KRAKEN CRYPTOR” doesn't damage any of your files, this action is reversible if you follow the instructions above.

- Also, our policy is obvious: “NO PAYMENT! NO DECRYPT!”, if you do not have the ability to pay, we review your terms.

Перевод записки на русский язык:

- ВСЕ ВАШИ ФАЙЛЫ БЫЛИ ЗАШИФРОВАНЫ “KRAKEN CRYPTOR”!

- ЧИТАЙТЕ ЭТО РУКОВОДСТВО НИЖЕ, ЧТОБЫ ВОССТАНОВИТЬ ВАШИ ФАЙЛЫ!

E-Mail : onionhelp@memeware.net

Альтернатива : BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

-----НАЧАЛО УНИКАЛЬНОГО КЛЮЧА ШИФРОВАНИЯ KRAKEN-----

NFiz6rCPbObyy***2f7rYg==

-----КОНЕЦ УНИКАЛЬНОГО КЛЮЧА ШИФРОВАНИЯ KRAKEN-----

> Что случилось с моим компьютером?

Все ваши файлы, такие как документы, изображения, видео и другие файлы с разными именами и расширениями, зашифрованы “KRAKEN CRYPTOR”!

Скорость, мощность и сложность этого шифрования были высокими, и если вы сейчас просматриваете это руководство.

Это означает, что “KRAKEN CRYPTOR” сразу же удалил вашу систему!

Невозможно восстановить ваши файлы без программы “KRAKEN CRYPTOR” и вашего компьютера “UNIQUE KEY”!

Вы должны купить его у нас, потому что только мы можем вам помочь!

> Что означает шифрование?

В криптографии шифрование представляет собой процесс кодирования сообщения или информации таким образом, что к нему могут обращаться только авторизованные стороны.

А те, кто не авторизован, не могут.

> Как восстановить мои файлы?

Мы гарантируем, что вы сможете быстро восстановить все свои файлы.

Вы можете дешифровать один из ваших зашифрованных файлов меньшего размера бесплатно в первом контакте с нами.

Для службы дешифрования нам также нужен ваш “KRAKEN ENCRYPTED UNIQUE KEY”, который вы можете увидеть в верхней части!

Вы хотите расшифровать все ваши зашифрованные файлы? Если да! Вы должны заплатить нам за услуги дешифрования!

После вашего платежа все ваши зашифрованные файлы будут расшифрованы.

> Сколько нужно заплатить?

Вы должны заплатить (0,25 BTC), оплата возможна только в биткоинах.

Эти ссылки помогут вам понять, что такое биткоины и как это работает:

https://en.wikipedia.org/wiki/Bitcoins

> Как получить биткоины?

Самый простой способ купить биткоины - сайт LocalBitcoins.

Вы должны зарегистрироваться на этом сайте и нажать “BUY Bitcoins”, а затем выбрать свою страну, чтобы найти продавцов и их цены.

https://localBitcoins.com/buy_Bitcoins

Другие места для покупки биткоинов в обмен на другие валюты:

https://Bitcoins.org/en/exchanges

> Внимание

* НЕ ИЗМЕНЯЙТЕ И НЕ ПЕРЕИМЕНОВЫВАЙТЕ ЗАШИФРОВАННЫЕ ФАЙЛЫ!

* НЕ ИЗМЕНЯЙТЕ “KRAKEN ENCRYPTED UNIQUE KEY”!

* НЕ ИСПОЛЬЗУЙТЕ СТОРОННИЕ ИЛИ ОБЩЕДОСТУПНЫЕ ИНСТРУМЕНТЫ / ПРОГРАММЫ ДЛЯ ДЕШИФРОВАНИЯ ВАШИХ ФАЙЛОВ, ЭТО НАВСЕГДА ПОВРЕДИТ ВАШИ ФАЙЛЫ!

* НЕ СПРАШИВАЙТЕ ЛЮДЕЙ ИЛИ ЦЕНТРЫ ВОССТАНОВЛЕНИЯ ДАННЫХ, ОНИ НЕ МОГУТ НАПРЯМУЮ РАСШИФРОВАТЬ ВАШИ ФАЙЛЫ И СВЯЗАТЬСЯ С НАМИ, ОНИ МОГУТ ДОБАВИТЬ ДОПОЛНИТЕЛЬНУЮ ПЛАТУ!

> Дополнительно

- Проект “KRAKEN CRYPTOR” не повредит ни одному из ваших файлов, это действие обратимо, если вы следуете приведенным выше инструкциям.

- Кроме того, наша политика очевидна: “НЕТ ОПЛАТЫ! НЕТ ДЕШИФРОВАНИЯ!”, Если у вас нет возможности платить, мы рассмотрим ваши условия.

Технические детали

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Примечательно, что Kraken Cryptor проверяет по IP страну пользователя ПК, язык ввода по умолчанию и языковые пакеты Windows (см. таблицу).

Список стран:

"am" - Армения

"az" - Азербайджан

"by" - Беларусь

"ee" - Эстония

"ge" - Грузия

"ir" - Иран

"kg" - Кыргызстан

"kz" - Казахстан

"lt" - Литва

"lv" - Латвия

"md" - Молдова

"ru" - Россия

"tj" - Таджикистан

"tm" - Туркмения

"ua" - Украина

"uz" - Узбекистан

Список языков:

1058 - Украинский (Украина)

1059 - Белорусский

1061 - Эстонский (Эстония)

1062 - Латышский (Латвия)

1063 - Литовский (Литва)

1064 - Таджикский (кириллица)

1065 - Персидский (Иран)

1067 - Армянский (Армения)

1068 - Азербайджан

1079 - Грузинский (Грузия)

1087 - Казахский (Казахстан)

1088 - Киргизский (Киргизия)

1090 - Туркменский

1091 - Узбекский (латиница)

1092 - Татарский (Россия)

Вероятно, по замыслу разработчиков Kraken Cryptor, пользовательские ПК, удовлетворяющие этим требованиям (бывшие республики СССР и Иран), не должны быть зашифрованы.

Впрочем, уже есть пострадавшие из бывшего СССР.

Почему это произошло?

Всегда бывают накладки. Например, в старых ОС Windows были другие языковые настройки. В некоторых странах бывшего СССР во времена СССР использовалась кириллица для национальных языков, а теперь новое руководство страны, желая угодить США и Великобритании, перешло на латинский (английский) алфавит. Пока у них используются кириллица и новый алфавит, но через несколько лет может быть иначе. В Microsoft могли учесть эти новшества, но могли не учесть разработчики Kraken Cryptor.

agntsvcagntsvc

agntsvcencsvc

agntsvcisqlplussvc

dbeng50

dbsnmp

firefoxconfig

msftesql

mydesktopqos

mydesktopservice

mysqld

mysqld-nt

mysqld-opt

ocomm

ocssd

oracle

sqbcoreservice

sqlagent

sqlbrowser

sqlservr

sqlwriter

sqlwb

synctime

tbirdconfig

xfssvccon

➤ Kraken Cryptor выключает ПК, используя команду:

shutdown /S /F /T 300 /C

➤ Kraken Cryptor регистрирует в реестре и затем использует легитимную утилиту SDelete для удаления оригинальных файлов после шифрования:

REG ADD "HKEY_CURRENT_USER\Software\Sysinternals\SDelete"

REG ADD "HKEY_CURRENT_USER\Software\Sysinternals\SDelete" /v EulaAccepted /t REG_DWORD /d 1 /f

➤ Kraken Cryptor удаляет теневые копии файлов и бэкапы командами:

wbadmin DELETE SYSTEMSTATEBACKUP -keepVersions:0

wmic SHADOWCOPY DELETE && vssadmin delete shadows /All

➤ Отключает функции восстановления и исправления Windows на этапе загрузки, а затем выключает компьютер, используя команды:

bcdedit /set {default} recoveryenabled No && bcdedit /set {default} bootstatuspolicy ignoreallfailures

➤ Использует интересные параметры блокировки брандмауером входящего SMB- и RDP-трафика на ПК или сервере жертвы.

➤ Использует утилиту wevtutil.exe из арсенала Windows для очистки журналов и отключения:

/C wevtutil.exe clear-log Application

/C wevtutil.exe clear-log Security

/C wevtutil.exe clear-log System

/C sc config eventlog start=disabled

➤ Ключ шифрования и VI генерируются с помощью RNGCryptoServiceProvider. Такой не подобрать самостоятельно.

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .ab4, .abd, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .agdl, .ai, .aiff, .ait, .al, .aoi, .apj, .arw, .ascx, .asf, .asm, .asp, .aspx, .asx, .atb, .avi, .awg, .back, .backup, .backupdb, .bak, .bank, .bay, .bdb, .bgt, .bik, .bin, .bkp, .blend, .bmp, .bpw, .c, .cdb, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfn, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .dac, .dat, .db, .db_journal, .db3, .dbf, .dbx, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .def, .der, .des, .design, .dgc, .dit, .djvu, .dng, .doc, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .edb, .eml, .eps, .erbsql, .erf, .exf, .fdb, .ffd, .fff, .fh, .fhd, .fla, .flac, .flb, .flf, .flv, .flvv, .fpx, .fxg, .gif, .gray, .grey, .groups, .gry, .h, .hbk, .hdd, .hpp, .html, .ibank, .ibd, .ibz, .idx, .iif, .iiq, .incpas, .indd, .info, .info_, .ini, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .json, .kc2, .kdbx, .kdc, .key, .kpdx, .kwm, .laccdb, .lck, .ldf, .lit, .lock, .log, .lua, .m, .m2ts, .m3u, .m4p, .m4v, .mab, .mapimail, .max, .mbx, .md, .mdb, .mdc, .mdf, .mef, .mfw, .mid, .mkv, .mlb, .mmw, .mny, .moneywell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .msf, .msg, .myd, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .omg, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pas, .pat, .pbf, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pl, .plc, .plus_muhd, .pm!, .pm, .pmi, .pmj, .pml, .pmm, .pmo, .pmr, .pnc, .pnd, .png, .pnx, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsm, .ppsx, .ppt, .pptm, .pptm, .pptx, .prf, .ps, .psafe3, .psd, .pspimage, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qed, .qtb, .r3d, .raf, .rar, .rat, .raw, .rdb, .rm, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sd0, .sda, .sdb, .sdf, .sh, .sldm, .sldx, .sql, .sqlite, .sqlite3, .sqlitedb, .sqlite-shm, .sqlite-wal, .sr2, .srb, .srf, .srs, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stm, .stw, .stx, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .tbb, .tbn, .tex, .tga, .thm, .tlg, .tlx, .txt, .usr, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .wab, .wad, .wallet, .war, .wav, .wb2, .wma, .wmf, .wmv, .wpd, .wps, .x11, .x3f, .xis, .xla, .xlam, .xlk, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .ycbcra, .yuv, .zip (422 расширения).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Белый список файлов:

bootsect.bak

desktop.ini

iconcache.db

ntuser.dat

thumbs.db

Белый список папок:

$recycle.bin

system volume information

$windows.~bt

boot

drivers

programdata

all users

windows

windows.old

appdata

programdata

sample videos

sample pictures

sample music

my videos

my pictures

my music

test folder

Файлы, связанные с этим Ransomware:

# How to Decrypt Files.txt

Kraken.exe (krakenc.exe)

release.bat - специальный командный файл для деструктивных действий

<random>.bat

sdelete.exe - утилита для удаления файлов

sdelete64.exe - утилита для удаления файлов в x64 Windows

<random>.exe - случайное название

CabXXXX.exe

TarXXXX.exe

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\AppData\Local\Temp\krakenc.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email-1: onionhelp@memeware.net

Email-2: BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >> VT>> VT>> VT>>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ (без админ-прав) >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 22 августа 2018:

Пост в Твиттере >>

Пока мы наполняли статью информацией стало известно, что вслед за версией 1.2 вышла версия 1.3.

В обоих версия используется один и тот же мьютекс: Kraken

В версии 1.3 есть комментарий: "When the researchers party hard, our parties harder!"

Сумма выкупа уменьшена: 0.125 BTC

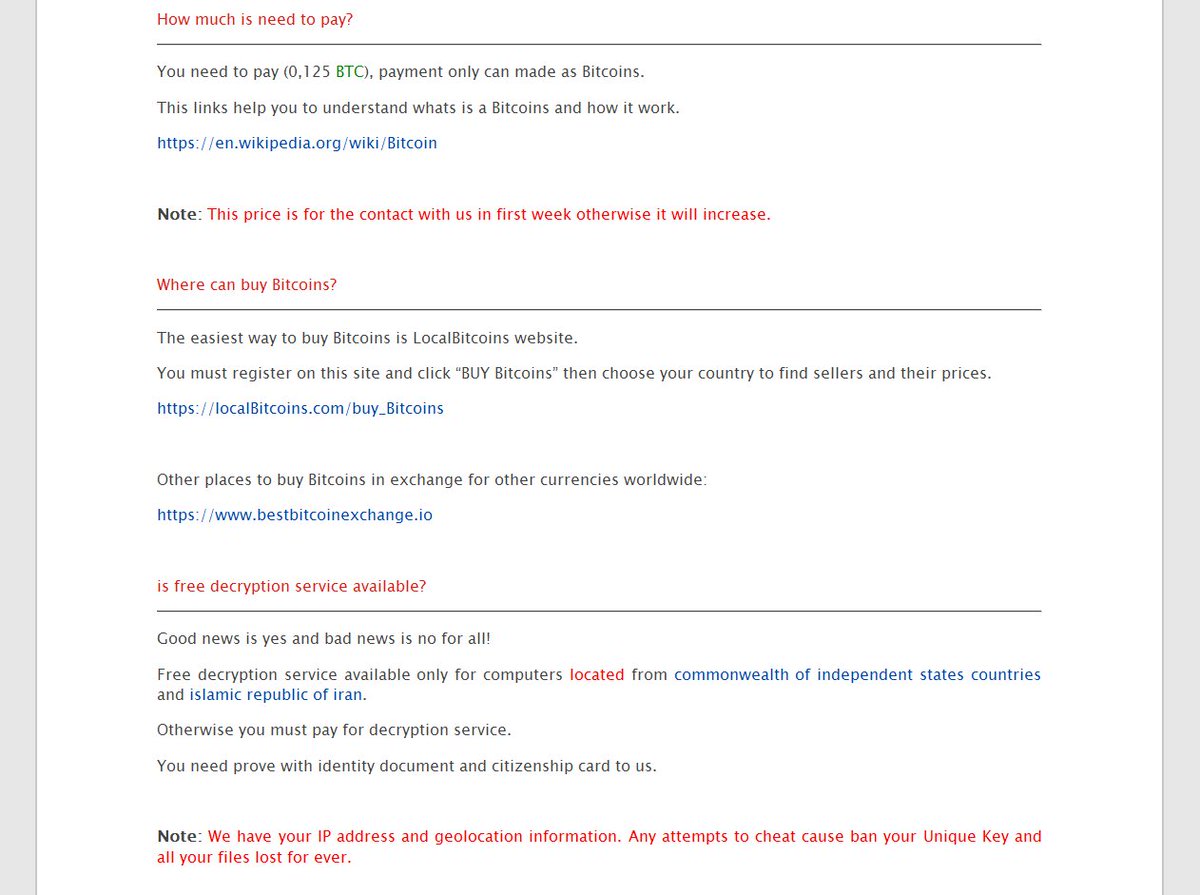

Обновление от 14 сентября 2018:

Пост в Твитере >>

Версия: Kraken Cryptor 1.5

Выдаёт себя за SUPERAntiSpywares, загружается как файл SUPERAntiSpywares.exe

Записка: # How to Decrypt Files.html

Email: shortmangnet@420blaze.it

BM-2cUEkUQXNffBg89VwtZi4twYiMomAFzy6o@bitmessage.ch

Жертвы из стран бывшего СССР и Ирана по-прежнему получают бесплатное дешифрование. Кажется, к ним добавилась Бразилия.

Новый список:

Armenia, Azerbaijan, Belarus, Estonia, Georgia, Iran, Kyrgyzstan, Kazakhstan, Lithuania, Latvia, Moldova, Russia, Tajikistan, Turkmenistan, Ukraine, Uzbekistan, Brazil

Статья на BC по новой версии >>

С версии 1.5 стал распространяться с помощью набора эксплойтов Fallout EK.

Результаты анализов: VT + HA + VMRay

Обновление от 1 октября 2018:

Версия 1.5.x переходная с 1.5 на 1.6.

Статья на BC >>

Зашифрованные файлы получают случайное название и случайное расширение.

Записка (новый вариант): # How to Decrypt Files-[random_extension].htmlEmail: onionhelp@memeware.net

BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

Обновление от 5 октября 2018:

Пост в Твиттере >>

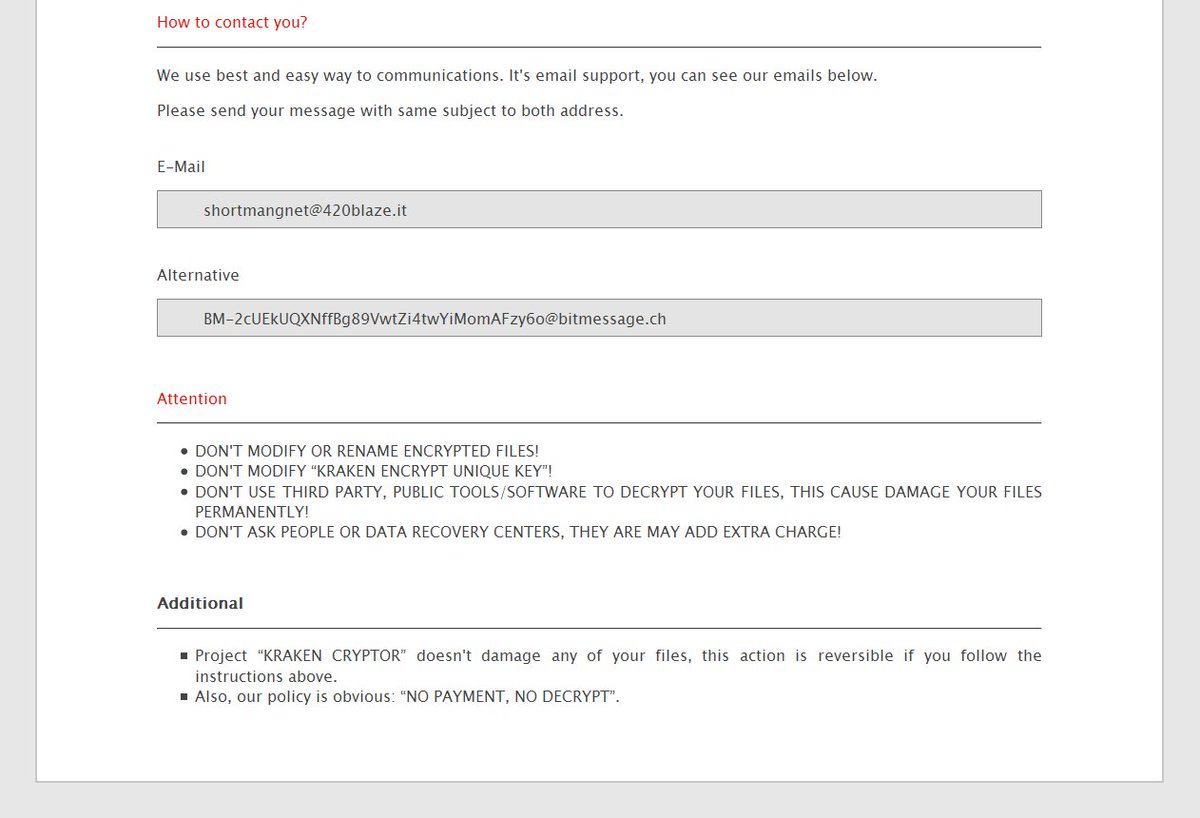

Версия: 1.53

Email-1: shortmangnet@420blaze.it

Email-2: BM-2cUEkUQXNffBg89VwtZi4twYiMomAFzy6o@bitmessage.ch

Сумма выкупа: 0.125 BTC

Замечена надпись: "Fallot EK Editon"

Подробности на скриншоте:

Результаты анализов: VT

Обновление от 10 октября 2018:

Пост в Твиттере >>

Версия: 1.6

Email-1: onionhelp@memeware.net

Email-2: BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

URL: xxxx://blasze.tk/***

Сумма выкупа: 0.125 BTC или меньше

➤ В другом варианте:

shortmangnet@420blaze.it

BM-2cUEkUQXNffBg89VwtZi4twYiMomAFzy6o@bitmessage.ch

Исчезла надпись: "Fallot EK Editon"

Подробности на скриншотах:

Результаты анализов: VT + VT

Обновление от 14-19 октября 2018:

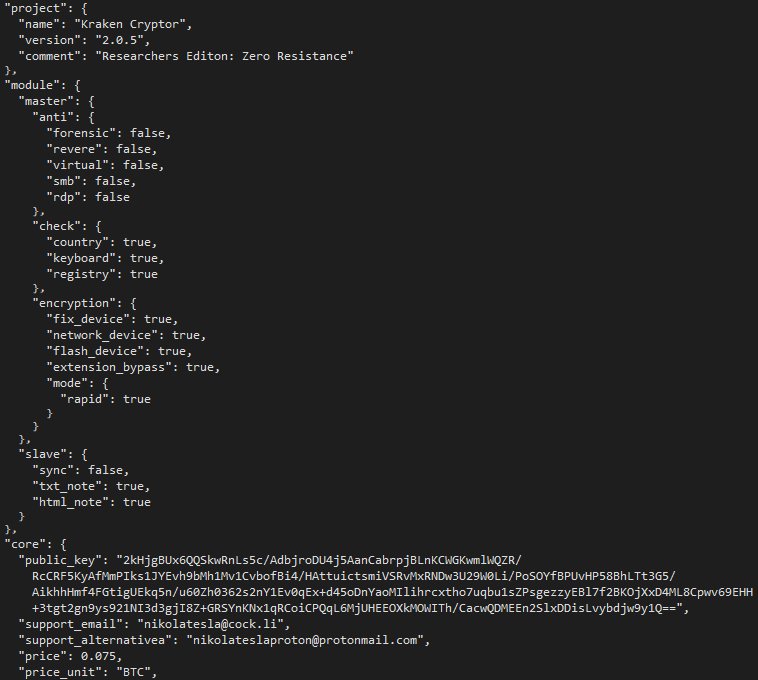

Версия: 2.0.4

Email-1: nikolatesla@cock.li

Email-2: nikolateslaproton@protonmail.com

Сумма выкупа: 0.075 BTC

Отправляет статистику на сервер, используя сайт в Tor-сети kraken656kn6wyyx.onion

Результаты анализов: VT

Подробности на скриншоте

Обновление от 20 октября 2018:

Файл: Yandex.exe

Результаты анализов: VT + HA + IA

Обновление от 21 октября 2018:

Статья на BC >>

Версия 2.0.6 подключается к BleepingComputer на разных этапах процесса шифрования посредством короткого адреса https://2no.co/2SVJa5. Неизвестно, кроме насмешки, чего этим добиваются вымогатели, но это позволяет BleepingComputer понять, сколько жертв заражено этой версией Ransomware.

Также в этой версии Ransomware используется сайт IPlogger.com, чтобы проверить статистику по количеству жертв, которые подключились к сокращенному URL.

Обновление от 24 октября 2018:

Пост в Твиттере >>

Версия 2.0.5

Надпись: Researchers Editon: Zero Resistance

Email-1: nikolatesla@cock.li

Email-2: nikolateslaproton@protonmail.com

Сумма выкупа: 0.075 BTC

Результаты анализов: VT + HA

Подробности на скриншоте

➤ Список файловых расширений, подвергающихся шифрованию:

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .ab4, .abd, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .agdl, .ai, .aiff, .ait, .al, .aoi, .apj, .arw, .ascx, .asf, .asm, .asp, .aspx, .asx, .atb, .avi, .awg, .back, .backup, .backupdb, .bak, .bank, .bay, .bdb, .bgt, .bik, .bin, .bkp, .blend, .bmp, .bpw, .c, .cdb, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfn, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .cs, .csh, .csl, .css, .csv, .dac, .dat, .db, .db_journal, .db3, .dbf, .dbx, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .def, .der, .des, .design, .dgc, .dit, .djvu, .dng, .doc, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .edb, .eml, .eps, .erbsql, .erf, .exf, .fdb, .ffd, .fff, .fh, .fhd, .fla, .flac, .flb, .flf, .flv, .flvv, .fpx, .fxg, .gif, .gray, .grey, .groups, .gry, .h, .hbk, .hdd, .hpp, .html, .ibank, .ibd, .ibz, .idx, .iif, .iiq, .incpas, .indd, .info, .info_, .ini, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .json, .kc2, .kdbx, .kdc, .key, .kpdx, .kwm, .laccdb, .lck, .ldf, .lit, .lock, .log, .lua, .m, .m2ts, .m3u, .m4p, .m4v, .mab, .mapimail, .max, .mbx, .md, .mdb, .mdc, .mdf, .mef, .mfw, .mid, .mkv, .mlb, .mmw, .mny, .moneywell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .msf, .msg, .myd, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .omg, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pas, .pat, .pbf, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pl, .plc, .plus_muhd, .pm!, .pm, .pmi, .pmj, .pml, .pmm, .pmo, .pmr, .pnc, .pnd, .png, .pnx, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsm, .ppsx, .ppt, .pptm, .pptm, .pptx, .prf, .ps, .psafe3, .psd, .pspimage, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qed, .qtb, .r3d, .raf, .rar, .rat, .raw, .rdb, .rm, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sd0, .sda, .sdb, .sdf, .sh, .sldm, .sldx, .sql, .sqlite, .sqlite3, .sqlitedb, .sqlite-shm, .sqlite-wal, .sr2, .srb, .srf, .srs, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stm, .stw, .stx, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .tbb, .tbn, .tex, .tga, .thm, .tlg, .tlx, .txt, .usr, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .wab, .wad, .wallet, .war, .wav, .wb2, .wma, .wmf, .wmv, .wpd, .wps, .x11, .x3f, .xis, .xla, .xlam, .xlk, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .ycbcra, .yuv, .zip (423 расширения).

➤ Пропускаются директории:

$recycle.bin,

system volume information,

$windows.~bt,

boot,

drivers,

programdata,

all users,

windows,

windows.old,

appdata,

programdata,

sample videos,

sample pictures,

sample music,

my videos,

my pictures,

my music,

test folder,

test,

Tor Bundle

➤ Пропускаются файлы:

bootsect.bak,

desktop.ini,

iconcache.db,

ntuser.dat,

thumbs.db

➤ Останавливаются процессы:

agntsvcagntsvc,

agntsvcencsvc,

agntsvcisqlplussvc,

dbeng50,

dbsnmp,

firefoxconfig,

msftesql,

mydesktopqos,

mydesktopservice,

mysqld,

mysqld-nt,

mysqld-opt,

ocomm,

ocssd,

oracle,

sqbcoreservice,

sqlagent,

sqlbrowser,

sqlservr,

sqlwriter,

sqlwb,

synctime,

tbirdconfig,

xfssvccon

➤ Для сбора статистики и пр. целей используются:

bundle: https://www.torproject.org/dist/torbrowser/8.0.2/tor-win32-0.3.4.8.zip

polipo: http://raw.githubusercontent.com/turbo/TorGateway/master/polipo.exe

user_agent: Kraken web request agent/v%1

proxy: 127.0.0.1:9050

listener: 127.0.0.1:8123

host: "http://kraken656kn6wyyx.onion/api/%1

Подробнее >>

Обновление от 27 октября 2018:

Пост в Твиттере >>

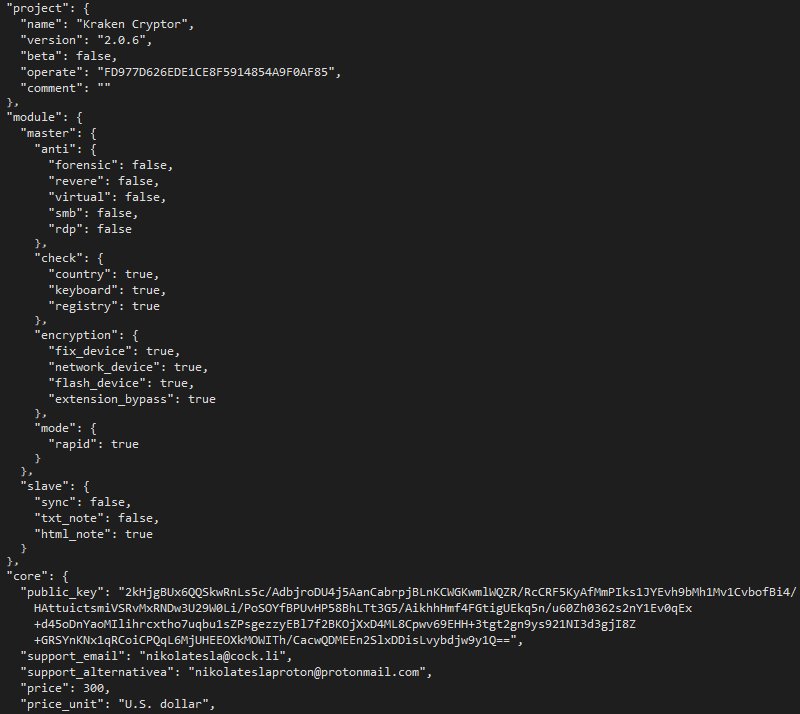

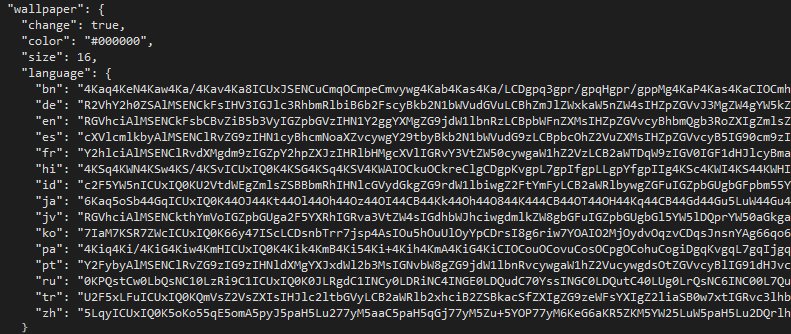

Версия 2.0.6

Email-1: nikolatesla@cock.li

Email-2: nikolateslaproton@protonmail.com

Сумма выкупа: 300$

На файле написано: Yandex.exe и Yandex downloader!

Результаты анализов: VT + HA

Добавлена функция изменения обоев.

Подробности на скриншоте

Обновление от 30 октября 2018:

Пост в Твиттере >>

Версия: 2.0.7.1

Email: onionhelp@memeware.net

BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

Сумма выкупа: 1 BTC

Результаты анализов: VT

Подробности на скриншоте

Обновление от 1 ноября 2018:

Пост в Твиттере >>

Версия: 2.1

Email: onionhelp@memeware.net

BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

Подробности на скриншоте

Обновление от 27 марта 2019:

Пост в Твиттере >>

Расширение: .JLCW2

Записка: # How to Decrypt Files-JLCW2.html

Email: onionhelp@memeware.net

BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

Результаты анализов: VT + HA + JSA

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Как оказалось, мешанина с шифрами приводит к тому, что сами вымогатели не могут корректно дешифровать зашифрованные файлы. Уплата выкупа бесполезна! В новых версиях ситуация, видимо, была исправлена.

Read to links: Tweet on Twitter + Tweet + Tweet + Tweet + myTweet ID Ransomware (ID as Kraken Cryptor) Write-up, Topic of Support *

Добавлено позже: Обобщающая статья от 30 октября 2018 >> ***

Thanks: Jakub Kroustek, Michael Gillespie, MalwareHunterTeam Andrew Ivanov, Alex Svirid, GrujaRS (victims in the topics of support) *

© Amigo-A (Andrew Ivanov): All blog articles.