UNNAM3D Ransomware

(шифровальщик-вымогатель, rar-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель захватывает файлы пользователей и помещает их в защищенные паролем RAR-архивы, что обеспечивает им защищенность шифрованием AES, а затем требует выкуп в виде кода подарочной карты Amazon GiftCard на сумму $50, чтобы получить пароль архива и вернуть файлы. Оригинальное название: Unnam3d R@nsomeware. На файле написано: UNNAM3D - RANSM.exe. Разработчик: Unname3d в Discord. он же Joshhh b в YouTube.

© Генеалогия: выясняется, явное родство с кем-то не доказано.

К заблокированным файлам добавляется расширение: .rar

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на середину марта 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Запиской с требованием выкупа выступает экран блокировки:

Содержание записки о выкупе:

-YOUR FILES HAVE BEEN LOCKED-

What Happend?

All your personal files have been locked and you need to pay a ransom to get them back. You will have 24 hours to pay nor the password will be deleted of our servers making it impossible to get your files back.

How do i pay?

You will need to send an message to the below discord with a $50 amazon giftcard code. Then you will shortley get an message back with a password to unlock your files.

Discord: UNNAM3D#6666

Перевод записки на русский язык:

- ВАШИ ФАЙЛЫ ЗАБЛОКИРОВАНЫ-

Что случилось?

Все ваши личные файлы были заблокированы, и вам нужно заплатить выкуп, чтобы вернуть их. У вас будет 24 часа на оплату, а пароль с наших серверов не будет удален, что сделает невозможным получение ваших файлов обратно.

Как мне оплатить?

Вам нужно будет отправить сообщение на discord ниже с кодом подарочной карты Amazon на $50. Затем вы получите сообщение с паролем, чтобы разблокировать ваши файлы.

Discord: UNNAM3D#6666

Технические детали

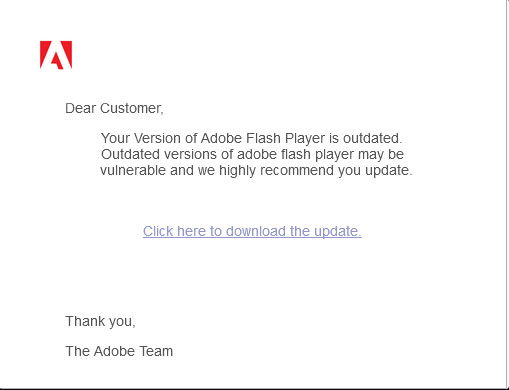

Распространяется с помощью email-спама и вредоносных вложений. Рассылаемый email-спам называется электронной почтой от Adobe, в которой говорится, что Adobe Flash Player получателя устарел и нуждается в обновлении. Эти письма содержат ссылку на поддельное обновление Adobe Flash Player, которое устанавливает UNNAM3D Ransomware.

После запуска в системе UNNAM3D извлекает исполняемый файл WinRar.exe в папку %Temp% и выполняет команду %Temp%\WinRar.exe -m -r -p[password] [directory], чтобы переместить файлы в указанном каталог к защищенному паролем архиву.

В ходе этой операции вымогатель переместит файлы из папок "Документы", "Изображения" и "Рабочий стол" в свои собственные RAR-архивы с паролем.

После завершения появится экран под названием Unnam3d - R@nsomware (см. выше).

После модификации вполне может изменить метод распространения и начать распространяться с помощью обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

pictures.rar, documents.rar, desktop.rar - папки с файлами, помещенные в RAR-архив

UNNAM3D - RANSM.exe

winrar.exe - используемая копия архиватора WinRar

wallpaper.png, wallpaper.bmp - изображения, используемые для замены обоев Рабочего стола и пока в экране блокировки

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%TEMP%\winrar.exe

%TEMP%\wallpaper.png

%TEMP%\wallpaper.bmp

%APPDATA%\winrar\version.dat

%HOMEPATH%\pictures\pictures.rar

%HOMEPATH%\documents\documents.rar

%HOMEPATH%\desktop\desktop.rar

%APPDATA%\winrar\version.dat

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Discord: UNNAM3D#6666

YouTube-URL: xxxxs://www.youtube.com/channel/UC-A0Hd1YtwiVMx33pY7qI8g

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>>

🐞 Intezer analysis >>

ⴵ VMRay analysis >> VMR>>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: Lawrence Abrams Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.