Babuk Ransomware

Vasa Ransomware

Aliases: Babuk Locker, Vasa Locker,

Variants: Babyk, Payload.bin, AstraLocker, Grove (Groove)

Babuk Doxware

Babuk NextGen

(шифровальщик-вымогатель, публикатор, RaaS) (первоисточник)

Translation into English

Этот крипто-вымогатель использует комбинацию SHA256 + ChaCha8 + ECDH (эллиптическая кривая Диффи-Хеллмана) для защиты своих ключей и шифрования данных, а затем требует выкуп в $60000-85000 в BTC, чтобы вернуть файлы. Оригинальное название: BABUK LOCKER. На файле написано: BABUK.exe. После публикации статьи была обнаружена более ранняя версия, которая добавлена в раздел обновлений после основной статьи.

Нацелен на коммерческие организации, учреждения, предприятия и компании, занятые крупным и средним бизнесом, с прибылью от $4.000.000 и более.

Группа вымогателей начала первые атаки в октябре 2020 года. С ноября программа называлась Vasa Locker. Только в конце декабря и в начале января программа-вымогатель стала называться Babuk Locker. Вымогатели, распространяющие его, с конца января 2021 начали публиковать украденные данные с целью усиления давления на жертву (отсюда дополнительное название — публикатор). Для этого операторы-вымогатели начинают кражу данных ещё перед шифрованием файлов с помощью программных средств (doxware). Об этих акциях вымогателей сообщалось в СМИ.

---

Обнаружения:

DrWeb -> Trojan.Encoder.33362, Trojan.Encoder.33430

BitDefender -> Trojan.GenericKD.35955416

ESET-NOD32 -> A Variant Of Win32/Filecoder.NHQ

Обнаружения:

DrWeb -> Trojan.Encoder.33362, Trojan.Encoder.33430

BitDefender -> Trojan.GenericKD.35955416

ESET-NOD32 -> A Variant Of Win32/Filecoder.NHQ

Malwarebytes -> Ransom.BabushkaLocker, Ransom.Babuk

Microsoft -> Ransom:Win32/BabukLocker.MK!MTB

Qihoo-360 -> Win32/Trojan.368

Rising -> Trojan.Generic@ML.86 *

Symantec -> ML.Attribute.HighConfidence, Ransom.Babuk

Tencent -> Win32.Trojan.Raas.Auto

---

© Генеалогия: ✂️ Rhino (Marvel) >> Babuk

К зашифрованным файлам добавляются расширения:

Rising -> Trojan.Generic@ML.86 *

Symantec -> ML.Attribute.HighConfidence, Ransom.Babuk

Tencent -> Win32.Trojan.Raas.Auto

---

© Генеалогия: ✂️ Rhino (Marvel) >> Babuk

Изображение — логотип статьи

К зашифрованным файлам добавляются расширения:

.__NIST_K571__

.babyk

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на конец декабря 2020 г. - начало января 2021 г. Штамп даты раннего образца: 30 ноября, более новый образец от 30 декабря 2020.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец декабря 2020 г. - начало января 2021 г. Штамп даты раннего образца: 30 ноября, более новый образец от 30 декабря 2020.

Первым известным пострадавшим была компания из Италии. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Записка с требованием выкупа называется: How To Restore Your Files.txt

Записка с требованием выкупа называется: How To Restore Your Files.txt

Содержание записки о выкупе:

----------- [ Hello! ] ------------->

****BY BABUK LOCKER****

What happend?

----------------------------------------------

Your computers and servers are encrypted, backups are deleted from your network and copied. We use strong encryption algorithms, so you cannot decrypt your data.

But you can restore everything by purchasing a special program from us - a universal decoder. This program will restore your entire network.

Follow our instructions below and you will recover all your data.

If you continue to ignore this for a long time, we will start reporting the hack to mainstream media and posting your data to the dark web.

What guarantees?

----------------------------------------------

We value our reputation. If we do not do our work and liabilities, nobody will pay us. This is not in our interests.

All our decryption software is perfectly tested and will decrypt your data. We will also provide support in case of problems.

We guarantee to decrypt one file for free. Go to the site and contact us.

How to contact us?

----------------------------------------------

Using TOR Browser ( https://www.torproject.org/download/ ):

hxxx://babukq4e2p4wu4iq.onion/login.php?id=8M60J4vCbbkKgM6QnA07E9qpkn0Qk7

!!! DANGER !!!

DO NOT MODIFY or try to RECOVER any files yourself. We WILL NOT be able to RESTORE them.

!!! DANGER !!!

Перевод записки на русский язык:

----------- [ Привет! ] ------------->

**** BABUK LOCKER ****

Что случилось?

----------------------------------------------

Ваши компьютеры и серверы зашифрованы, резервные копии удаляются из вашей сети и копируются. Мы используем надежные алгоритмы шифрования, поэтому вы не можете расшифровать свои данные.

Но вы можете все восстановить, купив у нас специальную программу - универсальный декодер. Эта программа восстановит всю вашу сеть.

Следуйте нашим инструкциям ниже, и вы восстановите все свои данные.

Если вы продолжите игнорировать это в течение длительного времени, мы начнем сообщать о взломе в основные СМИ и публиковать ваши данные в темной сети.

Какие гарантии?

----------------------------------------------

Мы дорожим своей репутацией. Если мы не будем выполнять свою работу и обязательства, нам никто не будет платить. Это не в наших интересах.

Все наше программное обеспечение для дешифрования отлично протестировано и расшифрует ваши данные. Также окажем поддержку в случае возникновения проблем.

Мы гарантируем бесплатную расшифровку одного файла. Зайдите на сайт и свяжитесь с нами.

Как с нами связаться?

----------------------------------------------

Используя браузер TOR (https://www.torproject.org/download/):

hxxx://babukq4e2p4wu4iq.onion/login.php?id=8M60J4vCbbkKgM6QnA07E9qpkn0Qk7

!!! ОПАСНО !!!

НЕ ИЗМЕНЯЙТЕ и НЕ пытайтесь ВОССТАНОВИТЬ какие-либо файлы сами. Мы НЕ сможем их ВЕРНУТЬ.

!!! ОПАСНО !!!

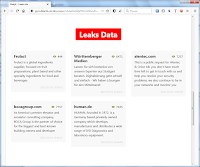

Скриншоты с сайта вымогателей:

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов с помощью команды:

cmd.exe /c vssadmin.exe delete shadows /all /quiet

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

➤ Использование алгоритма ChaCha8 и ECDH делает шифрование безопасным и не позволяет его взломать, чтобы расшифровать файлы.

Файлы, связанные с этим Ransomware:

ecdh_pub_k.bin - специальный файл, содержащий открытый ECDH-ключ;

Список процессов, которые будут завершены:

AcronisAgent, AcrSch2Svc, backup, BackupExecAgentAccelerator, BackupExecAgentBrowser, BackupExecDiveciMediaService, BackupExecJobEngine, BackupExecManagementService, BackupExecRPCService, BackupExecVSSProvider, CAARCUpdateSvc, CASAD2DWebSvc, ccEvtMgr, ccSetMgr, DefWatch, GxBlr, GxCIMgr, GxCVD, GxFWD, GxVss, Intuit.QuickBooks.FCS, memtas, mepocs, PDVFSService, QBCFMonitorService, QBFCService, QBIDPService, RTVscan, SavRoam, sophos, sql, stc_raw_agent, svc$, veeam, veeam, VeeamDeploymentService, VeeamNFSSvc, VeeamTransportSvc, VSNAPVSS, vss, YooBackup, YooIT, zhudongfangyu

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

➤ Использование алгоритма ChaCha8 и ECDH делает шифрование безопасным и не позволяет его взломать, чтобы расшифровать файлы.

Файлы, связанные с этим Ransomware:

ecdh_pub_k.bin - специальный файл, содержащий открытый ECDH-ключ;

How To Restore Your Files.txt - название файла с требованием выкупа;

BABUK.exe - название вредоносного файла.

BABUK.exe - название вредоносного файла.

%AppData%/ecdh_pub_k.bin

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

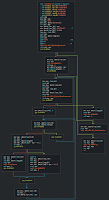

Скриншоты кода от исследователя Arkbird:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

Безымянная программа-вымогатель - первые атаки с октября 2020

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Безымянная программа-вымогатель - первые атаки с октября 2020

Vasa Locker Ransomware - ноябрь - декабрь 2020

Babuk Locker Ransomware - конец декабря - начало января 2020

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант, найденный 22 декабря 2020:

Дата создания файла: 30 ноября 2020

Дата создания файла: 30 ноября 2020

Самоназвание: Vasa Locker

Расширение: .__NIST_K571__

Содержание скриншота "About Us" - "Our Rules":

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Записка: DECR.TXT

Email: babukrip@protonmail.ch

Специальный файл: ecdh_pub_k.bin

Файл: malware.exe_.exe

➤ Содержание записки:

----------- [ Hello! ] ------------->

******BY VASA LOCKER******

What happend?

----------------------------------------------

Your computers and servers are encrypted, backups are deleted from your network and copied. We use strong encryption algorithms, so you cannot decrypt your data.

But you can restore everything by purchasing a special program from us - a universal decoder. This program will restore your entire network.

Follow our instructions below and you will recover all your data.

If you continue to ignore this for a long time, we will start reporting the hack to mainstream media and posting your data to the dark web.

What guarantees?

----------------------------------------------

We value our reputation. If we do not do our work and liabilities, nobody will pay us. This is not in our interests.

All our decryption software is perfectly tested and will decrypt your data. We will also provide support in case of problems.

We guarantee to decrypt one file for free. Go to the site and contact us.

How to contact us?

----------------------------------------------

Using EMAIL:

1) Open your mail

2) Write us: babukrip@protonmail.ch

YOUR PERSONAL ID, ATTACH IT:

435cbee78fecd7af05d85a5a905 [всего 288 знаков]

!!! DANGER !!!

DO NOT MODIFY or try to RECOVER any files yourself. We WILL NOT be able to RESTORE them.

!!! DANGER !!

Вариант от 14-18 января 2021:

Версия v3

Мьютекс: babuk_v3

Расширение: .babyk

Записка: How To Restore Your Files.txt

Tor-URL: hxxx://babukq4e2p4wu4iq.onion

Файл: BABUK_2021-01-14_02-37.exe

Вариант от 27 января 2021:

Версия: babuk_v5

Расширение: .babyk

Записка: How To Restore Your Files.txt

Добавляется в Автозагрузку системы:

C:\Users\User\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\How To Restore Your Files.txt

Tor-URLs: hxxx://babukq4e2p4wu4iq.onion/*

hxxx://gtmx56k4hutn3ikv.onion/*

About Us

What is BABUK?

Non malicious, specialized software, created with the purpose to show the security issues inside the corporate networks.

Babuk uses its own implementation of SHA256 hashing, ChaCha8 encryption, and Elliptic-curve Diffie–Hellman (ECDH) key generation and exchange algorithm to protect its keys and encrypt files

What issues are we talking about and why we are not a criminals?

In our understanding - we are some kind of a cyberpunks, we randomly test corporate networks security and in case of penetration, we ask money, and publish the information about threats and vulnerabilities we found, in our blog if company doesn't want to pay.

For example, imagine the situation: villians intruding the building company's network (huge developer who specializes on sport objects), those villians doesn't care about money, they are crazy fanatics from terroristic organization, they get the blueprints and schematics... just think what going to be furter..

Our audit is not the worst thing can happen to your company, but think twice, pay by money, of maybe the people lives...

---

Our Rules

Payment Rules:

- We will give Bitcoin wallet to a client directly in chat. (please request BTC wallet once you ready for payment)

- Client should send at first 1 bitcoin on our wallet, just for verification purposes. After we will confirm this transaction, client can send the whole amount.

- After the 1st confirm on blockchain would be received, we will initiate process of providing you with all that was claimed

HOW-to-USE DECRYPTOR

- Before install it on any server or host, you should turn off Anti-virus software and windows defender, also better switch off internet connection.

- Than you have to RUN program "As Administrator", after decryption will be finished you will get the message,so wait for it.

- You have to copy and paste Decryption tool on each Locked server or host and execute it there.

---

Оригинальный файл: babuk_v5.exe

Файл: serco.exe - для сайта serco.com

---

➤ Обнаружения:

DrWeb -> Trojan.Encoder.33430

ALYac -> Trojan.Ransom.Filecoder

Avira (no cloud) -> TR/AD.RansomHeur.cucng

BitDefender -> Generic.Ransom.GarrantDecrypt.B.989A58FD

ESET-NOD32 -> A Variant Of Win32/Filecoder.NHQ

Kingsoft -> Win32.Troj.Undef.(kcloud)

Malwarebytes -> Ransom.Babuk

Microsoft -> Ransom:Win32/Filecoder.A!MSR

Qihoo-360 -> Win32/Ransom.Generic.HxQB6f8A

Rising -> Trojan.Filecoder!8.68 (CLOUD)

Symantec -> Ransom.Babuk

TACHYON -> Ransom/W32.BabukLocker.30208

Tencent -> Win32.Trojan.Filecoder.Wrqq

TrendMicro -> Ransom.Win32.BABUK.YPBA-THBOBBA

Обновление от 2 февраля 2021:

Обновление от 22 марта 2021:

Обновление от 25 марта 2021:

Распространители обновили аффилят-программу.

Новый список программ:

1) Win Ransom

2) Esxi Ransom

3) Nas Ransom

Белый список целевых жертв:

1) Больницы (исключение: частные пластические клиники и стоматологии)

2) Благотворительные фонды и асоцииации у которых нет дохода

З Компании с годовым оборотом менее 30 миллионов долларов по зумифно

4) Следующий список стран: СНГ, Китай, Вьетнам, Кипр, РФ

Важное дополнение от 14 апреля 2021:

Согласно сообщению специалистов Emsisoft, Babuk Ransomware нацелен на системы на базе Linux и серверы ESXi в частности. ESXi - это популярная платформа виртуализации, предлагаемая VMware.

➤ Важно отметить несколько ошибок программы-вымогателя Babuk, нацеленной на ESXi:

- файлы могут быть зашифрованы несколько раз;

- файлы на сервере ESXi могут быть переименованы, но не зашифрованы;

- дешифратор от вымогателей не определяет зашифрован ли файл с расширением .babyk или нет и автоматически "расшифровывает" незашифрованные файлы, повреждая их в процессе такой "расшифровки".

👉 Запомните, что важно сначала создавать резервные копии или снимки ваших зашифрованных данных, прежде чем запускать какой-либо инструмент дешифрования, независимо от его источника. Без этих мер предосторожности любая небольшая ошибка может привести к серьезной и безвозвратной потере ваших данных.

Сообщение от 29 апреля 2021:

Вымогатели, стоящие за Babuk Ransomware, решили прекратить свою вымогательскую деятельность под именем Babuk, и сделать Open Source RaaS, чтобы любой желающий стать вымогателем, мог создать свой собственный продукт на основе ихнего продукта и настроить его под себя.

Ничего удивительного в этом нет. Мы много раз наблюдали такую манеру вымогателей.

Сообщение от 30 апреля 2021:

Вымогатели решили отказаться от шифрования файлов, а вместо этого только выкачивать файла и требовать выкуп.

Причина: Выше (14 апреля) говорилось о том, что их дешифровщик не мог расшифровать файлы даже тем, кто заплатил выкуп.

Новое заявление.

Сообщение от 1 июня 2021:

Новый сайт и новое название: Payload.bin (Payload Bin).

Прежние вымогатели решили, что "нецарское это дело", самим похищать данные и заниматься вымогательством. Пусть с позволения "царского величества" этим занимаются другие.

Сайт пока находится в разработке, вот пара скриншотов. Не хватает только царской короны...

Сообщение от 28 июня 2021:

Самоназвание: Babyk Builder

➤ Обнаружения:

DrWeb -> VirusConstructor.Encoder.7

ALYac -> Misc.Riskware.RansomBuilder

Avira (no cloud) -> LINUX/Encoder.tovmu

BitDefender -> Trojan.GenericKD.37150165

ESET-NOD32 -> Multiple Detections

Kaspersky -> Trojan-Ransom.Win32.Babuk.a

Malwarebytes -> Malware.AI.3793645367

Rising -> Ransom.Babuk!1.D7A0

Symantec -> Trojan.Gen.NPE

TrendMicro -> Trojan.Win32.BABUKBUILD.A

Сообщение от 30 июня:

Самоназвание: Babuck Locker

Расширение: .babyk

Злоумышленник стал использовать конструктор для запуска собственных атак с Babuck Locker. Он просит от своих жертв только 0.006 биткойнов ($210). Контакт по email.

Email: babuckransom@tutanote.com

URL: hxxxs://etherbonus.net/

Файл: crypto.exe

Результаты анализов: VT

Новости августа:

Часть группы Babuk стала называть себя Grove (Groove).

Вариант от 26 августа 2021:

Самоназвание в записке: AstraLocker

Расширение: .babyk

Записка: How To Restore Your Files.txt

Самоназвание AstraLocker, часть содержания записки, адреса кошельков BTC и XMR известны из Chaos Ransomware (20 августа 2021) >>

Результаты анализов: VT

Вариант от 27 октября 2021:

Расширение: .doydo

Записка: How To Restore Your Files.txt

Email: recover300dollars@gmail.com

Вариант от 24 ноября 2021:

Расширение: .encrypted

Файл: r_server.exe

Результаты анализов: VT

Вариант от 24 ноября 2021:

Расширение: .Rook

Записка: HowToRestoreYourFiles.txt

Email: reketboot@onionmail.org, successroket@onionmail.org

Файл: 7NM2J.txt

Результаты анализов: VT

Вариант от 4 декабря 2021:

Расширение: .blastoise

Email: valorantskins108@gmail.com

Файл проекта: C:\Users\Administrator\Desktop\New folder\bin\Debug\SLN\McLaughingHospital\obj\Debug\FASFSADSADSAD.pdb

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.34363

BitDefender -> Generic.Ransom.Babuk.A.36EF27F7

ESET-NOD32 -> A Variant Of Win32/Filecoder.Babyk.A

Malwarebytes -> Malware.AI.4103677094

Microsoft -> Ransom:Win32/Babuk.MAK!MTB

Rising -> Ransom.Babuk!1.D7A0 (CLASSIC)

TrendMicro -> Ransom.Win32.BABUK.SMRD1

Вариант от 15 декабря 2021:

Расширение .chernobyl

Записка: Restore Your Files.txt

Email: chernobylransomware@protonmail.com

BTC: 1PbjpEYvCK7GCB4FmaZEewMjhT7N6rWnn2

Файл: servspool.exe

Вариант от 30 декабря 2021:

Расширение: .cyber

Записка: Restore Files.txt

Email: cyberwar4@rambler.ru

=== 2022 ===

Вариант от 26 января 2022:

Расширение: .kings

Записка: RestoreFiles.txt

Email: decryptydata@gmx.de, decryptydata2@gmx.net

Файл: kings.exe (2dpza85nv.dll)

Вариант от 5 февраля 2022:

Расширение: .blastoise

Файл: Stage1.exe

Результаты анализов: VT

Вариант от 6 февраля 2022:

Расширение: .kings

Записка: RestoreFiles.txt

Email: alexnoyz@gmx.de, alexnoyz2@mein.gmx

В конце каждого зашифрованного файла добавлено "yap", повторенное 8 раз.

Вариант от 10 февраля 2022:

Расширение: .ljubi

Записка: How To Restore Your Files.txt

Email: ljubisupporte@protonmail.com

Tor-URL: hxxx://isqtoimht5llucldrw7flyak2n5zdu4dmd7kdfs6tuasrxq7qydqs2qd.onion

➤ Обнаружения:

BitDefender -> Generic.Ransom.Babuk.!s!.G.F7730B13

DrWeb -> Trojan.Encoder.34363

ESET-NOD32 -> A Variant Of Win32/Filecoder.Babyk.A

Microsoft -> Ransom:Win32/Babuk.MAK!MTB

Rising -> Ransom.Generic!8.E315 (TFE:dGZlOgNAgjHNIktxzA)

Symantec -> Ransom.Babuk

TrendMicro -> Ransom.Win32.BABUK.SMRD1

Некоторые другие образцы на сайте BA:

https://bazaar.abuse.ch/browse/signature/Babuk/

Вариант от 11 апреля 2022:

Дополнительное название: Democracy Whisperers Ransomware

Расширение: .democ

Записка: Restore Files.txt

Файл: liqneu2pl.dll

Результаты анализов: VT

Обнаружения:

DrWeb -> Trojan.Encoder.34363

BitDefender -> Generic.Ransom.Babuk.!s!.G.6D579875

ESET-NOD32 -> A Variant Of Win32/Filecoder.Babyk.A

Microsoft -> Ransom:Win32/Babuk.MAK!MTB

Rising -> Ransom.Babuk!1.D7A0 (CLOUD)

Symantec -> Ransom.Babuk

TrendMicro -> Ransom.Win32.BABUK.SMRD1

Вариант от 19 апреля 2022:

Дополнительное название: AstraLocker 2.0 Ransomware

Расширение: .AstraLocker

Записка: Recover_Your_Files.html

Вариант от 21 апреля 2022:

Дополнительное название: Zazas Ransomware

Расширение: .zazas

Записка: How To Restore Your Files.txt

Результаты анализов: VT

Вариант от 2 мая 2022:

Дополнительное название: Dark Angels Team Ransomware

Расширение: .crypt

Записка: How_To_Restore_Your_Files.txt

Результаты анализов: VT

Вариант от 12 мая 2022:

Самоназвание: A S T R A L O C K E R 2.

Расширение: .Astra

Записка: Recover_Your_Files.html

BTC: bc1qpjftnrmahzc8cjs23snk2rq0vt6l0ehu4gqxus

Monero: 48CEU93NRDqCmH3qfksLRLeQJ9mjbFCUXEyZkStiRDWtDodmAtd7voHF1sHa17MgmoYmMoErrJstV6nC1DqYoKxT38r6TUh

Вариант от 26 июня 2022:

Отдельная статья: RedTeam Ransomware >>

Группа вымогателей: Red Team

Расширение: .REDTM

Маркер файлов: Hello from redTM

Записка: HowToDecryptYourFiles.txt

***** пропущенные варианты *****

Из-за однотипности я множество вариантов не jпубликовал.

Если вам они нужны, можете следовать за PCrisk в Твиттере >>

=== 2023 ===

Babuk NextGen

Вариант от 30 апреля 2023 или раньше:

Расширение: .crYptA

Записка: readme_for_unlock.txt

Email: MikLYmAklY555@cock.li

Статья об этом варианте на сайте PCrisk >>

Вариант от 25 мая 2023:

Расширение: .EXISC

Записка: Please Contact Us To Restore.txt

=== 2024 ===

Вариант апреля 2024:

Ориентирован на серверы VMware ESXi.

Расширение: .SEXi

Записка: SEXi.txt

Приложение Session для связи с вымогателями.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage + Message ID Ransomware (ID as Babuk) Write-up, Topic of Support Added later: Write-up, Write-up, Write-up, Write-up

Внимание! Файлы можно расшифровать! Ссылка на страницу с дешифровщиком >> Сообщение об этом событии >>

Thanks: Glacius_, Arkbird, Emmanuel_ADC-Soft Andrew Ivanov (article author) Avast Threat Labs to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.