HelloXD Ransomware

VhlamAV-MicloZ0ft Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.MulDrop19.9362

BitDefender -> Trojan.GenericKD.38159388, Trojan.HelloXD.A

ESET-NOD32 -> A Variant Of Win64/Filecoder.Hello.A

Malwarebytes -> Ransom.HelloXD

Microsoft -> Ransom:Win32/HelloCrypt.MK!MTB

Symantec -> Downloader, Ransom.Helloxd

TrendMicro -> TROJ_GEN.R002H0CL221, Ransom.Win64.HELLOCRYPT.THLAOBA

---

© Генеалогия: ??? >> HelloXD (VhlamAV MicloZ0ft)

Активность этого крипто-вымогателя была в конце ноября - начале декабря 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .hello

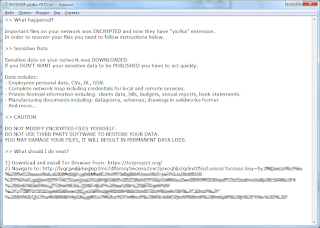

Записка с требованием выкупа называется: Hello.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

HelloXD удаляет теневые копии файлов, чтобы затруднить восстановление.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Hello.txt - название файла с требованием выкупа;

xd.exe - случайное название вредоносного файла

К зашифрованным файлам добавляется расширение: .hello

Записка с требованием выкупа называется: Hello.txt

Содержание записки о выкупе:

Not so long ago, we discovered a serious problem with your

network and decided to help you. So what happened?

All files are encrypted with Integrated Encryption Scheme.

The file structure was not damaged. You have been assigned

a unique identifier. After infection, you have 96 hours to

declare decryption. After the expiration of 96 hours,

decryption cost will be automatically increased.

█░█ █▀▀ █░░ █░░ █▀█ ▀▄▀ █▀▄ Now you should send us

█▀█ ██▄ █▄▄ █▄▄ █▄█ █░█ █▄▀ message with your personal

identifier, which is at the bottom of the message.

We hope that you understand the importance of the work we

have done, if the vulnerability were found by someone else,

it is possible that the consequences of the attack could be

much more sensitive than the usual payment of money due to

us for work.

Free decryption as guarantee! Before paying you can send us

2 files for free decryption. The total size of files must be

less than 1Mb (non archived), and files should not contain

valuable information (databases, backups, large excel sheets,

etc.).

▄▀█ ▀█▀ ▀█▀ █▀▀ █▄░█ ▀█▀ █ █▀█ █▄░█ █ DO!! NOT!! TRY!!!

█▀█ ░█░ ░█░ ██▄ █░▀█ ░█░ █ █▄█ █░▀█ ▄ TO!! CHANGE!!

or apply any other influence encrypted files by yourself!!!

If you willtry to use any third party software for restoring

your data or antivirus solutions - this can lead to complete

damage to all files and their irrecoverable loss, since it

will no longer be possible to restore them Any changes in

encrypted files may entail damage of the private key and,

as result, the loss all data.

...!XD ::

your personal id: 9889E042B07F83DA :: our TOX below >:)

A746E398A5BC9AD9F281F5***

You can download TOX here: https://tox.chat/download.html

Перевод записки на русский язык:

Не так давно мы обнаружили серьезную проблему с вашей сетью и решили вам помочь. Так что случилось?

Все файлы зашифрованы интегрированной схемой шифрования.

Файловая структура не повреждена. Вам назначили уникальный идентификатор. После заражения у вас есть 96 часов, чтобы объявить расшифровку. По истечении 96 часов стоимость расшифровки будет автоматически увеличена.

Теперь вы должны отправить нам сообщение со своим личным идентификатором, который находится внизу сообщения.

Надеемся, что вы понимаете важность работы, которую мы сделали, если бы уязвимость обнаружил кто-то другой, не исключено, что последствия атаки могли быть намного более чувствительней, чем обычная выплата денег нам за работу.

Бесплатная расшифровка как гарантия! Перед оплатой вы можете отправить нам 2 файла для бесплатной расшифровки. Общий размер файлов должен быть менее 1 МБ (не в архиве), и файлы не должны содержать ценной информации (базы данных, резервные копии, большие таблицы Excel,

т. д.).

НЕ ПЫТАЙТЕСЬ ЧТО-ТО МЕНЯТЬ !!

или сами применять любое другое воздействие на зашифрованные файлы!!! Если вы попытаетесь использовать сторонние программы для восстановления

ваших данных или антивирусные решения - это может привести к полному повреждение всех файлов и их безвозвратной потере, так как их нельзя будет восстановить. Любые изменения в зашифрованных файлах могут повлечь за собой повреждение закрытого ключа и, как следствие, потерю всех данных.

...! XD ::

ваш личный id: 9889E042B07F83DA :: наш ТОКС ниже > :)

A746E398A5BC9AD9F281F5 ***

Вы можете скачать TOX здесь: https://tox.chat/download.html

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

HelloXD удаляет теневые копии файлов, чтобы затруднить восстановление.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Hello.txt - название файла с требованием выкупа;

xd.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: a034f79273e3f61d34eeadf38f12dee2

SHA-1: 9c8feeab65f71344713d63f4879e247aba49dce4

SHA-256: 903c04976fa6e6721c596354f383a4d4272c6730b29eee00b0ec599265963e74

Vhash: 04403e0f7d1019z40101dz1lz

Authentihash: 155414265e2804f4166525a2c77f98f2964320e6a645f8e17d084edbbb9ed023

Imphash: 483d227527ae5508d659e479e2b8023d

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: S!Ri, Michael Gillespie Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.