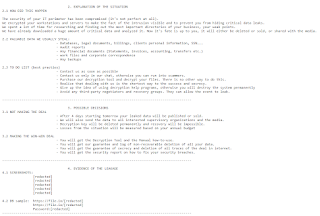

Содержание записки о выкупе:

--------------------------------------------------------------------------

HELLO [redacted]

If you are reading this message, means that:

- your network infrastructures have been compromised,

- critical data has leaked,

- files are encrypted

â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”

┃ Welcome to the Ransom House ┃

┃ You are locked by ┃

┃ W H I T E R A B B I T ┃

┃ Knock, Knock. Follow the White Rabbit... ┃

┃ ┃

┃ (\(\ ┃

┃ (-.-) ┃

┃ (")(") ┃

┃ ┃

â”—â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”â”

The best and only thing you can do is to contact us to settle the matter before any losses occurs.

--------------------------------------------------------------------------

1. THE FOLLOWING IS STRICTLY FORBIDDEN

1.1 DELETION THIS NOTE.

Each note carries the encryption key

needed to decrypt the data,

don't lose it

1.2 EDITING FILES OR HDD.

Renaming, copying or moving any files

could DAMAGE the cypher and

decryption will be impossible.

1.3 USING THIRD-PARTY SOFTWARE.

Trying to recover with any software

can also break the cipher and

file recovery will become a problem.

1.4 SHUTDOWN OR RESTART THE PC.

Boot and recovery errors can also damage the cipher.

Sorry about that, but doing so is entirely at your own risk.

1.5 HIRING THE FBI AND OTHERS

Cooperating with the FBI|CIA and so on

and involving their officers in negotiations

will end our communication with you

and we will share all the leaked data for free.

-------------------------------------------------------------------------------------------

2. EXPLANATION OF THE SITUATION

2.1 HOW DID THIS HAPPEN

The security of your IT perimeter has been compromised (it's not perfect at all).

We encrypted your workstations and servers to make the fact of the intrusion visible and to prevent you from hiding critical data leaks.

We spent a lot of time for researching and finding out the most important directories of your business, your weak points.

We have already downloaded a huge amount of critical data and analyzed it. Now it's fate is up to you, it will either be deleted or sold, or shared with the media.

2.2 VALUABLE DATA WE USUALLY STEAL:

- Databases, legal documents, billings, clients personal information, SSN...

- Audit reports

- Any financial documents (Statements, invoices, accounting, transfers etc.)

- work files and corporate correspondence

- Any backups

2.3 TO DO LIST (best practies)

- Contact us as soon as possible

- Contact us only in our chat, otherwise you can run into scammers.

- Purchase our decryption tool and decrypt your files. There is no other way to do this.

- Realize that dealing with us is the shortest way to the success and secrecy.

- Give up the idea of using decryption help programs, otherwise you will destroy the system permanently

- Avoid any third-party negotiators and recovery groups. They can allow the event to leak.

-------------------------------------------------------------------------------------------

3. POSSIBLE DECISIONS

3.1 NOT MAKING THE DEAL

- After 4 days starting tomorrow your leaked data will be published or sold.

- We will also send the data to all interested supervisory organizations and the media.

- Decryption key will be deleted permanently and recovery will be impossible.

- Losses from the situation will be measured based on your annual budget

3.2 MAKING THE WIN-WIN DEAL

- You will get the Decryption Tool and the Manual how-to-use.

- You will get our guarantee and log of non-recovarable deletion of all your data.

- You will get the guarantee of secrecy and deletion of all traces of the deal in internet.

- You will get the security report on how to fix your security breaches.

-------------------------------------------------------------------------------------------

4. EVIDENCE OF THE LEAKAGE

4.1 SCREENSHOTS:

[redacted]

[redacted]

[redacted]

[redacted]

[redacted]

4.2 DB sample: https://file.io/[redacted]

https://file.io/[redacted]

Password:[redacted]

-------------------------------------------------------------------------------------------

5. HOW TO CONTACT US

5.1 Download and install TOR Browser https://torproject.org

5.2 Open our live-chat website at [redacted]

5.3 To review leaked data at temporarily server get the ftp access in our live chat

5.4 If the TOR Browser is restricted in your area then use VPN services

5.5 All your Data will be published in 4 Days in the case of silence on your side

5.6 Your Decryption keys will be permanently destroyed synchronous 5.5

5.7 Your Data will be published if you will hire third-party negotiators to contact us

-------------------------------------------------------------------------------------------

6. RESPONSIBILITY

6.1 The breaking of critical points of this offer will cause:

- deletion of your decryption keys

- immediate selling of your data

- in the case of non-selling we will publish your data for free

- notification of government supervision agencies, your competitors and clients

-------------------------------------------------------------------------------------------

7. Encryption Key

---BEGIN KEY---

[redacted 256 bytes base64]

---END KEY---

Перевод записки на русский язык:

ПРИВЕТ ***

Если вы читаете это сообщение, значит, что:

- ваша сетевая инфраструктура скомпрометирована,

- утечка критических данных,

- файлы зашифрованы

***

Добро пожаловать в Дом Выкупа

Вы заблокированы

WHITE RABBIT

Тук, тук. Следуй за Белым Кроликом...

(\ (\

(-.-)

(") (")

***

Лучшее и единственное, что вы можете сделать, - это связаться с нами, чтобы урегулировать вопрос до того, как возникнут какие-либо убытки.

-------------------------------------------------- ------------------------

1. СЛЕДУЮЩЕЕ ЗАПРЕЩАЕТСЯ.

1.1 УДАЛЕНИЕ ДАННОГО ПРИМЕЧАНИЕ.

Каждая записка содержит ключ шифрования. необходимо для расшифровки данных, не теряй это

1.2 РЕДАКТИРОВАНИЕ ФАЙЛОВ ИЛИ HDD.

Переименование, копирование или перемещение любых файлов может ПОВРЕДИТЬ шифр и расшифровка будет невозможна.

1.3 ИСПОЛЬЗОВАНИЕ СТОРОННИХ ПРОГРАММ.

Попытка восстановить с помощью любого ПО также может взломать шифр и восстановление файлов станет проблемой.

1.4 ВЫКЛЮЧЕНИЕ ИЛИ ПЕРЕЗАГРУЗКА ПК.

Ошибки загрузки и восстановления также могут повредить шифр.

Извините за это, но вы делаете это на свой страх и риск.

1.5 НАЙМ ФБР И ДРУГИХ

Сотрудничество с ФБР | ЦРУ и так далее и вовлечение их офицеров в переговоры положит конец нашему общению с вами, и мы бесплатно поделимся всеми утекшими данными.

-------------------------------------------------- -----------------------------------------

2. ОБЪЯСНЕНИЕ ПОЛОЖЕНИЯ

2.1 КАК ЭТО ПРОИЗОШЛО

Безопасность вашего ИТ-периметра была скомпрометирована (она совсем не идеальна).

Мы зашифровали ваши рабочие станции и серверы, чтобы сделать факт вторжения видимым и предотвратить скрытие критических утечек данных.

Мы потратили много времени на изучение и выявление наиболее важных справочников вашего бизнеса, ваших слабых мест.

Мы уже скачали огромное количество критических данных и проанализировали их. Теперь ваша судьба зависит от вас, он будет либо удален, либо продан, либо передан в СМИ.

2.2 ЦЕННЫЕ ДАННЫЕ, КОТОРЫЕ МЫ ОБЫЧНО ВРАЖИМ:

- Базы данных, юридические документы, счета, личная информация клиентов, SSN ...

- Аудиторские отчеты

- Любые финансовые документы (Выписки, счета-фактуры, бухгалтерия, переводы и т. Д.)

- рабочие файлы и корпоративная переписка

- Любые бэкапы

2.3 СПИСОК ДЕЛАТЬ (лучшие практики)

- Свяжитесь с нами как можно скорее

- Свяжитесь с нами только в нашем чате, иначе можете столкнуться с мошенниками.

- Купите наш инструмент дешифрования и расшифруйте свои файлы. Другого способа сделать это нет.

- Поймите, что общение с нами - кратчайший путь к успеху и секретности.

- Откажитесь от использования программ помощи для расшифровки, иначе вы навсегда разрушите систему

- Избегайте сторонних переговорщиков и групп восстановления. Они могут допустить утечку события.

-------------------------------------------------- -----------------------------------------

3. ВОЗМОЖНЫЕ РЕШЕНИЯ

3.1 НЕ ЗАКЛЮЧАТЬ СДЕЛКУ

- Через 4 дня, начиная с завтрашнего дня, ваши утекшие данные будут опубликованы или проданы.

- Также мы отправим данные всем заинтересованным надзорным организациям и СМИ.

- Ключ дешифрования будет удален безвозвратно, и его восстановление будет невозможно.

- Убытки от ситуации будут измеряться исходя из вашего годового бюджета

3.2 ЗАКЛЮЧЕНИЕ ВЫГОДНОЙ СДЕЛКИ

- Вы получите инструмент дешифрования и руководство по использованию.

- Вы получите нашу гарантию и журнал безвозвратного удаления всех ваших данных.

- Вы получаете гарантию секретности и удаления всех следов сделки в сети.

- Вы получите отчет по безопасности о том, как исправить ваши нарушения безопасности.

-------------------------------------------------- -----------------------------------------

4. ДОКАЗАТЕЛЬСТВА УТЕЧКИ

4.1 СКРИНШОТЫ:

***

4.2 Пример БД: https://file.io/***

https://file.io/***

Пароль: ***

-------------------------------------------------- -----------------------------------------

5. КАК С НАМИ СВЯЗАТЬСЯ

5.1 Загрузите и установите браузер TOR https://torproject.org

5.2 Откройте на нашем веб-сайте онлайн-чат по адресу ***

5.3. Чтобы просмотреть утечку данных на временном сервере, получите доступ по ftp в нашем чате.

5.4 Если браузер TOR ограничен в вашем регионе, воспользуйтесь VPN.

5.5 Все ваши данные будут опубликованы в течение 4 дней в случае молчания с вашей стороны

5.6 Ваши ключи дешифрования будут безвозвратно уничтожены синхронно с 5.5

5.7 Ваши данные будут опубликованы, если вы наймете сторонних переговорщиков, чтобы они связались с нами.

-------------------------------------------------------------------------------------------

6. ОТВЕТСТВЕННОСТЬ

6.1 Нарушение критических точек этого предложения вызовет:

- удаление ваших ключей дешифрования

- немедленную продажу ваших данных

- если мы не продадим, то бесплатно опубликуем ваши данные

- уведомление органов государственного надзора, ваших конкурентов и клиентов

-------------------------------------------------------------------------------------------

7. Ключ шифрования.

--- НАЧАЛО КЛЮЧА ---

[отредактировано 256 байт в base64]

--- КОНЕЦ КЛЮЧА ---

---

Интересный факт: байты в ASCII-арте на самом деле являются байтами UTF-16 0x81 "High Octet Preset" (HOP).

Возможна связь с RansomHouse.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.  Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!! Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.  Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: dnwls0719 Andrew Ivanov (article author) *** to the victims who sent the samples