XYZconfig Ransomware

JuanJoRodriguez Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.34855

BitDefender -> Gen:Variant.Razy.921131

ESET-NOD32 -> A Variant Of WinGo/Filecoder.AY

Kaspersky -> Trojan-Ransom.Win32.Encoder.owc

Malwarebytes -> Ransom.FileCryptor.GO

Microsoft -> Trojan:Win32/Mamson.A!ac

Rising -> Ransom.Encoder!8.FFD4 (CLOUD)

Symantec -> Downloader

Tencent -> Win32.Trojan.Encoder.Taev

TrendMicro -> TROJ_FRS.0NA103A222

---

© Генеалогия: ✂ Hive, Decaf + Malicious Library >> XYZconfig

Активность этого крипто-вымогателя была в начале января 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .xyz

Записка с требованием выкупа называется: _Readme_.txt

Перевод записки на русский язык:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Распространяется с помощью сайтов пиратского ПО, перепакованных и заражённых инсталляторов.

Записка с требованием выкупа называется: _Readme_.txt

Содержание записки о выкупе:

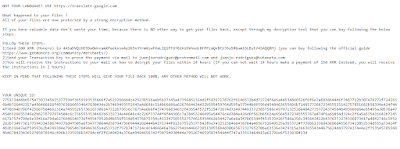

NOT YOUR LANGUAGE? USE https://translate.google.com

What happened to your files ?

All of your files are now protected by a strong encryption method.

If you have valuable data don't waste your time, because there is NO other way to get your files back, except through my decryption tool that you can buy following the below steps.

FOLLOW THESE STEPS:

1)Send 100 XMR (Monero) to 4ASaDVQiHE59wGWvvamXPaekxsw4p2K5n3YrmXzwfVaL2QiPTG78iVsDkhxdc8fPPzaQxBCUJ6u5Rbum16LBstY4SAQQ8Mj (you can buy following the official guide https://www.getmonero.org/community/merchants/)

2)Send your Transaction Key to prove the payment via mail to juanjoorodriguez@protonmail.com and juanjo.rodriguez@tutanota.com

3)You will receive the instructions to your mail on how to decrypt your files within 24 hours (If you can not wait 24 hours make a payment of 150 XMR instead, you will receive the instructions in 2 hours)

KEEP IN MIND THAT FOLLOWING THESE STEPS WILL GIVE YOUR FILE BACK 100%, ANY OTHER METHOD WILL NOT WORK.

YOUR UNIQUE ID:

775173446b657547393345615377594f3659393535666f7a52***

НЕ ВАШ ЯЗЫК? ИСПОЛЬЗУЙТЕ https://translate.google.com

Что случилось с вашими файлами?

Все ваши файлы теперь защищены надежным методом шифрования.

Если у вас есть ценные данные, не тратьте свое время, т.к. нет другого способа вернуть ваши файлы, только с моим инструментом дешифрования, который вы можете купить, сделав следующие шаги.

СЛЕДУЙ ЭТИМ ШАГАМ:

1)Отправьте 100 XMR (Monero) на 4ASaDVQiHE59wGWvvamXPaekxsw4p2K5n3YrmXzwfVaL2QiPTG78iVsDkhxdc8fPPzaQxBCUJ6u5Rbum16LBstY4SAQQ8Mj (купить можно по официальному руководству https://www.getmonero.org/community/merchants/)

2) Отправьте ключ транзакции для подтверждения платежа по почте на juanjoorodriguez@protonmail.com и juanjo.rodriguez@tutanota.com.

3)Вы получите на почту инструкцию как расшифровать ваши файлы в течение 24 часов (Если вы не можете ждать 24 часа, сделайте вместо этого платеж в размере 150 XMR, вы получите инструкцию в течение 2 часов)

ПОМНИТЕ, ЧТО СЛЕДУЮЩИЕ ЭТИ ШАГИ ВЕРНУТ ВАШ ФАЙЛ НА 100%, ЛЮБОЙ ДРУГОЙ МЕТОД НЕ РАБОТАЕТ.

ВАШ УНИКАЛЬНЫЙ ID:

775173446b657547393345615377594f3659393535666f7a52***

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Распространяется с помощью сайтов пиратского ПО, перепакованных и заражённых инсталляторов.

Может также распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

_Readme_.txt - название файла с требованием выкупа;

config.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

_Readme_.txt - название файла с требованием выкупа;

config.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\Admin\AppData\Local\Temp\config.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: juanjoorodriguez@protonmail.com, juanjo.rodriguez@tutanota.com

XMR (Monero): 4ASaDVQiHE59wGWvvamXPaekxsw4p2K5n3YrmXzwfVaL2QiPTG78iVsDkhxdc8fPPzaQxBCUJ6u5Rbum16LBstY4SAQQ8Mj

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: cf351819c69c94fbdaec24cb8c30990b

SHA-1: 4911d5384ca3720c48a0c8ba47b1edba33dfa0ff

SHA-256: 25d18c3823a3b210a18e69c823ce4c59fab298c315ac2a5d891027921d1c6d7e

Vhash: 026066655d5d15541az28!z

Imphash: c7269d59926fa4252270f407e4dab043

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: dnwls0719 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.