Hermetic Ransomware

Hermetic Cover-Ransomware

Aliases: JB, HermeticRansom, Elections GoRansom, C1

Companion: HermeticWiper, HermeticWizard

(шифровальщик-вымогатель, MBR-модификатор, деструктор) (первоисточник)

Translation into English

Оригинальное название: JB (т.е. Jo Biden), отраженное в расширении .encryptedJB и email-логине vote2024forjb (т.е. фраза "Голосуй в 2024 за Джо Байдена"). На файле написано: c1.exe или что-то еще. Написан на языке Go.

---

---

© Генеалогия: ✂ GoCryptoLocker >> Hermetic (HermeticRansom, HermeticWiper, HermeticWizard)

---

Обнаружения-1:

DrWeb -> Trojan.Encoder.35007

BitDefender -> Trojan.GenericKD.39061147

ESET-NOD32 -> WinGo/Filecoder.BK

Kaspersky -> Trojan-Ransom.Win64.Agent.dog

Kingsoft -> Win32.PSWTroj.Undef.(kcloud)

Lionic -> Trojan.Win32.Stealer.i!c

Malwarebytes -> Spyware.PasswordStealer

Microsoft -> Ransom:Win32/SonicVote.A!dha

Rising -> Ransom.Agent!1.DC21 (CLOUD)

Symantec -> Trojan Horse

Tencent -> Win32.Trojan.Agent.Gykz

TrendMicro -> Ransom.Win64.GOFILECODER.THBBDBB

---

Обнаружения-2:

DrWeb -> Trojan.KillDisk.14086

BitDefender -> Trojan.GenericKD.39059716

ESET-NOD32 -> A Variant Of Win32/KillDisk.NCV

Kaspersky -> HEUR:Trojan.Win32.HermeticWiper.gen

Lionic -> Trojan.Win32.HermeticWiper.4!c

Malwarebytes -> Trojan.KillDisk

Microsoft -> DoS:Win32/FoxBlade.A!dha

Panda -> Trj/HermeticWiper.A

Rising -> Trojan.HermeticWiper!1.DC1D (CLOUD)

Sophos -> Mal/KillDisk-A

Symantec -> Trojan.KillDisk

TrendMicro -> Trojan.Win32.KILLDISK.SMYECBW

© Генеалогия: ✂ GoCryptoLocker >> Hermetic (HermeticRansom, HermeticWiper, HermeticWizard)

Информация для идентификации

Активность этого крипто-вымогателя и других вредоносным модулей была замечена во второй половине февраля 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Первые атаки HermeticWiper и HermeticRansom пришлись на несколько организаций Украины, что позволило некоторым исследователям безопасности из недружественных России стран во всем обвинить "государственных хакеров" России, не предоставив НИКАКИХ доказательств.

Атакующие использовали подлинные сертификаты, один оформлен на компанию Hermetica Digital Ltd, зарегистрированную 16 марта 2021 на Кипре. Отсюда слово "Hermetic" в название вредоносной программы. Другой оформлен на DigiCert EV Code Signing CA. Злоумышленники использовали реальную компанию Hermetica Digital Ltd для получения этого цифрового сертификата, срок действия которого заканчивается в апреле 2022 года.

К зашифрованным файлам добавляется расширение: .encryptedJB

Фактически используется составное расширение .[vote2024forjb@protonmail.com].encryptedJB

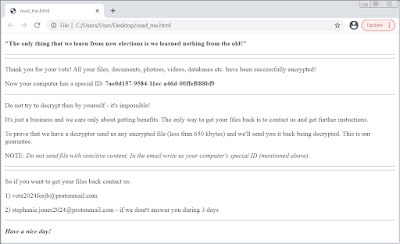

Записка с требованием выкупа называется: read_me.html

Написана с ошибками. Я выделил их красным цветом для наглядности.

Содержание записки о выкупе:

Перевод записки на русский язык:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Написана с ошибками. Я выделил их красным цветом для наглядности.

Содержание записки о выкупе:

"The only thing that we learn from new elections is we learned nothing from the old!"

Thank you for your vote! All your files, documents, photoes. videos, databases etc. have been successfully encrypted!

Now your computer has a special ID: 7ae0d157-9584-11ec-a46d-00ffef088bf9

Do not try to decrypt then by yourself - it's impossible!

It's just a business and we care only about getting benefits. The only way to get your files back is to contact us and get further instuctions.

To prove that we have a decryptor send us any encrypted file (less than 650 kbytes) and we'll send you it back being decrypted. This is our

guarantee.

NOTE: Do not send file with sensitive content. In the email write us your computer's special ID (mentioned above).

So if you want to get your files back contact us:

1) vote2024forjb@protonniail.com

2) stephanie.jones2024@protonmail.com - if we dont't answer you during 3 days

Have a nice day!

Перевод записки на русский язык:

"Единственное, чему мы учимся на новых выборах, это то, что мы ничему не научились на старых!"

Спасибо за ваш голос! Все ваши файлы, документы, фотографии. видео, базы данных и т. д. были успешно зашифрованы!

Теперь ваш компьютер имеет специальный идентификатор: 7ae0d157-9584-11ec-a46d-00ffef088bf9.

Не пытайтесь расшифровать их самостоятельно - это невозможно!

Это просто бизнес, и мы заботимся только о получении выгоды. Единственный способ вернуть ваши файлы — связаться с нами и получить дальнейшие инструкции.

Чтобы доказать, что у нас есть дешифратор, отправьте нам любой зашифрованный файл (менее 650 кбайт), и мы вернем вам его расшифрованным. Это наша гарантия.

ПРИМЕЧАНИЕ. Не отправляйте файл с деликатным содержимым. В письме напишите нам ID вашего компьютера (упомянутый выше).

Поэтому, если вы хотите вернуть свои файлы, свяжитесь с нами:

1) voice2024forjb@protonniail.com

2) stephanie.jones2024@protonmail.com - если мы не ответим вам в течение 3-х дней

Хорошего дня!

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Второй вредоносный компонент, названный исследователи HermeticWiper, использует легитимное ПО EaseUS Partition Master, чтобы повредить первые 512 байт, основной загрузочной записи (MBR) каждого обнаруженного физического диска (от 0 до 100), делая загрузку системы с диска невозможной.

Он также повреждает все доступные разделы с FAT и NTFS и основную таблицу файлов (MFT).

При этом перезаписываются случайными байтами, сгенерированными функцией CryptGenRandom API Windows:

основная загрузочная запись (MBR);

основная файловая таблица (MFT);

$Bitmap и $LogFile на всех дисках;

файлы NTUSER*, содержащие ключи реестра Windows;

журналы в C:\Windows\System32\winevt\Logs

После перезагрузки компьютера ОС Windows уже не загрузится.

➤ Hermetic отключает создание аварийных дампов, службу VSS и удаляет теневые копии файлов.

➤ Расшифрованный PowerShell используется для загрузки JPEG-файлов с внутреннего сервера 192.168.3.13 в сети жертвы и с украинского сайта 'confluence.novus.ua'.

➤ По сообщению специалистов Kaspersky в Hermetic Ransomware используется неэффективный способ шифрования: создаются копии исходного образца и запускаются как отдельные процессы для каждого зашифрованного файла, а имена копий генерируются с использованием функций библиотеки GUID Golang. Файлы шифруются с использованием AES-алгоритма и сгенерированного ключа. Затем AES-ключ шифруется с помощью RSA-OAEP. OAEP параметризуется хеш-функцией, которая используется в качестве случайного оракула. Хеш-функция — SHA-256. Открытый ключ RSA жестко запрограммирован как большой двоичный объект base64. После декодирования ключа в формате JSON он преобразуется в байтовый массив.

➤ Злоумышленники оставили в двоичном файле вредоноса (в схеме имнование функций) несколько строк, в которых упоминаются президент США Дж. Байден и Белый дом:

_/C_/projects/403forBiden/wHiteHousE.baggageGatherings

_/C_/projects/403forBiden/wHiteHousE.lookUp

_/C_/projects/403forBiden/whiteHousE.primaryElectionProcess

_/C_/projects/403forBiden/wHiteHousE.GoodOffice1

Список типов файлов, подвергающихся шифрованию:

.acl, .avi, .bat, .bmp, .cab, .cfg, .chm, .cmd, .com, .crt, .css, .dat, .dip, .dll, .doc, .dot, .exe, .gif, .htm, .ico, .inf, .iso, .jpg, .mp3, .msi, .odt ...

.acl, .avi, .bat, .bmp, .cab, .cfg, .chm, .cmd, .com, .crt, .css, .dat, .dip, .dll, .doc, .dot, .exe, .gif, .htm, .ico, .inf, .iso, .jpg, .mp3, .msi, .odt ...

Это документы MS Office, OpenOffice, PDF, текстовые файлы, изображения, музыка, и пр.

Файлы, связанные с этим Ransomware:

read_me.html - название файла с требованием выкупа;

Файлы, связанные с этим Ransomware:

read_me.html - название файла с требованием выкупа;

c1.exe, client.exe, cdir.exe, cname.exe, connh.exe, intpub.exe - название вредоносных файлов Hermetic Ransomware.

Значок вредоносной программы

Специалисты MalwarebytesLab установили, чтобы c1.exe заработал, его нужно запускать от имени администратора. Методы обхода UAC не используются. Он работает тихо в фоновом режиме, но с помощью Process Explorer можно заметить его действия, направленные на фрагментацию дисков и повреждение файлов. Если посмотреть на диск в HEX-редакторе, то будет видно, что некоторые сектора были перезаписаны случайными данными. Подробнее читайте в статье MalwarebytesLab.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: vote2024forjb@protonmail.com, stephanie.jones2024@protonmail.com

URL: confluence.novus.ua

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: d5d2c4ac6c724cd63b69ca054713e278

SHA-1: f32d791ec9e6385a91b45942c230f52aff1626df

SHA-256: 4dc13bb83a16d4ff9865a51b3e4d24112327c526c1392e14d56f20d6f4eaf382

Vhash: 0360c75d5414641454541az1dtz2017z

Imphash: 96c44fa1eee2c4e9b9e77d7bf42d59e6

---

MD5: f1a33b2be4c6215a1c39b45e391a3e85

SHA-1: 9518e4ae0862ae871cf9fb634b50b07c66a2c379

SHA-256: 06086c1da4590dcc7f1e10a6be3431e1166286a9e7761f2de9de79d7fda9c397

Vhash: 015056651d15656168z2d05fz10e1z2fz

Imphash: fe4a2284122da348258c83ef437fbd7b

MD5: 3f4a16b29f2f0532b7ce3e7656799125

SHA-1: 61b25d11392172e587d8da3045812a66c3385451

SHA-256: 1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591

Vhash: 015056651d15656168z2d05fz10e1z2fz

Imphash: fe4a2284122da348258c83ef437fbd7b

---

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Важное дополнение

Дополнительное расследование показало, что дату предварительной атаки нужно отодвинуть на конец прошлого года (23-28 декабря 2021), когда впервые это вредоносное ПО стало попадать на компьютеры частных пользователей и администраторов в Украине и Литве. Организация в Литве была скомпрометирована даже раньше украинских, 12 ноября 2021 года. За этим последовала попытка кражи учетных данных. Предположительно, вредоносное ПО попадало на ПК тех, кто скачивал пиратский и взломанный софт, не желая покупать легальное ПО для тех же самых организаций и частных компаний. Вредоносное ПО, не имеющее названия, "дремало" 2-3 месяца до начала массовой атаки и проявилось по команде с удалённого защищенного сервера, имеющего шлюзы в Австрии, Германии и Нидерландах. Технически Россия здесь никак не замешана, вопреки домыслам и псевдофактам.

Таким образом, можно считать доказанным то, что некоторые компании, вместо профессионализма, проявили преступную халатность и в угоду антироссийским политикам поспешили сообщить об атаках HermeticWiper на Украину из России. По всей видимости, они договорились заранее и использовали антироссийскую "заготовку", разосланную по заказанным адресам компаний-исполнителей. Получив хороший "магарыч" исполнители поспешили связать российско-украинский военный конфликт с этим вредонсоным ПО, не представив никаких доказательств своей идеи фикс (англ. Idée fixe).

Здесь мы перечислим некоторые компании-исполнители, которые отметились в этой свистопляске с голословными обвинениями России в распространении этого вредоносного ПО.

Так, среди них:

ESET, который уже много лет "ловит за руку" хакеров из России, упрямо не замечая хакеров из других стран.

Symantec Threat Hunter Team. Компания Symantec в ноябре 2019 г. самопродалась в Broadcom Inc., и теперь так называемая "команда охотников за угрозами" ведет себя более развязно по отношению к России. Их статья о HermeticWiper >>

SentinelOne, которые специализируются на ослеживании "глобальной", по их мнению, активности российских хакеров, спонсируемых государством. Их статья о HermeticWiper >>

Avast, который много лет всеми правдами влезал в системы пользователей, навязывая свой бесплатный антивирус и кучу ненужных примочек, а после покупки ПО CCleaner стал через него даже самоустанавливаться. И вот их сообщение о HermeticWiper >>

А потом также самовольно решился уйти из России. Сообщение >>

Похоже в первый раз мне почти некого добавлять в ссылки, как на источник информацию об этом вредоносе. Лишь две ссылки на нормальные статьи добавлены ниже. Причина в том, что вышеназванные "исполнители" ESET, Symantec, SentinelOne и другие откровенно врали и способствовали распространению лжи в СМИ и "СМИ".

НЕ ВРИТЕ, даже если вы известная антивирусная или IT-компания.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage Write-up, Write-up, Topic of Support Added later: Message

Thanks: MalwareHunterTeam, GrujaRS, xiaopao Andrew Ivanov (article author) SecureList by Kaspersky, MalwarebytesLab to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.