Pandora Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.MulDrop19.60480

Avast -> Win64:RansomX-gen [Ransom]

BitDefender -> Trojan.GenericKD.48574923

ESET-NOD32 -> A Variant Of Win64/Filecoder.FC

Kaspersky -> Trojan.Win32.DelShad.iby

Malwarebytes -> Ransom.FileLocker

Microsoft -> Ransom:Win64/FileCoder!MSR

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Win32.Trojan.Delshad.Gby

TrendMicro -> Ransom.Win64.PANDORA.YECCM

---

© Генеалогия: ✂ Rook >> Pandora

Сайт "ID Ransomware" идентифицирует это как Pandora.

BitDefender -> Trojan.GenericKD.48574923

ESET-NOD32 -> A Variant Of Win64/Filecoder.FC

Kaspersky -> Trojan.Win32.DelShad.iby

Malwarebytes -> Ransom.FileLocker

Microsoft -> Ransom:Win64/FileCoder!MSR

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Win32.Trojan.Delshad.Gby

TrendMicro -> Ransom.Win64.PANDORA.YECCM

---

© Генеалогия: ✂ Rook >> Pandora

Информация для идентификации

Активность этого крипто-вымогателя была в начале марта 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .pandora

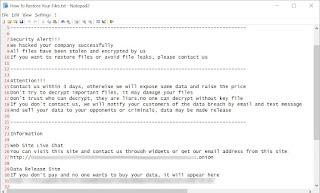

Записка с требованием выкупа называется: Restore_My_Files.txt

Записка с требованием выкупа называется: Restore_My_Files.txt

### What happened?

#### !!!Your files are encrypted!!!

*All your files are protected by strong encryption with RSA-2048.*

*There is no public decryption software.*

*We have successfully stolen your confidential document data, finances, emails, employee information, customers, research and development products...*

#### What is the price?

*The price depends on how fast you can write to us.*

*After payment, we will send you the decryption tool which will decrypt all your files.*

#### What should I do?

*There is only one way to get your files back —>>contact us, pay and get decryption software.*

*lf vou decline oavment. we will share vour data files with the world.*

*You can browse your data breach here: hxxx://vbfqeh5nugm6r2u2qvghsdxm3fotf5wbxb5ltv6vw77vus5frdpuaiid.onion

(you should download and install TOR browser first hxxps://torproject, org)

#### !!!Decryption Guaranteed!!!

*Free decryption As a guarantee, you can send us up to 3 free decrypted files before payment.*

#### !!!Contact us!!!

email:

contact@pandoraxyz.xyz

#### !!!Warning!!!

*Do not attempt to decrypt your data using third-party software, this may result in permanent data loss.*

*Decrypting your files with the help of a third party may result in a price increase (they charge us a fee), or you may fall victim to a scam.*

*Don't try to delete programs or run antivirus tools, it won't work.*

*Attempting to self-decrypt the file will result in the loss of your data.*

Перевод записки на русский язык:

### Что случилось?

#### !!!Ваши файлы зашифрованы!!!

*Все ваши файлы защищены надежным шифрованием RSA-2048.*

*Отсутствует общедоступная программа для расшифровки.*

*Мы успешно украли ваши конфиденциальные данные документов, финансы, электронные письма, информацию о сотрудниках, клиентах, продуктах исследований и разработок...*

#### Какова цена?

*Цена зависит от того, как быстро вы сможете нам написать.*

*После оплаты мы вышлем вам инструмент расшифровки, который расшифрует все ваши файлы.*

#### Что я должен делать?

*Есть только один способ вернуть ваши файлы —>> свяжитесь с нами, оплатите и получите программу для расшифровки.*

*Если вы откажетесь от участия. мы поделимся четырьмя файлами данных со всем миром.*

*Вы можете просмотреть сведения об утечке данных здесь: hxxx://vbfqeh5nugm6r2u2qvghsdxm3fotf5wbxb5ltv6vw77vus5frdpuaiid.onion

(сначала необходимо скачать и установить браузер TOR hxxps://torproject, org)

#### !!!Расшифровка гарантирована!!!

*Бесплатная расшифровка В качестве гарантии вы можете отправить нам до 3 бесплатных расшифрованных файлов перед оплатой.*

#### !!!Связаться с нами!!!

Эл. адрес:

contact@pandoraxyz.xyz

#### !!!Предупреждение!!!

*Не пытайтесь расшифровать свои данные с помощью стороннего программного обеспечения, это может привести к безвозвратной потере данных.*

*Расшифровка ваших файлов с помощью третьей стороны может привести к увеличению цены (они берут с нас комиссию), или вы можете стать жертвой мошенничества.*

*Не пытайтесь удалять программы или запускать антивирусные инструменты, это не сработает.*

*Попытка самостоятельно расшифровать файл приведет к потере ваших данных.*

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ UAC не обходит, требуется разрешение на запуск вредоносного файла.

➤ Удаляет теневые копии файлов.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Restore_My_Files.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: contact@pandoraxyz.xyz

BTC: -

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Restore_My_Files.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: contact@pandoraxyz.xyz

BTC: -

Tor-URL: hxxx://vbfqeh5nugm6r2u2qvghsdxm3fotf5wbxb5ltv6vw77vus5frdpuaiid.onion

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 0c4a84b66832a08dccc42b478d9d5e1b

SHA-1: 160320b920a5ef22ac17b48146152ffbef60461f

SHA-256: 5b56c5d86347e164c6e571c86dbf5b1535eae6b979fede6ed66b01e79ea33b7b

Vhash: 02503e0f7d1019z4hz1lz

Imphash: 51a8b4c9f41b0c0ca57db63e21505b0d

MD5: 0c4a84b66832a08dccc42b478d9d5e1b

SHA-1: 160320b920a5ef22ac17b48146152ffbef60461f

SHA-256: 5b56c5d86347e164c6e571c86dbf5b1535eae6b979fede6ed66b01e79ea33b7b

Vhash: 02503e0f7d1019z4hz1lz

Imphash: 51a8b4c9f41b0c0ca57db63e21505b0d

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Rook Ransomware - ноябрь 2021

NightSky Ransomware - январь 2022

Pandora Ransomware - март 2022

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Некоторые утечки на Tor-сайте вымогателей:

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message + myMessage Write-up, Topic of Support *

Added later: Quick revs: Pandora Ransomware

Thanks: MalwareHunterTeam, DarkTracer, Marius 'f0wL' Genheimer Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.