CryptoJoker 2022 Ransomware

CryptoJoker-CAD Ransomware

(шифровальщик-не-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритмов AES+RSA, а затем вместо того, чтобы требовать выкуп за расшифровку файлов, он оставляет записку, в которой рассказывает историю саудовского певца и композитора Талал Мадда. Оригинальное название: CryptoJoker. На файле написано: CAD.exe.

---

➤ Для получения программы для расшифровки файлов пишите в тему поддержки - Demonslay335 может помочь.

---

Обнаружения:

DrWeb -> Trojan.Encoder.35078

BitDefender -> Trojan.Ransom.CryptoJoker.A

ESET-NOD32 -> A Variant Of MSIL/Filecoder.CryptoJoker.D

Kaspersky -> UDS:DangerousObject.Multi.Generic

Malwarebytes -> Trojan.MalPack

Microsoft -> Trojan:Win32/AgentTesla!ml

Rising -> Ransom.CryptoJoker!1.D0E2 (CLASSIC)

Tencent -> Win32.Trojan.Generic.Dygq

TrendMicro -> TROJ_GEN.R002C0RCB22

---

© Генеалогия: более ранние варианты > CryptoJoker 2020 > CryptoJoker 2021 > CryptoJoker 2022

Сайт "ID Ransomware" идентифицирует это как CryptoJoker.

---

Обнаружения:

DrWeb -> Trojan.Encoder.35078

BitDefender -> Trojan.Ransom.CryptoJoker.A

ESET-NOD32 -> A Variant Of MSIL/Filecoder.CryptoJoker.D

Kaspersky -> UDS:DangerousObject.Multi.Generic

Malwarebytes -> Trojan.MalPack

Microsoft -> Trojan:Win32/AgentTesla!ml

Rising -> Ransom.CryptoJoker!1.D0E2 (CLASSIC)

Tencent -> Win32.Trojan.Generic.Dygq

TrendMicro -> TROJ_GEN.R002C0RCB22

---

© Генеалогия: более ранние варианты > CryptoJoker 2020 > CryptoJoker 2021 > CryptoJoker 2022

Информация для идентификации

Активность этого крипто-вымогателя была в первой половине марта 2022 г. Ориентирован на арабоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .fucked

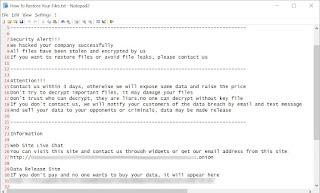

Записка без требований выкупа называется: CAD Recovery Information.txt

Да, в ней нет требований выкупа и контактов для связи.

Но оно используется, как и в предыдущих вариантах, в составе двух типов:

.partially.fucked

.fully.fucked

Записка без требований выкупа называется: CAD Recovery Information.txt

Да, в ней нет требований выкупа и контактов для связи.

Текст при открытии выглядит не читаемым, вероятно, потому что он предназначен для пользователей, на компьютере которых языком по умолчанию установлен арабский.

Путем некоторых манипуляций (Big thanks to MalwareHunterTeam) получаем арабский текст, в котором вместо требований выкупа рассказывается о моментах жизни Талал Мадда (Talal Maddah), саудовском музыканте и композиторе.

Переводчик Google в помощь, разумеется.

Содержание части текста на арабском:

ےطلال مداح (5 اغسطس 1940 11 اغسطس 2000) هو مغن وملحن سعودي

ألقاب

ع.ُرف طلال مداح بألقاب عديدة منها الحنجرة الذهبية و قيثارة الشرق و صوت الأرض و فارس الأغنية السعودية و فيلسوف النغم الأصيل و زرياب (أطلقه عليه موسيقار الأجيال محمد عبد الوهاب) و أستاذ الجميع (أطلقه عليه الفنان محمد عبده) له تأثير هائل على الثقافة العربية في القرن 20 وهو رائد الحداثة بالأغنية السعودية

***

Перевод части текста на русский язык:

Талал Мадда (5 августа 1940 — 11 августа 2000) — саудовский певец и композитор.

Прозвища.

Талал Мадда известен под многими титулами, в том числе «Золотое горло», «Восточная гитара», «Голос Земли», «Рыцарь саудовской песни», «Философ аутентичных мелодий», «Зирьяб« (так называл музыкант многих поколений Мохамед Абдель Вахаб) и Профессор всех (художник Мохамед Абдо), оказавший огромное влияние на арабскую культуру 20 века, пионер современности в саудовской песне.

Краткое содержание его жизни.

Его настоящее имя было Талал бин Абдул Шейх бин Ахмед бин Джаафар Аль-Джабри. Художник Талал Мадда родился в Мекке 5 августа 1940 года.

***

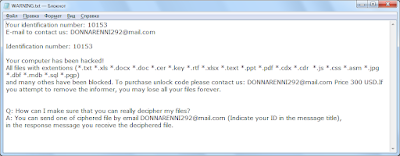

Согласно найденным в коде строкам, должен быть еще экран блокировки, в котором есть сообщение, email-адрес и адрес BTC-кошелька, но это информационное сообщение не отобразилось. Кроме того имеются различные ссылки, но вставлять их сюда рискованно.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

CAD Recovery Information.txt - название файла, заменяющего записку;

CAD.exe - название вредоносного файла;

CADdecryptor.exe - название файла дешифровщика;

w.jpg - файл изображения, заменяющий обои;

encKey.fucked - специальный файл;

cad.fucked - специальный файл.

D:\ksm\fucking work\TMACv6.0\CryptoJoker-master - Copy\CryptoJoker\obj\Debug\CAD.pdb

C:\Users\MBA\Desktop\fucking work\TMACv6.0\CryptoJoker-master - Copy\CryptoJokerDecryptor\obj\Debug\CADdecryptor.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: cadransomware@gmail.com

BTC: 19iaqy7bkvcTFCoqkUHm7WdYRV4sPNRrqV

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 1c249309871bae43fe787df7976df355

SHA-1: 12da8b967fd7a4a64f3836372430c5862ee24528

SHA-256: 8a1d46b80f61c17f62139c1b46be9208e09055e821d8bed59532089fa5b21b48

Vhash: 225036755514c0171a5d3b60d4

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

CryptoJoker 2016 Ransomware - январь 2016

Executioner Ransomware - начало июня 2017

CryptoJoker 2017 Ransomware - середина июня 2017

ExecutionerPlus Ransomware - декабрь 2017

CryptoNar (CryptoJoker 2018) Ransomware - август 2018

CryptoJoker 2019 Ransomware - сентябрь 2019

CryptoJoker 2020 Ransomware - ноябрь 2020

CryptoJoker 2021 Ransomware - октябрь 2021

CryptoJoker 2022 Ransomware - март 2022

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: Petrovic, MalwareHunterTeam Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.