7-language Ransomware

7-language Locker Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ZZZ Locker > BlockZ, 7-language Locker

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ZZZ Locker > BlockZ, 7-language Locker

Активность этого крипто-вымогателя была в начале июня 2022 г. Ориентирован на англоязычных, русскоязычных, португалоязычных, немецкоязычных, испаноязычных, франкоязычных, турецкоязычных пользователей, может распространяться по всему миру.

К зашифрованным/заблокированным файлам добавляется не расширение, а приставка Lock_1.file. Далее по номерам.

Папка с файлами получает название Lock_folder_1. Далее тоже по номерам.

Записки с требованием выкупа называются Readme.txt, но к ним ещё добавляется порядковый номер, например:

Readme1.txt

Readme2.txt

***

Readme16.txt

Содержание записки о выкупе (только текст на английском и русском):

==================================================

=OPS... YOUR FILES HAVE BEEN LOCKED=

==================================================

=LANGUAGE OF INSTRUCTIONS=

==================================================

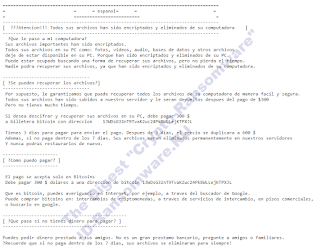

= ENGLISH = РУССКИЙ = PORTUGUES = DEUTSCH = ESPANOL = FRANCAIS = TURKCE ==

==================================================

==================================================

=== English ===

----------------------------------------------------------------------------------

[ Attention!!! All your files have been encrypted and removed from your computer ]

----------------------------------------------------------------------------------

What happened to my computer?

Your important files have been encrypted.

All your files on your PC such as: photos, videos, audio, databases and other files

become unavailable on your PC. Because they have been encrypted and removed from your PC.

You may be busy looking for a way to recover your files, but don't waste your time.

No one will be able to recover your files, as they have been encrypted and deleted from your Computer.

---------------------------------

[ Can files be recovered? ]

---------------------------------

Of course, we guarantee that you can easily and safely recover all files on your computer.

All your files have been uploaded to our server and will be returned to you after payment of $300

But you don't have much time.

If you want to decrypt and get your files back to your PC, you need to pay 300$

to bitcoin wallet with address 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

You have 3 days to pay to send the payment. After 3 days, the price will be doubled to 600$

In addition, if you do not pay within 7 days. Your files will be permanently deleted on our servers

And you will never be able to restore them again.

---------------------

[ How can I pay? ]

---------------------

Payment is accepted only in Bitcoins

You need to pay 300$ dollars to a bitcoin address 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

What is bitcoin, you can find out on the Internet, for example, through the Google search engine.

You can buy bitcoin on: cryptocurrency exchanges, through exchange services, on trading floors,

or find it on google.

-----------------------------------------------

[ What if you don't have money to pay? ]

-----------------------------------------------

You can borrow money from friends. Not a big bank loan, ask friends or relatives.

Remember that if you do not pay within 7 days, your files will be deleted forever!!!

==================================================

===========================

=== РУССКИЙ ===

===========================

----------------------------------------------------------------------------------

[ Внимание!!! Все ваши файлы были зашифрованы и удалены с Вашего компьютера ]

----------------------------------------------------------------------------------

Что случилось с моим компьютером?

Ваши важные файлы были зашифрованы.

Все Ваши файлы на вашем ПК такие как : фотографии, видео, аудио, базы данных и остальные файлы

стали не доступными на Вашем ПК. Поскольку они были зашифрованы и удалены с вашего ПК.

Возможно Вы будите заняты поиском способа восстановления Ваших файлов, но не тратьте свое время.

Никто Вам не сможет восстановить Ваши файлы, так как они были зашифрованы и удалены с Вашего Компьютера.

---------------------------------

[ Можно ли восстановить файлы ? ]

---------------------------------

Конечно, мы гарантируем что Вы сможете легко и безопасно восстановить все файлы на Вашем компьютере.

Все Ваши файлы были загружены на Наш сервер и будут возвращены Вам после оплаты 300$

Но у вас не так много времени.

Если Вы хотите расшифровать и вернуть Ваши файлы обратно на Ваш ПК, Вам нужно заплатить 300$

на Биткоин кошелек с адресом 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

На оплату у Вас есть 3 дня, что бы отправить платеж. После 3 дней, цена будет удвоена до 600$

Кроме того, если Вы не оплатите в течении 7 дней. Ваши файлы будут удален на наших серверах навсегда

И вы больше никогда не сможете их восстановить.

---------------------

[ Как мне оплатить? ]

---------------------

Оплата принимается только в Биткоинах

Вам нужно оплатить 300$ долларов на биткоин адрес 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

Что такое биткоин, Вы можете узнать в интернете, например через поисковик гугл.

Купить биткоин вы можете на : биржах криптовалют, через обменные сервисы, на торговых площадках,

или найти в посковике гугл.

-----------------------------------------------

[ Что делать если у вас нет денег на оплату? ]

-----------------------------------------------

Вы можете взять денег в долг у друзей. Не большой кредит в банке, попросить у знакомых или родственников.

Помните, что если Вы не оплатите в течении 7 дней, ваши файлы будут удалены навсегда!!!

==================================================

***

Перевод записки на русский язык:

уже сделан вымогателями

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Readme<N>.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Внимание! Предполагаю, что файлы можно разблокировать и вернуть. Специалистам антивирусных компаний, которые много лет занимаются расшифровкой файлов, не составит труда восстановить файлы после этого и предыдущих вариантов шифровальщика.

Thanks: Andrew Ivanov (article author) *** *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.