Agenda Ransomware

Qilin Ransomware

(шифровальщик-вымогатель, RaaS) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Siggen18.15452

BitDefender -> Trojan.GenericKD.39831782

ESET-NOD32 -> A Variant Of WinGo/TrojanDropper.Agent.AK

Kaspersky -> Trojan.Win32.DelShad.inp

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win64/AgendaGoLauncher.A!dha

Rising -> Dropper.Agent!8.2F (CLOUD)

Tencent -> Win32.Trojan.Delshad.Wptq

TrendMicro -> TROJ_GEN.R03BC0WFS22

---

© Генеалогия: Go-вымогатели >> Agenda

Активность этого крипто-вымогателя была в начале июня 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Представители вымогателей сообщают на форумах Даркнета, что не работают по странам СНГ.

К зашифрованным файлам добавляется расширение: .<random{10}>

Пример: OnHnnBvUej

Пример: OnHnnBvUej

Записка с требованием выкупа называется: <random{10}>-RECOVER-README.txt

Фактически: <victim_id>-RECOVER-README.txt

Пример: OnHnnBvUej-RECOVER-README.txt

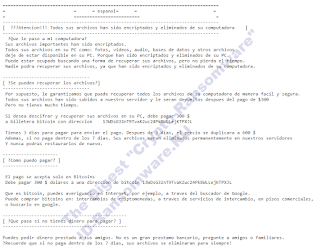

Содержание записки о выкупе:

-- Agenda

Your network/system was encrypted.

Encrypted files have new extension.

-- Compromising and sensitive data

We have downloaded compromising and sensitive data from you system/network

If you refuse to communicate with us and we do not come to an agreementyour data will be published.

Data includes:

- Employees personal dataCVsDLSSN.

- Complete network map including credentials for local and remote services.

- Financial information including clients databillsbudgetsannual reportsbank statements.

- Complete datagrams/schemas/drawings for manufacturing in solidworks format

- And more...

-- Warning

1) If you modify files - our decrypt software won't able to recover data

2) If you use third party software - you can damage/modify files (see item 1)

3) You need cipher key / our decrypt software to restore you files.

4) The police or authorities will not be able to help you get the cipher key. We encourage you to consider your decisions.

-- Recovery

1) Download tor browser: https://www.torproject.org/download/

2) Go to domain

3) Enter credentials

-- Credentials

Extension: OnHnnBvUej

Domain: ***

login: bd61eb78-64a3-4ee0-9a8e-543b8bc*****

password: 14158620-fb98-4889-****-*

Перевод записки на русский язык:

-- Повестка дня

Ваша сеть/система зашифрована.

Зашифрованные файлы имеют новое расширение.

-- Компрометирующие и конфиденциальные данные

Мы загрузили компрометирующие и конфиденциальные данные из вашей системы/сети.

Если вы откажетесь общаться с нами и мы не договоримся, ваши данные будут опубликованы.

Данные включают:

- Персональные данные сотрудниковCVsDLSSN.

- Полная карта сети, включая учетные данные для локальных и удаленных служб.

- Финансовая информация, включая данные клиентов, счета, бюджет, годовые отчеты, банковские выписки.

- Полные дейтаграммы/схемы/чертежи для производства в формате SolidWorks

- И более...

-- Предупреждение

1) Если вы измените файлы - наша программа для расшифровки не сможет восстановить данные

2) Если вы используете стороннее ПО - вы можете повредить/изменить файлы (см. п.1)

3) Вам нужен ключ шифрования / нашу программу для расшифровки, чтобы восстановить ваши файлы.

4) Полиция или власти не смогут помочь вам получить ключ шифра. Мы призываем вас обдумать свои решения.

-- Восстановление

1) Скачайте tor браузер: https://www.torproject.org/download/

2) Перейдите на домен

3) Введите учетные данные

-- Реквизиты для входа

Расширение: OnHnnBvUej

Домен: ***✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Agenda Ransomware может теневые копии файлов, очищать системные журналы, перезагружать систему в безопасном режиме (Safe Mode), пытается остановить многие процессы и службы, специфичные для сервера, имеет несколько режимов работы. Образцы программы-вымогателя настраиваются для каждой жертвы и включают уникальные идентификаторы компаний и сведения об учетной записи. Используется метод уклонения от обнаружения во время шифрования: изменяет пароль пользователя по умолчанию и разрешает автоматический вход в систему с новыми учетными данными.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

OnHnnBvUej-RECOVER-README.txt - название файла с требованием выкупа;

enc.exe, enc64.exe - названия вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 64ca549e78ad1bd3a4bd2834b0f81080

SHA-1: 493ff413528f752c5fce3ceabd89d2ab37397b86

SHA-256: 93c16c11ffca4ede29338eac53ca9f7c4fbcf68b8ea85ea5ae91a9e00dc77f01

Vhash: 086066655d5d15541az28!z

Imphash: c7269d59926fa4252270f407e4dab043

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 29 июня 2022:

Сообщение >>

Результаты анализа: VT + IA + TG

Результаты анализа: VT + IA + TG

MD5: a7ab0969bf6641cd0c7228ae95f6d217

SHA-1: 002971b6d178698bf7930b5b89c201750d80a07e

SHA-256: 117fc30c25b1f28cd923b530ab9f91a0a818925b0b89b8bc9a7f820a9e630464

Vhash: 086066655d6d15541az28!z

Imphash: c7269d59926fa4252270f407e4dab043

Новость сентября 2022:

Шифровальшик получил новое название — Qilin.

Сообщение от 13 февраля 2023:

Скриншот с форума Даркнета.

Сообщение группы Qilin о шифровании сети жертвы.

Октябрь 2023:

Скриншот с сайта вымогателей в сети Tor. Новая версия Qilin Ransomware на основе Rust.

Новость от 28 октября 2025:

Новая версия запускает шифровальщик Linux в Windows с использованием подсистемы Windows для Linux (WSL) для обхода обнаружения традиционными средствами безопасности.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Поздние статьи об этом:Article by TrendMicro - 25 августа 2022

Article by Group-IB - 15 мая 2023

Thanks: Petrovic Andrew Ivanov (article author) Lawrence Abrams to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.