Alice Ransomware

Alice Ransomware Builder

(шифровальщик-вымогатель, RaaS) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется >> Alice Ransomware Builder

Первые посты с сообщениями о продажу услуги по использованию этого крипто-вымогателя были опубликованы на форумах кибер-андеграунда 23 октября 2022 г. Ориентирован на русскоязычных и англоязычных покупателей услуги RaaS, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .alice

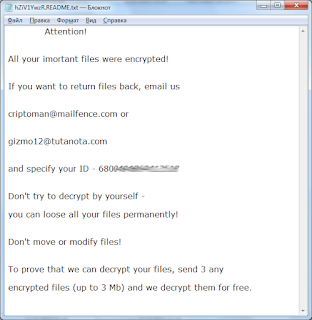

Записка с требованием выкупа называется: How to Restore Your Files.txt

Записка с требованием выкупа называется: How to Restore Your Files.txt

Содержание записки о выкупе настраивается покупателем по своему усмотрению.

Часть текста, размещаемого оператором (продавцом услуги RaaS) на форумах кибер-андеграунда:

Приветствуем тебя в нашем проекте "Alice in The Land of Malware" в нашем проекте главное честность, если ты:

1. Не хочешь переплачивать за пасты и получать ответы по несколько дней, так и не решив вопрос/проблему!

2. Хочешь найти софт который отвечал бы твоим параметрам, который будет служить долго и работать только на тебя!

3. Хочешь найти честный проект, который не будет тебе обещать миллионы приобретая софт. Поддержку по любым вопросам связанным с проектом, а также рассказать по желанию о себе).

Слушай друже ты попал куда нужно, тебе тогда стоит обратить внимание на наш проект и работая с нами ты не пожалеешь о потраченных деньгах и своем времени, поэтому мы готовы вести обратную связь с каждым.

Ransomware - Тип зловредного программного обеспечения, предназначен для вымогательства, блокирует доступ к компьютерной системе или предотвращает считывание записанных в нём данных, а затем требует от жертвы выкуп для восстановления исходного состояния.

Выхлоп с этого очень-очень хороший, также мы предоставляем литературу и поддержку

Скриншоты с одного из форумов:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

How to Restore Your Files.txt - название файла с требованием выкупа;

AliceRansomwareBuilder.exe - файл крипто-строителя;

Encryptor.exe - файл шифровальщика;

Decryptor.exe - получаемый дешифровщик.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Форумы, на которых продается (продавался) Alice Ransomware Builder:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Форумы, на которых продается (продавался) Alice Ransomware Builder:

hxxxs://bdfclub.com/threads/alice-in-the-land-of-malware-ransomware-shifrovalschik.152074/

hxxxs://darknet.ug/threads/alice-in-the-land-of-malware-ransomware-shifrovalschik.3845/post-15878

Сетевые подключения и связи:

Email оператора-распространителя: Alice_Malware@thesecure.biz

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support ***

Thanks: Cyble, Bleeping Computer Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.