CryWiper Ransomware

BrowserUpdate Ransomware

(фейк-шифровальщик, вымогатель, стиратель, деструктор)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky -> Trojan-Ransom.Win64.CryWiper.a

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ✂ Xorist + другие >> CryWiper

Активность этого крипто-вымогателя была в конце ноября - начале декабря 2022 г. Атаки ориентированы на российские мэрии и суды. Вероятно распространяется из Украины политически мотивированными хакерами и преступниками.

К фейк-зашифрованным (фактически испорченным) файлам добавляется расширение: .CRY

Для уничтожения пользовательских файлов CryWiper генерирует последовательность данных при помощи известного генератора псевдослучайных чисел "Вихрь Мерсенна" и записывает эти данные вместо оригинального содержимого файла.

То есть сами файлы не шифруются, а стираются. Расширение добавляется для того, чтобы излишне доверчивые и наивные пострадавшие заплатили выкуп, но не получили назад свои файлы. Уплата выкупа бесполезна!

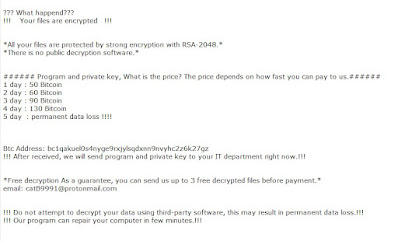

Записка с требованием выкупа называется: README.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

Для справки:

Email-адрес fast_decrypt_and_protect@tutanota.com известен их предыдущих вымогательских кампаниях 2017-2018 года по распространению Xorist Ransomware и замечен в некоторых других малоизвестных проектах. Строка ERROR-ID-63100778 также похожа на те, что использовались в Xorist Ransomware.

Записка с требованием выкупа называется: README.txt

All your important files were encrypted on this computer.

You can verify this by click on see files an try open them.

Encrtyption was produced using unique KEY generated for this computer.

To decrypted files, you need to otbtain private key.

The single copy of the private key, with will allow you to decrypt the files, is locate on a secret server on the internet;

The server will destroy the key within 24 hours after encryption completed.

Payment have to be made in maxim 24 hours

To retrieve the private key, you need to pay 0.5 BITCOINS

Bitcoins have to be sent to this address: bclqdr90p815jwen4ymewl7276z45rpzfhm70x0rfd

After you've sent the payment send us an email to : fast_decrypt_and_protect@tutanota.com with subject : ERROR-ID-63100778(0.5BITC0INS)

If you are not familiar with bitcoin you can buy it from here :

SITE : www.localbitcoin.com

After we confirm the payment , we send the private key so you can decrypt your system.

Перевод записки на русский язык:

Все ваши важные файлы были зашифрованы на этом компьютере.

Вы можете убедиться, нажав просмотр файлов и попытаться их открыть.

Шифрование выполнено с уникальным КЛЮЧОМ, сгенерированным для этого компьютера.

Для расшифровки файлов вам надо получить закрытый ключ.

Единственная копия закрытого ключа, которая позволит расшифровать файлы, есть на секретном сервере в Интернете;

Сервер уничтожит ключ в течение 24 часов после завершения шифрования.

Оплата должна быть произведена в течение максимум 24 часов

Чтобы получить закрытый ключ, вам надо заплатить 0,5 BITCOINS

Биткоины должны быть отправлены на этот адрес: bclqdr90p815jwen4ymewl7276z45rpzfhm70x0rfd

После отправки платежа отправьте нам электронное письмо по адресу: fast_decrypt_and_protect@tutanota.com с темой: ERROR-ID-63100778(0.5BITC0INS)

Если вы не знакомы с биткоинами, вы можете купить их здесь:

САЙТ: www.localbitcoin.com

После подтверждения платежа мы отправляем закрытый ключ, чтобы вы могли расшифровать свою систему.

Для справки:

Email-адрес fast_decrypt_and_protect@tutanota.com известен их предыдущих вымогательских кампаниях 2017-2018 года по распространению Xorist Ransomware и замечен в некоторых других малоизвестных проектах. Строка ERROR-ID-63100778 также похожа на те, что использовались в Xorist Ransomware.

Можно сравнить текст с одной из предыдущих записок, см. скриншот ниже.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Вредоносные функции:

- с помощью планировщика заданий создает задачу запуска вайпера каждые 5 минут;

- передает имя компьютера в командный центр и ждет команду на начало новой атаки;

- останавливает процессы серверов баз данных MySQL, MS SQL, MS Exchange, MS Active Directory;

- удаляет теневые копии файлов, но только на диске "C:";

- запрещает подключение к системе по протоколу RDP.

Это базы данных, архивы и документы MS Office, OpenOffice, PDF, текстовые файлы, фотографии и пр.

Пропускаемые типы файлов:

.exe, .dll, .lnk, .sys, .msi, .CRY

Пропускаемые директории:

C:\Windows, Boot, tmp, winnt, temp, thumb, System Volume Information, Trend Micro

Файлы, связанные с этим Ransomware:

README.txt - название файла с требованием выкупа;

browserupdate.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Windows\System32\browserupdate.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: fast_decrypt_and_protect@tutanota.com

BTC: bclqdr90p815jwen4ymewl7276z45rpzfhm70x0rfd

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: fast_decrypt_and_protect@tutanota.com

BTC: bclqdr90p815jwen4ymewl7276z45rpzfhm70x0rfd

Сервер URL: hxxx://82.221.141.8/IYJHNkmy3XNZ

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: 14808919a8c40ccada6fb056b7fd7373

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: Лаборатория Касперского Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.