Spoosh Ransomware

SophosEncrypt Ransomware

(шифровальщик-вымогатель, RaaS) (первоисточник на русском)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.37969

BitDefender -> Generic.Ransom.DCRTR.7E80656D

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOL

Kaspersky -> Trojan-Ransom.Win32.Agent.bbil

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win32/Paradise.BC!MTB

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Malware.Win32.Gencirc.10bf0b04

TrendMicro -> Ransom.Win32.SPOOSH.THGAGBC

---

Этимология названия:

Spoosh <=> Sophos — один и тот же набор букв.

Видимо, в какой-то момент разработчики-вымогатели решили сыграть на этом наборе букв и не определились с окончательным названием.

© Генеалогия: родство выясняется >>

Сайт "ID Ransomware" идентифицирует это как SophosEncrypt (c 18 июля 2023).

© Генеалогия: родство выясняется >>

Информация для идентификации

Активность этого крипто-вымогателя была в середине июля 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Окно начального запуска

К зашифрованным файлам добавляется расширение: .sophos

Фактически используется составное расширение по шаблону:

.[[random_alphanumeric{8}]].[[{email}]].sophos

Пример такого рашсирения:

Пример такого рашсирения:

.[[Bad7HTQx]].[[asd@asd.com]].sophos

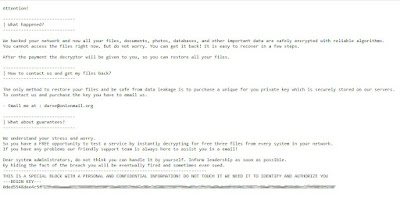

Записка с требованием выкупа называется: information.hta

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

✋ Подробнее о шифровании читайте в статья SophosLabs >>

Записка с требованием выкупа называется: information.hta

All your files have been encrypted!

All your files have been encrypted due to a security issue with your computer. If you want to restore them, write to us by email ***

If you have not received a response within 24 hours, write to us at Jabber: ***

Write this ID in the title of your message ***

You will have to pay for decryption in bitcoins. The price depends on how quickly you write to us. After payment, we will send you a tool that will decrypt all your files.

Free decryption as guarantee

We can decrypt 1 small, not important file as proof of decryption. 1 megabyte of an unarchived file. We never decrypt important files for testing, such as XLS, databases and other important files.

How to obtain Bitcoins

Write to us and we will instruct you how to buy Bitcoin

Attention! If you ask for help from third parties, know that they raise the price (they add their own price from ours). Contact us for help and we will help you buy Bitcoin, it's not difficult. Our experts will fully tell you how to buy bitcoin.

Jabber client installation instructions:

Download the jabber (Pidgin) client from hxxps://pidgin.im/download/windows/

After installation, the Pidgin client will prompt you to create a new account.

Click 'Add'

In the 'Protocol' field, select XMPP

In 'Username' - come up with any name

In the field 'domain' - enter any jabber-server, there are a lot of them, for example - exploit.im

Create a password

At the bottom, put a tick 'Create account'

Click add

If you selected 'domain' - exploit.im, then a new window should appear in which you will need to re-enter your data:

User

password

You will need to follow the link to the captcha (there you will see the characters that you need to enter in the field below)

If you don't understand our Pidgin client installation instructions, you can find many installation tutorials on youtube - hxxps://www.youtube.com/results?search_query=pidgin+jabber+install

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, this may lead to irreversible data loss.

No one else will be able to return your files except us!

Перевод записки на русский язык:

Все ваши файлы зашифрованы!

Все ваши файлы были зашифрованы из-за проблем с безопасностью вашего компьютера. Если вы хотите их восстановить, напишите нам на почту ***

Если вы не получили ответ в течение 24 часов, напишите нам в Jabber: ***

Напишите этот ID в заголовке вашего сообщения ***

За расшифровку придется заплатить в биткойнах. Цена зависит от того, как быстро вы нам напишете. После оплаты мы вышлем вам инструмент, который расшифрует все ваши файлы.

***

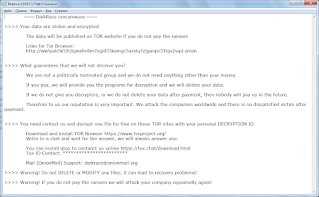

Обои Рабочего стола заменяются изображением wallapaper.jpg (да, это слово содержит ошибку).

Текст на изображении:

Sophos

ALL YOUR FILES HAVE BEEN ENCRYPTED!

To decrypt the files, you can contact the Email address indicated on the encrypted file and specify the ID specified there in the file name!

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

✋ Подробнее о шифровании читайте в статья SophosLabs >>

➤ Удаляет теневые копии файлов и очищает Корзину командами:

%System%\cmd.exe /C "vssadmin delete shadows /all /quiet"

%System%\cmd.exe /C "rd /s /q %systemdrive%\$Recycle.bin"

➤ Использует системный PowerShell для своих целей.

➤ Подключается к определенному сайту для обмена информацией, имеющему IP-адрес, используемый вредоносным фреймворком Cobalt Strike.

➤ Подключается к следующему сайту для загрузки изображения для обоев:

hxxxs://i.postimg.cc/JzpfvBFf/wallapaper.jpg

Подключается к следующему сайту для определения внешнего IP-адреса устройства:

hxxxs://myexternalip.com

➤ При запуске проверяет языковые настройки системы и завершает работу, если в системе используется русский язык.

➤ Завершает следующие процессы, которые мешают шифрованию файлов:

Agntsvc.exe

Dbeng50.exe

Dbsnmp.exe

Encsvc.exe

Excel.exe

Firefox.exe

Infopath.exe

Isqlplussvc.exe

Msaccess.exe

Mspub.exe

Mydesktopqos.exe

Mydesktopservice.exe

Notepad.exe

Ocautoupds.exe

Ocomm.exe

Ocssd.exe

Onenote.exe

Oracle.exe

Outlook.exe

Powerpnt.exe

Sqbcoreservice.exe

Sql.exe

Steam.exe

Synctime.exe

Tbirdconfig.exe

Thebat.exe

Thunderbird.exe

Ut.exe

Utweb.exe

Visio.exe

Winword.exe

Wordpad.exe

Xfssvccon.exe

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Список типов файлов, пропускаемых при шифровании:

.adv, .ani, .bat, .com, .cpl, .cur, .deskthemepack, .Devos, .diagcab, .diagcfg, .diagpkg, .dll, .drv, .faust, .hlp, .hta, .icl, .icns, .ico, .ics, .idx, .inf, .ini, .joker, .key, .ldf, .lnk, .lock, .log, .mkp, .mod, .mpa, .msc, .msp, .msstyles, .msu, .nls, .nomedia, .ocx, .prf, .ps1, .regtrans-ms, .rom, .rtp, .scr, .shs, .sophos, .spl, .sys, .theme, .themepack, .tmp, .wpx,

Список директорий с файлами, пропускаемых при шифровании:

$RECYCLE.BIN

$Recycle.Bin

$WINDOWS.~BT

$WINDOWS.~WS

$WinREAgent

$Windows.~WS

AdwCleaner

AppData

dev

Documents and Settings

Hyberfil

MSOCache

Pagefile

PerfLogs

Program Files

Program Files (x86)

ProgramData

Recovery

SYSTEM.SAV

System Volume Information

Thumbs

Thumbs.db

Windows.old

windows.old

Windows.old.000

windows.old.000

Файлы, связанные с этим Ransomware:

information.hta - название файла с требованием выкупа;

spoosh.exe, 3da3.exe, <random>.exe - названия вредоносных файлов;

wallapaper.jpg - изображение, заменяющее обои Рабочего стола, в котором используется логотип антивирусной компании Sophos.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%System Root%\Boot\cs-CZ\information.hta

Записи реестра, связанные с этим Ransomware:

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Printers\SettingsLow DI = {8 Random Alphanumeric Characters}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System EnableLinkedConnections = 1

HKEY_CURRENT_USER\Printers\SettingsLow

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://xnfz2jv5fk6dbvrsxxf3dloi6by3agwtur2fauydd3hwdk4vmm27k7ad.onion

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://xnfz2jv5fk6dbvrsxxf3dloi6by3agwtur2fauydd3hwdk4vmm27k7ad.onion

Этот сайт Tor не является местом переговоров или утечки данных, а, скорее, представляет собой партнерскую панель для работы с программами-вымогателями как услугой.

Jabber: используется, но не указан

Email: asd@asd.com

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

MD5: c4e82318d5f902c6dda61e2b00c4cac8

SHA-1: 5869cddb0f1ef9d0828618d01def805d7d6ed791

SHA-256: 3da31ee0a6c6410b3c66aad41623d05aac61a4dbb85045eb89f5810ffdc93066

Vhash: 0561676d15655c0d5d1d00d3zb2z1d2804031z603021zd013z14z157z

Imphash: bf53b2b4fc842ae9135d9ee3b4ff11f5

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Write-up, Write-up, Topic of Support ***

Thanks: MalwareHunterTeam, Michael Gillespie, S!Ri, Lawrence Abrams Andrew Ivanov (article author) TrendMicro, SophosLabs, BleepingComputer to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.