DEADbyDAWN Ransomware

50_ransom_notes Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.37710

BitDefender -> Trojan.GenericKD.68224946

ESET-NOD32 -> A Variant Of WinGo/Filecoder.DX

Kaspersky -> Trojan.Win32.DelShad.lmk

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win32/Leonem

Rising -> ***

Tencent -> Win32.Trojan.Delshad.Qgil

TrendMicro -> Ransom.Win64.DAWNEDABYD.THGAGBC

---

© Генеалогия: родство выясняется >> DEADbyDAWN

Активность этого крипто-вымогателя была в начале июля 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .<random{9}>

Пример: .OGUtdoNRE

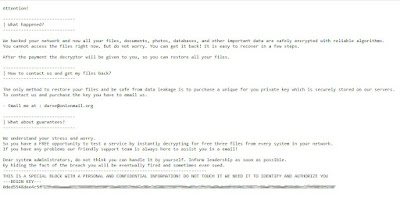

Записка с требованием выкупа называется: README0.txt - README50.txt

Пример: .OGUtdoNRE

Записка с требованием выкупа называется: README0.txt - README50.txt

Таким образом на Рабочем столе оставляется 51 записка о выкупе одинакового содержания.

Содержание lheujq pfgbcrb о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README0.txt - README50.txt - название файлов с требованием выкупа (содержание одинаковое);

CyQbfyxuPL.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://vqfgxpvvyqpbcy6kp2byth7ji63sd3y3ermsvjypw2wq7r5aoc23qgqd.onion

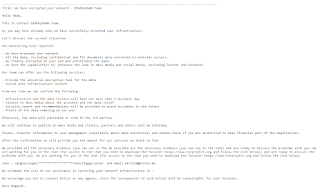

Title: We have encrypted your network - DEADbyDAWN Team

Hello Abdo,..This is Contact DEADbyDAWN Team.

As you may have already seen we have succesfully breached your infrastructure.

Let's discuss the current situation:

Our monitoring tool reported:

- We have breached your network.

- All the data, including confidential and PII documents were extracted to external servers..

- We finally encrypted at your end and exfiltrated the data..

- We have the capabilities to announce the leak in mass media and social media, including Twitter and Facebook...

Our team can offer you the following services:

- Provide the universal decryption tool for the data

- Assist with infrastructure restore

From our side we can confirm the following:

- Infrastructure and the data restore will take not more than 1 business day

- Silence in Mass Media about the accident and the data itself

- Security report and recommendations will be provided to avoid accidents in the future

- Proofs of the data removing on our end

Otherwise, the data will published or sold to the 3rd parties.

We will continue to publish on mass Media and clients, partners and others will be informed.

Please, transfer information to your management (especially about data extraction) and double-check if you are authorized to keep financial part of the negotiations.

After the confirmation we will provide you the amount for our services we think is fair

We provided all the necessary evidence (you can see in the We provided all the necessary evidence (you can see in the chat) and are ready to discuss the problems with you. We are waiting for you in the chat (for access to the chat you need to download the Toruster hxxps://www.torproject.org and follow the link below)) and are ready to discuss the problems with you. We are waiting for you in the chat (for access to the chat you need to

download the Toruster hxxps://www.torproject.org and follow the link below)

chat : hxxx://vqfgxpvvyqpbcy6kp2byth7ji63sd3y3ermsvjypw2wq7r5aoc23qgqd.onion and email deritim@proton.me

We estimate the cost of our assistance in restoring your network infrastructure in :

We encourage you not to contact Police or any agency, since the consequences of such action will be catastrophic for your business.

Best Regards.

Перевод записки на русский язык:

Привет, Абдо! Это контакт с командой DEADbyDAWN.

Как вы, возможно, заметили, мы успешно взломали вашу инфраструктуру.

Давайте обсудим текущую ситуацию:

Наш инструмент мониторинга сообщил:

- Мы взломали вашу сеть..

- Все данные, включая конфиденциальные и персональные документы, извлечены на внешние серверы.

- Наконец-то мы зашифровали с вашей стороны и украли данные..

- У нас есть возможности сообщить об утечке в СМИ и соц. сетях, включая Twitter и Facebook.

Наша команда может предложить вам следующие услуги:

- Предоставить универсальный инструмент расшифровки данных.

- Помощь в восстановлении инфраструктуры

Со своей стороны можем подтвердить следующее:

- Восстановление инфраструктуры и данных займет не более 1 рабочего дня.

- Молчание в СМИ об этом случае и самих данных.

***✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README0.txt - README50.txt - название файлов с требованием выкупа (содержание одинаковое);

CyQbfyxuPL.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://vqfgxpvvyqpbcy6kp2byth7ji63sd3y3ermsvjypw2wq7r5aoc23qgqd.onion

Email: deritim@proton.me

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: PCrisk Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.