Slide Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется >> Slide

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется >> Slide

Активность этого крипто-вымогателя была в конце сентября 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .Slide

Фактически используется составное расширение по шаблону: .[Ex2@onionmail.org].Slide

Записка с требованием выкупа не имеет постоянного названия и называется по шаблону: #<ID{16}>.txt

Например: #B618798A2F0A0DD3.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

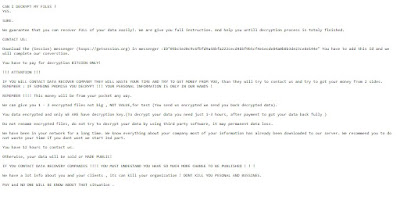

~~~ SLIDE ~~~

>>> What happened?

We encrypted and stolen all of your files.

We use AES and ECC algorithms.

Nobody can recover your files without our decryption service.

>>> How to recover?

We are not a politically motivated group and we want nothing more than money.

If you pay, we will provide you with decryption software and destroy the stolen data.

>>> What guarantees?

You can send us an unimportant file less than 1 MG, We decrypt it as guarantee.

If we do not send you the decryption software or delete stolen data, no one will pay us in future so we will keep our promise.

>>> How to contact us?

Our email address: Ex2@onionmail.org

Our Telegram ID: @Filesupp

In case of no answer within 24 hours, contact to this email: Ex2@onionmail.org

Write your personal ID in the subject of the email.

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

>>>>> Your personal ID: B618798A2F0A0DD3 <<<<<

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

>>> Warnings!

- Do not go to recovery companies, they are just middlemen who will make money off you and cheat you.

They secretly negotiate with us, buy decryption software and will sell it to you many times more expensive or they will simply scam you.

- Do not hesitate for a long time. The faster you pay, the lower the price.

- Do not delete or modify encrypted files, it will lead to problems with decryption of files.

Перевод записки на русский язык:

~~~ SLIDE ~~~

>>> Что случилось?

Мы зашифровали и украли все ваши файлы.

Мы используем алгоритмы AES и ECC.

Никто не сможет восстановить ваши файлы без нашей службы расшифровки.

>>> Как восстановиться?

Мы не политически мотивированная группа, и нам не нужно ничего, кроме денег.

Если вы заплатите, мы предоставим вам программу для расшифровки и уничтожим украденные данные.

>>> Какие гарантии?

Вы можете отправить нам неценный файл размером менее 1 МГ, мы его расшифруем в качестве гарантии.

Если мы не отправим вам программу для расшифровки или не удалим украденные данные, никто не будет платить нам в будущем, поэтому мы сдержим свое обещание.

>>> Как с нами связаться?

Наш адрес email: Ex2@onionmail.org.

Наш ID в Telegram: @Filesupp

При отсутствии ответа в течение 24 часов напишите нам на email: Ex2@onionmail.org.

В теме письма укажите свой личный ID.

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

>>>>> Ваш личный ID: B618798A2F0A0DD3 <<<<<

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

>>> Предупреждения!

- Не обращайтесь в восстановительные компании, это всего лишь посредники, которые заработают на вас деньги и обманут.

Они тайно договариваются с нами, покупают программу для дешифрования и продадут ее вам в разы дороже или просто обманут.

- Не медлите долго. Чем быстрее вы платите, тем ниже цена.

- Не удаляйте и не изменяйте зашифрованные файлы, это приведет к проблемам с расшифровкой файлов.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: Ex2@onionmail.org

Telegram ID: @Filesupp

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: Sandor Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.