LostTrust Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритмов, а затем требует выкуп, чтобы вернуть файлы. Оригинальное название: LostTrust Ransomware. На файле написано: ransomware.exe. Используется для вымогательства и кражи данных группой LostTrust Team.

---

Обнаружения:

DrWeb -> Trojan.Encoder.34939

BitDefender -> Gen:Variant.Ransom.Sfile.37

ESET-NOD32 -> A Variant Of Win32/Filecoder.SFile.A

Kaspersky -> Trojan.Win32.DelShad.mas

Malwarebytes -> Malware.AI.491590415

Microsoft -> VirTool:Win32/Injector.FU

Rising -> Trojan.Generic@AI.100 (RDML:NW/5j1***

Tencent -> Win32.Trojan.Filecoder.Htgl

TrendMicro -> Ransom.Win32.SFILE.SM

---

© Генеалогия: SFile, SFile2 >> MetaEncryptor >> LostTrust

Сайт "ID Ransomware" пока не идентифицирует LostTrust. Но с 13 июня 2024 г. IDR стал идентифицировать его предшественника - MetaEncryptor и его последователя - El Dorado.

Информация для идентификации

Начал атаковать организации в марте 2023 года, но получил широкую известность только в сентябре, когда начал использовать сайт утечки данных. Ориентирован на англоязычных пользователей, может распространяться по всему миру. На момент написания статьи на сайте утечки данных перечислено около 50 жертв из разных стран (США, Канада, Мексика, Италия, Румыния и др.), при этом данные некоторых из них уже утекли из-за неуплаты выкупа.

К зашифрованным файлам добавляется расширение: .losttrustencoded

Записка с требованием выкупа называется: !LostTrustEncoded.txt

Записка с требованием выкупа называется: !LostTrustEncoded.txt

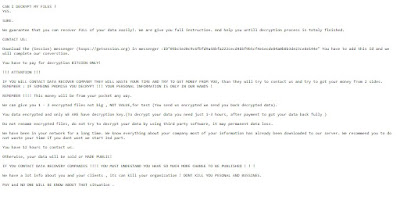

Содержание записки о выкупе:

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-

LOSTTRUST

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-

To the board of directors.

Your network has been attacked through various vulnerabilities found in your system.

We have gained full access to the entire network infrastructure.

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-

Our team has an extensive background in legal and so called white hat hacking.

However, clients usually considered the found vulnerabilities to be minor and poorly paid for our services.

So we decided to change our business model. Now you understand how important it is to allocate a good budget for IT security.

This is serious business for us and we really don't want to ruin your privacy,

reputation and a company.

We just want to get paid for our work whist finding vulnerabilities in various networks.

Your files are currently encrypted with our tailor made state of the art algorithm.

Don't try to terminate unknown processes, don't shutdown the servers, do not unplug drives, all this can lead to partial or complete data loss.

We have also managed to download a large amount of various, crucial data from your network.

A complete list of files and samples will be provided upon request.

We can decrypt a couple of files for free. The size of each file must be no more than 5 megabytes.

All your data will be successfully decrypted immediately after your payment.

You will also receive a detailed list of vulnerabilities used to gain access to your network.

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-

If you refuse to cooperate with us, it will lead to the following consequences for your company:

1. All data downloaded from your network will be published for free or even sold

2. Your system will be re-attacked continuously, now that we know all your weak spots

3. We will also attack your partners and suppliers using info obtained from your network

4. It can lead to legal actions against you for data breaches

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-

!!!!Instructions for contacting our team!!!!

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-

---> Download and install TOR browser from this site : https://torproject.org

---> For contact us via LIVE CHAT open our website : hxxx://hscr6cjzhgoybibuzn2xud7u4crehuoo4ykw3swut7m7irde74hdfzyd.onion/s/qnwbjsfd

---> If Tor is restricted in your area, use VPN

---> All your Data will be published in 3 Days if NO contact made

---> Your Decryption keys will be permanently destroyed in 3 Days if no contact made

---> Your Data will be published if you will hire third-party negotiators to contact us

�

Перевод записки на русский язык:

LOSTTRUST

Совету директоров.

Ваша сеть подверглась атаке через различные уязвимости, обнаруженные в вашей системе.

Мы получили полный доступ ко всей сетевой инфраструктуре.

Наша команда имеет богатый опыт в области легального и так называемого "белого" хакинга. Однако клиенты, как правило, считали найденные уязвимости незначительными и плохо оплачивали наши услуги.

Поэтому мы решили изменить нашу бизнес-модель. Теперь вы понимаете, насколько важно выделять хороший бюджет на обеспечение ИТ-безопасности.

Для нас это серьезный бизнес, и мы очень не хотим испортить вашу частную жизнь, репутацию и компанию, репутацию и компанию.

Мы просто хотим получать деньги за свою работу по поиску уязвимостей в различных сетях.

В настоящее время ваши файлы зашифрованы с помощью нашего современного алгоритма.

Не пытайтесь завершить неизвестные процессы, не выключайте серверы, не отключайте диски, все это может привести к частичной или полной потере данных.

Кроме того, нам удалось скачать из вашей сети большое количество разнообразных, критически важных данных.

Полный список файлов и образцов будет предоставлен по запросу.

Мы можем бесплатно расшифровать несколько файлов. Размер каждого файла не должен превышать 5 мегабайт.

Все ваши данные будут успешно расшифрованы сразу после оплаты.

Вы также получите подробный список уязвимостей, используемых для получения доступа к вашей сети.

Если Вы откажетесь от сотрудничества с нами, это приведет к следующим последствиям для Вашей компании:

1. Все данные, загружаемые из вашей сети, будут публиковаться бесплатно или даже продаваться

2. Ваша система будет постоянно подвергаться повторным атакам, поскольку мы знаем все ваши слабые места.

3. Мы также будем атаковать ваших партнеров и поставщиков, используя информацию, полученную из вашей сети.

4. Это может привести к судебным искам против вас в связи с утечкой данных

!!!!Инструкции для связи с нашей командой!!!!

---> Скачайте и установите браузер TOR с этого сайта: https://torproject.org

---> Для связи с нами через LIVE CHAT откройте наш сайт: hxxx://hscr6cjzhgoybibuzn2xud7u4crehuoo4ykw3swut7m7irde74hdfzyd.onion/s/qnwbjsfd

---> Если Tor запрещен в вашем регионе, используйте VPN

---> Все ваши данные будут опубликованы через 3 дня, если с вами не свяжутся

---> Ваши ключи дешифрования будут уничтожены в течение 3 дней, если с вами не свяжутся

---> Ваши данные будут опубликованы, если вы наймете сторонних переговорщиков для связи с нами

�

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ LostTrust Team сами о себе

➤ Очищает журналы системы, удаляет теневые копии, останаливает ряд процессов.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

!LostTrustEncoded.txt - название файла с требованием выкупа;

ransomware.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

TOR-URL: hxxx://hscr6cjzhgoybibuzn2xud7u4crehuoo4ykw3swut7m7irde74hdfzyd.onion/

Результаты анализов:

MD5: 4ae8efc6c80fe086aa27117619718fc2

SHA-1: 09170b8fd03258b0deaa7b881c46180818b88381

SHA-256: 25a906877af7aed44c21b4c947a34666c3480629a929a227b67b273245ee3708

Vhash: 035046655d156068z512z121z21z13z20a1zffz

Imphash: e8fe6c58a0a1d7d1162ad35656f7aaec

Степень распространённости: средняя.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

SFile, SFile2 Ransomware - с февраля 2020 года

MetaEncryptor Ransomware - с августа 2022 - июль 2023 года

LostTrust Ransomware - с сентября 2023 года

MetaEncryptor Ransomware запущен в августе 2022 года и к июлю 2023 года собрал 12 жертв на своем сайте утечек данных, затем новых жертв на сайт не прибавилось.

В сентябре 2023 был запущен новый сайт утечек данных банды LostTrust, который использует тот же самый шаблон и био, что был на сайте утечек при использовании злоумышлениками MetaEncryptor Ransomware.

Для сравнения:

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Write-up, Topic of Support ***

Thanks: BleepingComputer, TheCyberExpress Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.