Doglun Ransomware

Doglun Zero Ransomware

D0glun 4.0-6.0 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.41519, Trojan.Encoder.41805

BitDefender -> Trojan.GenericKD.75468564, Application.Generic.3889144

ESET-NOD32 ->Win32/Filecoder.OBT, A Variant Of Win32/Packed.NoobyProtect.G Suspicious

Kaspersky -> Trojan-Ransom.Win32.Encoder.abxc, Trojan-Ransom.Win32.Encoder.abzj

Malwarebytes -> Ransom.FileCryptor, Generic.Malware.AI.DDS

Microsoft -> Ransom:Win32/Avaddon!rfn, Ransom:MSIL/Cryptolocker!rfn

Rising -> Trojan.Kryptik@AI.94 (RDML:***)

Tencent -> Malware.Win32.Gencirc.10c10c84, Malware.Win32.Gencirc.10c0c153

TrendMicro -> Ransom.Win32.DOGLUN.A

---

© Генеалогия: родство выясняется >> Doglun > Doglun 4.0 > Doglun 6.0

Kaspersky -> Trojan-Ransom.Win32.Encoder.abxc, Trojan-Ransom.Win32.Encoder.abzj

Malwarebytes -> Ransom.FileCryptor, Generic.Malware.AI.DDS

Microsoft -> Ransom:Win32/Avaddon!rfn, Ransom:MSIL/Cryptolocker!rfn

Rising -> Trojan.Kryptik@AI.94 (RDML:***)

Tencent -> Malware.Win32.Gencirc.10c10c84, Malware.Win32.Gencirc.10c0c153

TrendMicro -> Ransom.Win32.DOGLUN.A

---

© Генеалогия: родство выясняется >> Doglun > Doglun 4.0 > Doglun 6.0

Образец этого крипто-вымогателя был обнаружен в середине — конце января 2025 г. Ориентирован на китайских пользователей, использует китайский текст, может распространяться по всему миру. Пока ничего неизвестно о распространении и о более ранних вариантах.

К зашифрованным файлам добавляется расширение с использованием оригинального расширения зашифрованного файла, но без точки, например:

.@D0glun@png

.@D0glun@jpg

.@D0glun@bmp

.@D0glun@docx

.@D0glun@xlsx

.@D0glun@exe

Таким образом шаблон можно записать так: .@D0glun@<original_extension>

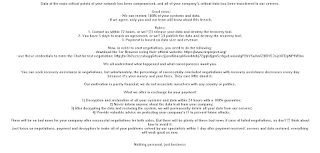

Записка с требованием выкупа написана на изображении, заменяющем обои Рабочего стола.

Содержание текста о выкупе:

Перевод текста на английский язык:

Записка с требованием выкупа также написана на экране блокировки. Текст примерно соответствует переведенному выше, потому дублировать нет смысла.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

notes.txt - название файла с требованием выкупа;

Таким образом шаблон можно записать так: .@D0glun@<original_extension>

Записка с требованием выкупа написана на изображении, заменяющем обои Рабочего стола.

Содержание текста о выкупе:

你的文件已被加密

我的电脑出了什么问题?

您的电脑部分文件被我加密保存了

文件类型有 zip|rar|png|jpg|txt|mp4 等等各种常见文档文件

----------------------------------------------------------

在未解密前,请勿尝试任何杀毒软件,否则我无法保证你的文件安全

-------------------------------------------

我该如何恢复我的重要文件?

-----------------------------

请下载Tor浏览器,在你的右边

然后访问以下地址

33333333h45xwqlf3s3eu4bkd6y6bjswva75ys7j6satex5ctf4pyfad.onion

寻求帮助

这是我的BTC收款地址

1MJJVws3HccTGd14CV3qX21G7gzcJj77UH

Перевод текста на английский язык:

Your files have been encrypted

What's wrong with my computer?

Some of your computer files have been encrypted and saved by me

File types include zip|rar|png|jpg|txt|mp4 and other common document files

----------------------------------------------------------

Before decryption, please do not try any antivirus software, otherwise I cannot guarantee the safety of your files

-------------------------------------------

How can I recover my important files?

-----------------------------

Please download Tor browser, on your right

Then visit the following address

33333333h45xwqlf3s3eu4bkd6y6bjswva75ys7j6satex5ctf4pyfad.onion

Ask for help

This is my BTC payment address

1M7JVws3HccTGd14CV3qX21G7gzcJj77UH

Записка с требованием выкупа также написана на экране блокировки. Текст примерно соответствует переведенному выше, потому дублировать нет смысла.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

notes.txt - название файла с требованием выкупа;

yyy.png - файл изображения, загружаемый онлайн;

@d0glun2@.bmp, @Main wallpaper.bmp - файлы изображений для замены обоев Рабочего стола;

@D0GLUN@.exe, D0glun.exe, file.exe, help.exe - названия вредоносных файлов;

@D0GLUN@.exe, D0glun.exe, file.exe, help.exe - названия вредоносных файлов;

1f7e3eed1b7c423c8d00cc0ae76d4eba6cd98bd7cd12c81e9468414c13dd31e0.exe - случайное название вредоносного файла;

0nion@δ¨&.exe - название вредоносного файла;

0nion@¿Î´¨&.txt - файл с информацией;

1.@d0glun@.key - файл с информацией;

2.@d0glun@.key - файл с информацией;

3.@d0glun@.key - файл с информацией;

4.@d0glun@.key - файл с информацией;

5.@d0glun@.key - файл с информацией;

6.@d0glun@.key - файл с информацией;

7.@d0glun@.key - файл с информацией;

1.@d0glun@.vbs - файл скрипта;

finances.doc, report.pdf, time 2025Äê1ÔÂ27ÈÕ10ʱ25·Ö48Ãë.txt - другие файлы с информацией;

2.txt.0nion@¿Î´¨&, 3.zip.0nion@¿Î´¨&, lnk.0nion@¿Î´¨& - другие файлы;

1.bat, Restart.bat, reg.reg - другие файлы;

zero.ico - файл иконки для диска;

@D0GLUN@.KEY.VBS - файл скрипта.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\@D0GLUN@.exe

C:\@Main wallpaper.bmp

C:\@d0glun2@.bmp

C:\Users\user\Desktop\file.exe

xxxx://www.pcbug.top/yyy.png

C:\@Main wallpaper.bmp.@d0glun@bmp

C:\Windows\1.bat

C:\Windows\reg.reg

C:\zero.ico

Записи реестра, связанные с этим Ransomware:

[HKEY_CLASSES_ROOT\zero_d0glun_jpgfile\DefaultIcon]

[HKEY_CLASSES_ROOT\regfile\DefaultIcon]

[HKEY_CLASSES_ROOT\rtffile\DefaultIcon]

[HKEY_CLASSES_ROOT\logfile\DefaultIcon]

[HKEY_CLASSES_ROOT\txtfile\DefaultIcon]

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: xxxx://33333333h45xwqlf3s3eu4bkd6y6bjswva75ys7j6satex5ctf4pyfad.onion

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: xxxx://33333333h45xwqlf3s3eu4bkd6y6bjswva75ys7j6satex5ctf4pyfad.onion

Email: -

BTC: 1M7JVws3HccTGd14CV3qX21G7gzcJj77UH

BTC: 1M7JVws3HccTGd14CV3qX21G7gzcJj77UH

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 845cb027c57783112416a2a32dc87f58

SHA-1: 44b0add34a5d97cbac2c3a4bc664027af7351ea4

SHA-256: a8df7571e871d22f13ba3eb376eddd1f73ce241d24caa878494e1805219b342a

Vhash: 02608e7d6d7d6e7d1d1570602040052008d015z303013z32z9e1za110c7z

Imphash: 3de460cda2ce2e0b4a9b391562b936c9

---

MD5: ea128897b942f50524dee89eaa28602e

SHA-1: 60b79bfdc7e8ff357a95ce0e5d18d7e69ecefedb

SHA-256: 1f7e3eed1b7c423c8d00cc0ae76d4eba6cd98bd7cd12c81e9468414c13dd31e0

Vhash: 03605f7e7d1d1570101011z11z1015z101013z13z11z101017z

Imphash: c62b27424960b7afa2f377b70e536277

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Doglun Ransomware - ???

Doglun 4.0 Ransomware - январь 2025

Doglun 6.0 Ransomware - март 2025

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Еще один вариант:

Используется шаблон расширения: .@zero_d0glun_<original extension>

Вариант от 12 марта 2025:

Доп. название: D0glun 6.0 Ransomware

C:\Users\Admin\AppData\Local\Temp\Restart.bat

C:\Users\Admin\AppData\Local\Temp\D0GLUN6.0.exe

MD5: ae7fd46e6ad1b9c11b5d3701ad4509ee

SHA-1: 37a8c7d8eb861e66dae529d45975b36afc3650dc

SHA-256: f3f196b264ce23a490f1b8c20176e01027fc735210c13c30e442b2d41a4e5b57

Vhash: 036046657d5510502040052008d7z3035z32z9e1za110c7z

Imphash: bb01e2c758bce96ca6e813a4ba1a6db4

➤ Обнаружения:

DrWeb -> ***

ESET-NOD32 -> A Variant Of Win32/Filecoder.OST

Kaspersky -> HEUR:Trojan.Win32.Ogneglazka.gen

Microsoft -> Ransom:Win32/Avaddon.P!MSR

TrendMicro -> Backdoor.Win32.COBEACON.YXFCLZ

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support Added later: Write-up, Write-up

Thanks: dnwls0719, Hyuna Lee, Watchguard, PCrisk, Petrovic Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.