Sinobi Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.42370

BitDefender -> Gen:Variant.Mikey.178866

ESET-NOD32 -> A Variant Of Win64/Filecoder.XI

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Malwarebytes -> Ransom.Lynx

Microsoft -> Trojan:Win32/Wacatac.B!ml

Rising -> Ransom.IncRansom!1.12794 (CLASSIC)

Tencent -> Win32.Trojan-Ransom.Generic.Uimw

TrendMicro -> Trojan.Win32.VSX.PE04C9f

---

© Генеалогия: Lynx >> Sinobi

Активность этого крипто-вымогателя была в конце июня 2025 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .SINOBI

Записка с требованием выкупа называется: README.txt

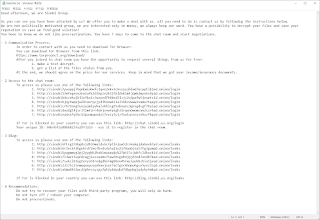

Содержание записки о выкупе:

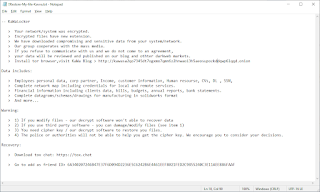

Другим информатором жертвы является изображение с тем же текстом, заменяющее обои Рабочего стола.

Записка с требованием выкупа называется: README.txt

Содержание записки о выкупе:

Good afternoon, we are Sinobi Group.

As you can see you have been attacked by us! We offer you to make a deal with us. all you need to do is contact us by following the instructions below.

We are not politically motivated group, we are interested only in money, we always keep our word. You have a possibility to decrypt your files and save your reputation in case we find good solution!

You have to know we do not like procrastination. You have 7 days to come to the chat room and start negotiations.

- 1 Communication Process:

In order to contact with us you need to download Tor Browser.

You can download Tor Browser from this link:

https://www.torproject.org/download/

After you joined to chat room you have the opportunity to request several things from us for free:

1. make a test decrypt.

2. get a list of the files stolen from you.

At the end, we should agree on the price for our services. Keep in mind that we got your income/insurance documents.

- 2 Access to the chat room:

To access us please use one of the following links:

1. hxxx://sinobi7yuoppj76qnkwiobwfc2qve2xkv2ckvzyyjblwd7ucpptl62ad.onion/login

***

If Tor is blocked in your country you can use this link: http://chat.sinobi.us.org/login

Your unique ID: 68676f1e88b682********** - use it to register in the chat room.

- 3 Blog:

To access us please use one of the following links:

1: hxxx://sinobi6ftrg27d6g4sjdt65malds6cfptlnjyw52rskakqjda6uvb7yd.onion/leaks

***

If Tor is blocked in your country you can use this link: http://blog.sinobi.us.org/leaks

- 4 Recommendations:

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Do not procrastinate.

Другим информатором жертвы является изображение с тем же текстом, заменяющее обои Рабочего стола.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Blog: hxxx://blog.sinobi.us.org/

Tor-URL:

hxxx://sinobi7yuoppj76qnkwiobwfc2qve2xkv2ckvzyyjblwd7ucpptl62ad.onion/login

hxxx://sinobi57mfegeov2naiufkidlkpze263jtbldokimfjqmk2mye6s4yqd.onion/login

hxxx://sinobibdvzohujkliofkxiz3ueyedfh6bed2lzjz2z6pafw5jeoptsid.onion/login

hxxx://sinobibjqytwqxjw24zuerqcjyd3hoow6zia7z6kzvwawivamu7nqayd.onion/login

hxxx://sinobicrh73ongfuxjajmlyyhalvkhlcgttxkxaxz3gvsgdcgf76uiqd.onion/login

hxxx://sinobidxodgt4jsr3tlmf2rr4okjvvwfp5gh3lrqxnowomcx62ssrhqd.onion/login

hxxx://sinobiea4snfqtkc43paumapo4oi7vxcy5vjzfoalunsnvzehozfhpyd.onion/login

hxxx://chat.sinobi.us.org/login

hxxx://sinobi6ftrg27d6g4sjdt65malds6cfptlnjyw52rskakqjda6uvb7yd.onion/leaks

hxxx://sinobi6rlec6f2bgn6rd72xo7hvds4a5ajiu2if4oub2sut7fg3gomqd.onion/leaks

hxxx://sinobi6ywgmmvg2gj2yygkb2hxbimaxpqkyk27wti5zjwhfcldhackid.onion/leaks

hxxx://sinobi7l3wet3uqn4cagjiessuomv75aw3bvgah4jpj43od7xndb7kad.onion/leaks

hxxx://sinobi7sukclb3ygtorysbtrodgdbnrmgbhov45rwzipubbzhiu5jvqd.onion/leaks

hxxx://sinobi23i75c3znmqqxxyuzqvhxnjsar7actgvc4nqeuhgcn5yvz3zqd.onion/leaks

hxxx://sinobia6mw6ht2wcdjphessyzpy7ph2y4dyqbd74bgobgju4ybytmkqd.onion/leaks

hxxx://blog.sinobi.us.org/leaks

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 08759d9ea2712d693891c870bbebbde3

SHA-1: 00454046c6be47839226fc55da5bc492e5d4f99c

SHA-256: d4919a7402d7ae02516589fbdfb3cc436749544052843a37b5d36ac4b7385b18

Vhash: 025066655d1555155143z10c007iz23z6fz

Imphash: 8b1b74c5acaa3433cd0a3f4678ea1fca

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Lynx Ransomware - июль 2024

Sinobi Ransomware - июнь-июль 2025

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновлений не было или не добавлены.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновлений не было или не добавлены.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: Hyuna Lee Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.