EndPoint Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.42546

BitDefender -> Generic.Ransom.Babuk.!s!.G.A7E938E3

ESET-NOD32 -> A Variant Of Win32/Filecoder.Babyk.A

Kaspersky -> UDS:Trojan.Win32.Generic

Malwarebytes -> Ransom.Babuk

Microsoft -> Ransom:Win32/Babuk.SIB!MTB

Rising -> Ransom.Babuk!1.12A2A (CLASSIC)

Tencent -> Trojan-Ransom.Win32.Babyk.16000578

TrendMicro -> Ransom_Babuk.R002C0DFR25

---

© Генеалогия: Babuk modified >> ChiChi Ransomware > EndPoint

Активность этого крипто-вымогателя была в конце июня 2025 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .endpoint

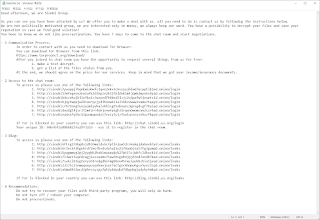

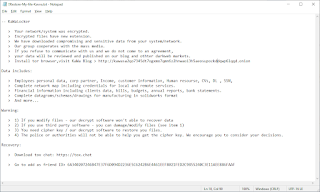

Записка с требованием выкупа называется: How To Restore Your Files.txt

Содержание записки о выкупе:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

How To Restore Your Files.txt - название файла с требованием выкупа;

svchosts.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

Записка с требованием выкупа называется: How To Restore Your Files.txt

Your data has been stolen and encrypted by EndPoint Ransomware...We will delete the stolen data and help with the recovery of encrypted files after payment has been madeContact me through the following this utox id(6615A0B77B74C26F6E5469B71326F0658783B6FF998B0DC67006C7137E8BC14D4C0784E5FE19)Do not try to change or resotre files yourself,this will break themWe provide free decryption for any 3 files up to 3MbThe final price depepnds on how fast you write to us..Good Luck...

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов с помощью команды:

vssadmin.exe delete shadows /all /quiet

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

How To Restore Your Files.txt - название файла с требованием выкупа;

svchosts.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: c00cc937e064946ee42776cfe80754d7

SHA-1: 8feefc32a39bf6867378c2b25d68dd79e73f1e52

SHA-256: dd9de77c6e17093b0b2150b3f0c66e8526369ba68fb7b9a5758ff9274d85342e

Vhash: 015076655d1d1515156078z7iz33z2fz

Imphash: 96272ca8281bc1f950eb461a23ea5021

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновлений не было или не добавлены.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: PaduckLee Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.