BaqiyatLock Ransomware

BQTLock Ransomware

(шифровальщик-вымогатель, RaaS) (первоисточник)

Translation into English

---

Обнаружения: на файл update.exe

DrWeb -> Trojan.Encoder.42593

BitDefender -> Generic.Ransom.Spora.1804A149

ESET-NOD32 -> A Variant Of Win64/Filecoder.BQTLock.A

Kaspersky -> HEUR:Trojan.Win32.Breakwin.gen

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win32/Egairtigado!rfn

Rising -> Ransom.Qilin!8.18F09 (CLOUD)

Tencent -> Malware.Win32.Gencirc.11e18438

TrendMicro -> Ransom.Win64.BQTLOCK.THAFBE

---

Обнаружения: на файл decryptor.exe

DrWeb -> Trojan.Encoder.42758

BitDefender -> Trojan.GenericKD.76866526

ESET-NOD32 -> A Variant Of Generik.KFMARSG

Malwarebytes -> RiskWare.BQTLockDecryptor

Microsoft -> Trojan:Win32/Egairtigado!rfn

Tencent -> Malware.Win32.Gencirc.11e186fd

TrendMicro -> TROJ_GEN.R06EC0DGH25

---© Генеалогия: ✂ Cactus > BaqiyatLock

Активность этого крипто-вымогателя была в середине июля 2025 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .BQTLOCK

Записка с требованием выкупа называется по шаблону: READ_ME_NOW_<numbers>.txt

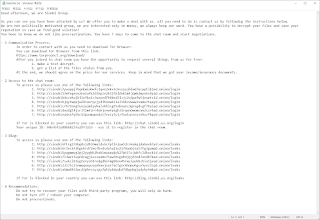

Содержание записки о выкупе:

Заменяет обои Рабочего стола своим изображением:

Записка с требованием выкупа называется по шаблону: READ_ME_NOW_<numbers>.txt

Примеры:

READ_ME_NOW_206906.txt

READ_ME_NOW_1538281.txt

Содержание записки о выкупе:

ALL YOUR FILES HAVE BEEN ENCRYPTED BY BQTLOCK!

Your entire network has been penetrated, and all data is now encrypted using military-grade AES-256 and RSA-4096 algorithms. Decryption is impossible without our unique private key.

⚠ Do NOT attempt to recover your files using third-party tools or backups. Any such action will result in the irreversible loss of your data.

To begin the recovery process, contact us exclusively via:

Telegram or Twitter: @ZeroDayX1

Official Channel: hxxxs://t.me/BQTLock

your unique ID

***

You have 48 hours to make contact. After that, the decryption price will double. After 7 days, your key will be destroyed permanently.

We are watchingl

Заменяет обои Рабочего стола своим изображением:

hxxxs://x.com/zerodayx1/status/1944647952959451352

💀 BQTlock is just warming up.

This is a small preview, the real storm comes with our RaaS launch.

Top-tier targets hit. Unknown exploits used.

The world doesn’t know what’s coming. Yet.

BQTlock is already inside… just waiting.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

READ_ME_NOW_<numbers>.txt - название файла с требованием выкупа;

update.exe - название вредоносного файла;

decryptor.exe - название файла дешифровщика.

decryptor.exe - название файла дешифровщика.

Шифрование и дешифрование работает только при наличии своих файлов в той же папке.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Telegram: @ZeroDayX1

Twitter: @ZeroDayX1

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов (update.exe):

Результаты анализов (update.exe):

MD5: 4e7434ac13001fe55474573aa5e9379d

SHA-1: 53385e0fd7fc9c88080abf5b97cd5b84b31c876e

SHA-256: 618070d597dd73c43ba5d4bde2baa93a4f6038e3279de3bafe688caa5c409a58

Vhash: 0461366d1555655c051d0085z6003f56033z4035z33z55z37z

---

Результаты анализов (decryptor.exe):

MD5: a065c2d25096957126b9739f95810a12

SHA-1: 89c591228df334c3a974ed7b96e2060258171b78

SHA-256: 862f29aa00bb4ee33729bc6699990dbdf9ef890b8364f8288b173cb1ca5d6787

Vhash: 0361366d1555655c055dbz2d5efz1lz

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновлений не было или не добавлены.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: fbgwls245, JAMESWT_WT Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.