HELP@AUSI Ransomware

SOS@AUSI Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью RSA или XOR+RSA, а затем требует выкуп, чтобы вернуть файлы. Оригинальное название: не указано. Написан на языке Delphi.

© Генеалогия по версии Dr.Web: Trojan.Encoder.102 > Trojan.Encoder.293

К зашифрованным файлам добавляются различные расширения:

.HELP@AUSI.COM_DE

.HELP@AUSI.COM_XE

.HELP@AUSI.COM_XQxxx

.HELP@AUSI.COM_XOxxx

.SOS@AUSI.COM_FGxxx

.SOS@AUSI.COM_IDxxx

.sos@ausi.com_ZQxxx

и многие другие, см. "Блок обновлений" внизу статьи.

Под xxx скрыт 1х-3х-цифровой код.

Примеры:

HELP@AUSI.COM_XO105

HELP@AUSI.COM_XQ100

SOS@AUSI.COM_ID85

Имелись также версии без дополнительного расширения.

Наиболее ранняя выявленная активность этого крипто-вымогателя пришлась на вторую половину февраля 2013 г. Вымогательская деятельность безнаказанно продолжалась на протяжении трёх лет (2013-2016), а с учетом ранних версий — даже пять лет (с апреля 2011 до конца 2016 год).

Был ориентирован на англоязычных и русскоязычных пользователей, что позволяло распространять его по всему миру.

Записки с требованием выкупа в большинстве случаев отсутствовали.

Записки с требованием выкупа в большинстве случаев отсутствовали.

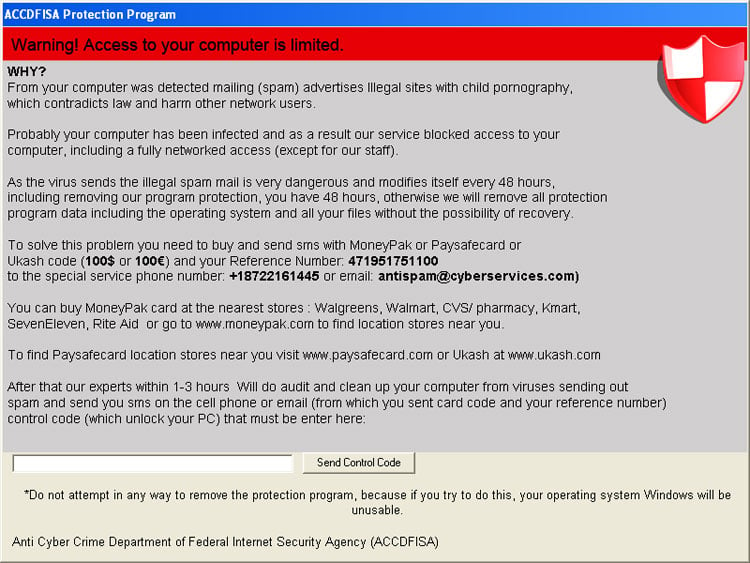

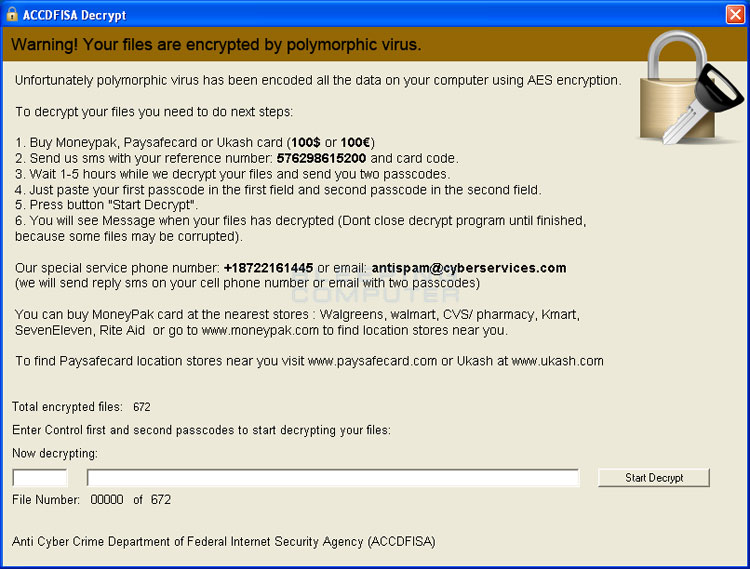

В некоторых версиях всё же были записки или экраны блокировки с текстом. См. например, Kolobo Ransomware.

Содержание записки о выкупе:

***

Перевод записки на русский язык:

***

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Шифрование файлов выполнялось в два этапа:

- сначала файл шифровался использованием алгоритма XOR блоками по примерно 0x200 байт (длина блока различная в рахных версиях);

- затем файл шифровался с использованием алгоритма RSA.

Подробнее о шифровании в описании у Dr.Web >>

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, DBF-файлы и базы данных, файлы программы 1C.Бухгалтерия, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

HELP@AUSI.COM и help@ausi.com

SOS@AUSI.COM и sos@ausi.com

COMODO@EXECS.COM

NUMBAZA@SEZNAM.CZ

REDBULL@PRIEST.COM

SAD@FIREMAN.NET

и многие другие

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Другие известные расширения:

.anna_stepanova@aol.com_

.backspace@riseup.net_xxx

.byaki_buki@aol.com_

.COMODO@EXECS.COM_hexxxx, например: .COMODO@EXECS.COM_hex361

.contact@casinomtgox.com

.evromaidan2014@aol.com_

.Heinz@oaht.com_hxxx

.iizomer@aol.com_

.kolobocheg@aol.com_ - см. статью Kolobo Ransomware

.moshiax@aol.com_

.NUMBAZA@SEZNAM.CZ_Qxxx

.numlock@2riseup.net_

.numlock@riseup.net_

.oduvansh@aol.com_

.ONE@AUSI.COM

.REDBULL@PRIEST.COM_RBxxx

.REDBULL@PRIEST.COM_RExxx

.SAD@FIREMAN.NET_AMxxx

.starpex@riseup.net_

.Support@casinomtgox.com

.Support@casinomtgox.com_lot

.two@AUSI.COM

.ZANZIBAR@umpire.com_ZAxxx

Другие известные email:

anna_stepanova@aol.com

backspace@riseup.net

byaki_buki@aol.com

contact@casinomtgox.com

evromaidan2014@aol.com

Heinz@oath.com

iizomer@aol.com

kolobocheg@aol.com - см. статью Kolobo Ransomware

moshiax@aol.com

numlock@2riseup.net

numlock@riseup.net

oduvansh@aol.com

ONE@AUSI.COM

starpex@riseup.net

Support@casinomtgox.com_lot

two@AUSI.COM

ZANZIBAR@umpire.com

© Amigo-A (Andrew Ivanov): All blog articles.

Содержание записки о выкупе:

***

Перевод записки на русский язык:

***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Шифрование файлов выполнялось в два этапа:

- сначала файл шифровался использованием алгоритма XOR блоками по примерно 0x200 байт (длина блока различная в рахных версиях);

- затем файл шифровался с использованием алгоритма RSA.

Подробнее о шифровании в описании у Dr.Web >>

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, DBF-файлы и базы данных, файлы программы 1C.Бухгалтерия, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

HELP@AUSI.COM и help@ausi.com

SOS@AUSI.COM и sos@ausi.com

COMODO@EXECS.COM

NUMBAZA@SEZNAM.CZ

REDBULL@PRIEST.COM

SAD@FIREMAN.NET

и многие другие

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Другие известные расширения:

.anna_stepanova@aol.com_

.backspace@riseup.net_xxx

.byaki_buki@aol.com_

.COMODO@EXECS.COM_hexxxx, например: .COMODO@EXECS.COM_hex361

.contact@casinomtgox.com

.evromaidan2014@aol.com_

.Heinz@oaht.com_hxxx

.iizomer@aol.com_

.kolobocheg@aol.com_ - см. статью Kolobo Ransomware

.moshiax@aol.com_

.NUMBAZA@SEZNAM.CZ_Qxxx

.numlock@2riseup.net_

.numlock@riseup.net_

.oduvansh@aol.com_

.ONE@AUSI.COM

.REDBULL@PRIEST.COM_RBxxx

.REDBULL@PRIEST.COM_RExxx

.SAD@FIREMAN.NET_AMxxx

.starpex@riseup.net_

.Support@casinomtgox.com

.Support@casinomtgox.com_lot

.two@AUSI.COM

.ZANZIBAR@umpire.com_ZAxxx

Другие известные email:

anna_stepanova@aol.com

backspace@riseup.net

byaki_buki@aol.com

contact@casinomtgox.com

evromaidan2014@aol.com

Heinz@oath.com

iizomer@aol.com

kolobocheg@aol.com - см. статью Kolobo Ransomware

moshiax@aol.com

numlock@2riseup.net

numlock@riseup.net

oduvansh@aol.com

ONE@AUSI.COM

starpex@riseup.net

Support@casinomtgox.com_lot

two@AUSI.COM

ZANZIBAR@umpire.com

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Универсального дешифровщика для всех версий нет. Но отдельные версии расшифровывались специалистами Dr.Web. Ссылка на форум поддержки со списком версий >> Или создайте индивидуальный запрос на расшифровку >>

Read to links: Write-up ID Ransomware (n/a) Topic of Support *

Thanks: Владимир Мартьянов Dr.Web * *

© Amigo-A (Andrew Ivanov): All blog articles.