EncrypTile Ransomware

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0,053773 биткоинов (сумма может различаться), чтобы вернуть файлы. Название дано вымогателями.

© Генеалогия: EncrypTile

К оригинальному расширению зашифрованных файлов добавляется окончание EncrypTile.

Таким образом файл с именем "image.jpg" после шифрования станет image.jpgEncrypTile.

Активность этого криптовымогателя пришлась на октябрь 2016 г. Ориентирован на англоязычных пользователей.

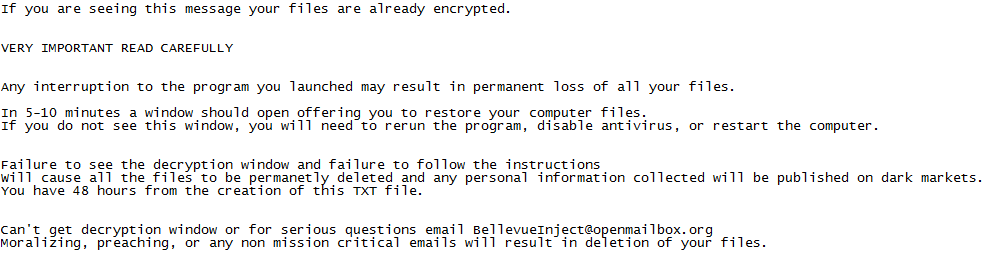

Записки с требованием выкупа называются: Decrypt_<ID>.txt, где <ID> — идентификатор компьютера жертвы. Кроме того есть еще экран блокировки с функциями проверки платежа и дешифровки, и скринлок, встающий обоями рабочего стола и html-файл. Всё с тем же текстом о выкупе.

Содержание записки о выкупе:

Your files are safely encrypted with strongest AES encryption and a private RSA key

Warning! If anti-virus deletes software then look at the screenshot and text documents. You can still get your files if you pay by the time. Any cracking attempts will result in a termination of both keys.

Your important files are encrypted with a AES and RSA key, only for this computer. To unlock all of your files as if nothing ever happened, please send 0.053773 bitcoin to the bitcoin address by 3 days or both keys will be terminated and your files will be sold. There are tutorials and links to popular bitcoin markets to help you buy bitcoin easier. There is video

proof the password downloads after payment, and that the decryption is flawless and you cant recover/restore any files without the keys. Send the exact amount of bitcoin. Wait a few minutes and hit "Check payment". After payment, the keys will download and the AES key will appear. Then go to "Decrypt" and enter the AES key. Web browsers and basic programs are

only allowed until you pay. We will decrypt 1 file. E-mail us with your ID and file.

E-mail: deposithere@e-mail.ph

ID: lQ8bF8MgLpZkcmHXPSFjjdpDfGMPVTHjSn

0.053773

10/31/2016 10:39:50 AM

If anti-virus stopped software, e-mail ID after you pay.

How to buy bitcoin https://en.bitcoin.it/wiki/Buying_Bitcoins_(the_newbie_version)

https://localbitcoins.com, https://paxful.com/buy-bitcoin

Перевод записки на русский язык:

Ваши файлы надежно зашифрованы сильным AES-шифрованием и секретным ключом RSA

Предупреждение! Если антивирус удалит программу, то смотрите на скриншот и текстовые документы. Вы все равно можете получить ваши файлы, если заплатите вовремя. Любые попытки взлома приведут к уничтожению обоих ключей.

Ваши важные файлы зашифрованы с помощью ключа AES и RSA, только для этого компьютера. Чтобы разлочить все ваши файлы, как будто ничего не произошло, пожалуйста, отправьте 0.053773 биткоина на Bitcoin-адрес за 3 дня или оба ключа будут уничтожены и ваши файлы будут проданы. Есть учебные пособия и ссылки на популярных Bitcoin-рынках, чтобы упростить вам купить биткоины. Существует видеодоказательство загрузки пароля после оплаты, а также того, что расшифровка безупречна, и вы не сможете восстановить/вернуть любые файлы без ключей. Отправьте точное количество биткоинов. Подождите несколько минут и нажмите кнопку "Check payment". После оплаты ключи будут загружены и ключ AES появится. Затем перейдите в раздел "Decrypt" и введите ключ AES. Веб-браузеры и базовые программы разрешены только пока вы платите. Мы расшифруем 1 файл. Пришлите нам свой ID и файл.

Email: deposithere@e-mail.ph

ID: lQ8bF8MgLpZkcmHXPSFjjdpDfGMPVTHjSn

0.053773

10/31/2016 10:39:50 AM

Если антивирус блокировал программу, email ID после оплаты.

Как купить биткоин хттпs://en.bitcoin.it/wiki/Buying_Bitcoins_(the_newbie_version)

хттп://localbitcoins.com, https://paxful.com/buy-bitcoin

Email вымогателей:

deposithere@e-mail.ph (Филиппины).

Распространяется с помощью email-спама и вредоносных вложений, фальшивых обновлений, перепакованных и заражённых инсталляторов.

Файлы, связанные с EncrypTile Ransomware:

%LOCALAPPDATA%\encryptile.exe

Записи реестра, связанные с EncrypTile Ransomware:

См. ниже гибридный анализ.

Сетевые подключения:

Ссылки, связанные с покупкой и передачей биткоинов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Степень распространённости: низкая.

Подробные сведения собираются.

Read to links: Tweet on Twitter ID Ransomware

Внимание! Файлы можно расшифрвоать! Скачайте дешифровщик от Avast по ссылке >>

Thanks: Karsten Hahn Michael Gillespie

© Amigo-A (Andrew Ivanov): All blog articles.