TimeTime Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритмов, а затем требует выкуп в 100€ на карту Paysafecard, чтобы вернуть файлы. Оригинальное название: TimeTime. На файле написано: TimeTime.exe и @_DECRYPTOR_@.exe.

---

Обнаружения:

DrWeb -> Trojan.MulDrop19.18473

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ESET-NOD32 -> A Variant Of MSIL/Filecoder.ANI

Kaspersky -> HEUR:Trojan.MSIL.DelShad.gen

Malwarebytes -> Ransom.TimeTime

Microsoft -> Ransom:MSIL/Filecoder.MP!MTB

Rising -> ***

Symantec -> Downloader

Tencent -> ***

TrendMicro -> Ransom_Filecoder.R002C0DLL21

---

© Генеалогия: ??? >> TimeTime

Обнаружения:

DrWeb -> Trojan.MulDrop19.18473

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ESET-NOD32 -> A Variant Of MSIL/Filecoder.ANI

Kaspersky -> HEUR:Trojan.MSIL.DelShad.gen

Malwarebytes -> Ransom.TimeTime

Microsoft -> Ransom:MSIL/Filecoder.MP!MTB

Rising -> ***

Symantec -> Downloader

Tencent -> ***

TrendMicro -> Ransom_Filecoder.R002C0DLL21

---

© Генеалогия: ??? >> TimeTime

Активность этого крипто-вымогателя была в середине декабря 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .timetime

Записка с требованием выкупа называется: @__RECOVER_YOUR_FILES__@.txt

Записка с требованием выкупа называется: @__RECOVER_YOUR_FILES__@.txt

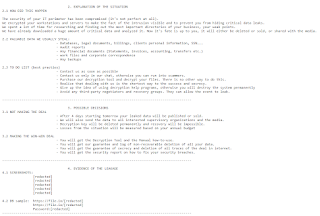

Содержание записки о выкупе:

Перевод записки на русский язык:

---------------Time Time Ransomware---------------

All of your document,pictures,videos are no longer accessible. We encrypted them !

We also stole your files,computer information,passwords,cookies.

If you don't pay us, we will leak everything on the dark web.

Please, find @_DECRYPTOR_@.exe on your desktop to pay the ransom. If you don't find it,

check your recycle bin or antivirus quarantine.

We ask for 100€ of paysafecard (https://paysafecard.com)

/!\ Warning /!\

Please, do not rename encrypted files.

Do not use third party software.

Do not try to decrypt the files yourself.

/!\ Warning /!\

You got epicly pwned.

---------------Time Time Ransomware---------------

---------------Time Time Ransomware---------------

Все ваши документы, изображения, видео теперь не доступны. Мы их зашифровали!

Мы также украли ваши файлы, информацию о компьютере, пароли, файлы cookie.

Если вы не заплатите нам, мы опубликуем все в даркнете.

Найдите на рабочем столе @_DECRYPTOR _ @.exe, чтобы заплатить выкуп. Если не найдешь, проверьте свою корзину или антивирусный карантин.

Мы просим 100 € на карту paysafecard (https://paysafecard.com)

/!\ Предупреждение /!\

Пожалуйста, не переименовывайте зашифрованные файлы.

Не используйте сторонние программы.

Не пытайтесь сами расшифровать файлы.

/!\ Предупреждение /!\

Тебя эпично хакнули.

---------------Time Time Ransomware---------------

Записка с требованием выкупа также написана на экране блокировки:

All of your files have been encrypted !

All of your documents,musics,videos have been encrypted.

To recover your data, you need to pay us 100€ of paysafecard.

Go on https://paysafecard.com and buy as many psf as you want

as long as it go to 100€.

Check if the code is valid

See encrypted files

Time Time Ransomware

Перевод записки на русский язык:

Все ваши файлы зашифрованы!

Все ваши документы, музыка, видео зашифрованы.

Чтобы восстановить свои данные, вам надо заплатить нам 100€ картой paysafecard.

Зайдите на https://paysafecard.com и купите столько psf, сколько хотите

до 100 €.

Проверьте, действителен ли код

Посмотрите зашифрованные файлы

Time Time Ransomware

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

@__RECOVER_YOUR_FILES__@.txt - название файла с требованием выкупа;

TimeTime.pdb - название файла проекта;

TimeTime.exe - название вредоносного файла;

@_DECRYPTOR_@.exe - название вредоносного файла.

C:\Users\Admin\AppData\Roaming\svchost.exe

D:\VisualStudioProjects\repos\TimeTime\TimeTime\obj\Debug\TimeTime.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 8345d2b0dc8fd2134d12856557b15181

SHA-1: a4c5ea013f8fc27d4079b5cd9f710bdbca02011f

SHA-256: 5ee8500fe1a2f22029908d4e2b32e7fb85aec03ffea714f3b5e82ebb2bc10f21

Vhash: 214036551511608916224020

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: dnwls0719 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.