Crypt130 Ransomware

Crypt130 Scareware

(фейк-шифровальщик, пугатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Renamer.121

BitDefender -> Gen:Trojan.Mardom.PN.10

ESET-NOD32 -> A Variant Of MSIL/Filecoder.ARZ

Kaspersky -> HEUR:Trojan-Ransom.MSIL.Crypren.gen

Malwarebytes -> Malware.AI.3989420076

Microsoft -> Trojan:Win32/Mardom!mclg

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Malware.Win32.Gencirc.10be5681

TrendMicro -> Ransom_Crypren.R002C0PCV23

---

© Генеалогия: родство выясняется >> Crypt130

Активность этого крипто-вымогателя была в середине-конце июня 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К фейк-зашифрованным файлам добавляется расширение: _encrypted

Примеры:

Примеры:

.docx_encrypted

.jpeg_encrypted

.jpg_encrypted

.lnk_encrypted

.pdf_encrypted

.png_encrypted

.rar_encrypted

.rtf_encrypted

.txt_encrypted

.url_encrypted

.zip_encrypted

На самом деле, файлы не шифруются.

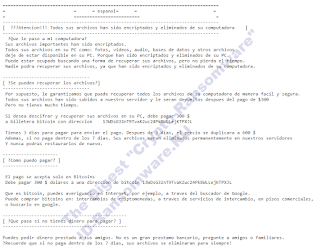

Your files have been ecrypted with ransomware 256 bits encrypt secure sssl aiorithm rot 13..:

your personil file have downloaded into my secure server buletprof. every important .borwser. cookes. games...

i can restored you file open if you payed.

i encrypted files you can not open due ssl encrypt rot 13 aes rijindael algorithm miliary file,

how to restored my files back??

and i will erase form my server jpg txt all externsion file secure shred wipe full double method.

email infommatioen cotact dfercvypt files rot 13 back nromal:

my mail inqueres: crypt130@sharklasers.com

cherk btc tamseaction: 112Wz7NRWEMJC8jZv9Q3ru6xVBJjg8TRdD

serach the btc into mail aders dectpyion software will sent on youmail perosnal.

if you can turn pc of it will come back u fuck bit he no easpcae

reemember your file encrypnt by me.....

contaoct to me th e decytpon price decrypt file price amount for btc wallet encrypt transact on

i secrypt cheap for youu other is espensive do not pay otheri!!....

contact us. fast?

negotiate price: crypt130@sharklasers.com

If yuo not deside to pay ranson faiel wl be shared deep web dark web hacker

do you knouw tor?? is dep web aces avoid censoreship by all

hacker sharcerdit card info and paswored and bankging info

quick I! paym now for files be erased secure secure removed from our server bed et prof

we ar kind with ofer wil notkeep you files forever if paeyd

Перевод записки на русский язык:

Ввиду неимоверного количества ошибок и опечаток в оригинальном тексте, перевод приблизительный.

Ваши личные файлы были загружены на мой защищенный сервер пуленепробиваемые. все важные .браузер. куки. игры...

Я могу восстановить ваш файл, если вы заплатите.

Я зашифровал файлы, которые вы не можете открыть из-за ssl шифрования rot 13 aes rijindael алгоритма военного файла,

Как восстановить мои файлы обратно?

и я сотру с моего сервера jpg txt все расширение файла безопасный shred wipe полный двойной метод.

email information contact dfercvypt files rot 13 back normal:

my mail адрес: crypt130@sharklasers.com

проверьте транзакцию btc: 112Wz7NRWEMJC8jZv9Q3ru6xVBJjg8TRdD

переведите btc на почтовый адрес, программа расшифровки будет отправлена на ваш почтовый ящик.

если вы можете повернуть пк он вернется к вам нахуй он бит он не морской пейзаж

запомните ваш файл зашифрован me.....

свяжитесь со мной расшифровка цена расшифровать файл цена сумма для btc кошелек шифровать транзакция на

я шифрую дешево для вас другие есть es pensive не платите другим!!!....

свяжитесь с нами. быстро?

договориться о цене: crypt130@sharklasers.com

Если вы не желаете платить выкуп, вы будете делиться с хакерами в глубокой паутине темной паутины.

знаете ли вы tor??? это dep web aces избежать цензуры всех

хакер sharcerdit информация карты и пароль и банковская информация

быстро я! платите сейчас за файлы будут стерты безопасно безопасно удалены с нашего сервера кровать и т.д.

мы добры с ofer не будет держать вас файлы навсегда, если заплатил

---

Как сообщил добровольный исследователь, для расшифровки достаточно ввести слово Pass и немного подождать. Это демонстрируется на анимированном изображении ниже.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся фейк-шифрованию:

.docx, .jpeg, .jpg, .lnk, .pdf, .png, .rar, .rtf, .txt, .url, .zip

Это документы MS Office, PDF, текстовые файлы, фотографии, ярлыки, веб-ссылки, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note> - внутренний текст с требованием выкупа;

Файлы, связанные с этим Ransomware:

<ransom_note> - внутренний текст с требованием выкупа;

<random>.exe - случайное название вредоносного файла;

c.exe - название вредоносного файла (использует иконку Discord).

c.exe - название вредоносного файла (использует иконку Discord).

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: crypt130@sharklasers.com

BTC: 112Wz7NRWEMJC8jZv9Q3ru6xVBJjg8TRdD

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: crypt130@sharklasers.com

BTC: 112Wz7NRWEMJC8jZv9Q3ru6xVBJjg8TRdD

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 421ed51ff27bb5c8dc7696d0c1479298

SHA-1: e865419cdd49791ab1c9e612e5840875dae37b5c

SHA-256: cd41ed86dd2b59459c6e241c5ab3d210f8bd6f12129c1ff838c7d1557797bd40

Vhash: 255036551511f07222294250

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support ***

Thanks: KdssSupport Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.