Filerec Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется.

Активность этого крипто-вымогателя была в начале августа 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .filerec

Фактически используется составное расширение по шаблону: .id[<ID>].[<email>].original_filename.filerec

Примеры имен зашифрованных файлов:

.id[dWbXBaPh].[datarc89@cyberfear.com].file5.txt.filerec

.id[yVfk7QDY].[datarc89@cyberfear.com].photo001.png.filerec

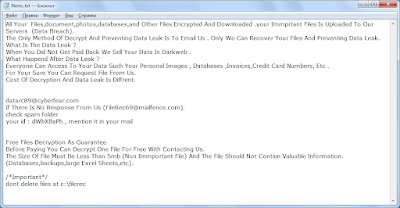

Записка с требованием выкупа называется: filerec.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

filerec.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Содержание записки о выкупе:

All Your Files,document,photos,databases,and Other Files Encrypted And Downloaded .your Immprtant Files Is Uploaded To Our Servers (Data Breach).

The Only Method Of Decrypt And Preventing Data Leak Is To Email Us . Only We Can Recover Your Files And Preventing Data Leak.

What Is The Data Leak ?

When You Did Not Get Paid Back We Sell Your Data In Darkweb .

What Happend After Data Leak ?

Everyone Can Access To Your Data Such Your Personal Images , Databases ,Invoices,Credit Card Numbers, Etc .

For Your Sure You Can Request File From Us.

Cost Of Decryption And Data Leak Is Diffrent.

datarc89@cyberfear.com

If There Is No Response From Us (FileRec69@mailfence.com).

check spam folder

your id : XXXXXXXX , mention it in your mail

Free Files Decryption As Guarantee

Before Paying You Can Decrypt One File For Free With Contacting Us.

The Size Of File Must Be Less Than 5mb (Non Immportant File) And The File Should Not Contain Valuable Information.

(Databases,backups,large Excel Sheets,etc).

/*Important*/

dont delete files at c:\filerec

Перевод записки на русский язык:

Все ваши файлы, документы, фото, базы данных и другие файлы зашифрованы и загружены. Ваши важные файлы загружаются на наши серверы (нарушение данных).

Единственный способ расшифровать и предотвратить утечку данных — написать нам на email. Только мы можем восстановить ваши файлы и предотвратить утечку данных.

Что такое утечка данных?

Когда вы не вернули деньги, мы продаем ваши данные в Darkweb.

Что произошло после утечки данных?

Каждый может получить доступ к вашим данным, таким как ваши личные изображения, базы данных, счета-фактуры, номера кредитных карт и т. д.

Вы уверены, что можете запросить у нас файл.

Стоимость расшифровки и утечки данных различна.

datarc89@cyberfear.com

Если от нас нет ответа (FileRec69@mailfence.com).

проверьте папку со спамом

ваш id: XXXXXXXX, укажите его в письме

Бесплатная расшифровка файлов в качестве гарантии

Перед оплатой вы можете бесплатно расшифровать один файл, связавшись с нами.

Размер файла должен быть менее 5 МБ (неважный файл), и файл не должен содержать ценную информацию.

(базы данных, резервные копии, большие листы Excel и т.д.).

/*Важно*/

не удалять файлы в c:\filerec

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

filerec.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\filerec

Примерное содержимое папки filerec

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: datarc89@cyberfear.com, FileRec69@mailfence.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support-1, Topic of Support-2 ***

Thanks: quietman7, Sandor Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.