VIIPlusLoader Ransomware

VIIPlusLoader Wiper-Ransomware

(фейк-шифровальщик, стиратель, деструктор) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется >> VIIPlusLoader Wiper

Активность этого крипто-вымогателя была в середине - второй половине ноября 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам никакое расширение не добавляется. Внешне файлы выглядят, как обычно, но внутри они стёрты. Уплата выкупа бесполезна!

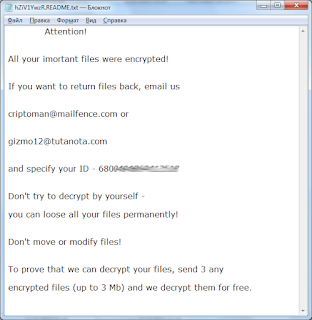

Записка с требованием выкупа не используется, вместо этого используется текстовый файл LOADER.TXT с кодом ошибки и контактом для связи по email.

Записка с требованием выкупа не используется, вместо этого используется текстовый файл LOADER.TXT с кодом ошибки и контактом для связи по email.

Содержание текстового файла:

Перевод текстового файла на русский язык:

Другим информатором является текстовое сообщение, которое написано в каждом стёртом файле.

kennä HAS ENCRYPTED YOUR FILES!

CONTACT

VIIPlusLoader@PROTONMAIL.COM

INDICATING THESE ERROR CODES:

0x24592549CE91EE62545B5C6CE61293A1E707356803F7B6DBA7A1A5EC220366B8

0x74C18D8C106C93A9B66D472291E5508F

***

Перевод текстового файла на русский язык:

kennä ЗАШИФРОВАЛА ВАШИ ФАЙЛЫ!

КОНТАКТ

VIIPlusLoader@PROTONMAIL.COM

ПОКАЗАНЫ ЭТИХ КОДОВ ОШИБОК:

***Другим информатором является текстовое сообщение, которое написано в каждом стёртом файле.

Текст в стёртых файлах: encrypted by VIIPlusLoader contact VIIPlusLoader@PROTONMAIL.COM

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Для распространения вредоносной программы вымогатели инфицировали VIIPlusLoader — загрузчик, который используется для запуска программного обеспечения, и теперь используют его названия для названия вредоносной программы и логина контактной почты для связи с пострадавшими. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Заражая загрузчик вымогатели действуют нагло. Ведь, им достаточно заразить только загрузчик обновлений или сервер обновлений, чтобы это действие имело массовый характер и заразило всех без исключения пользователей данного ПО. Даже антивирус со скромным функционалом не сможет защитить, ведь обновление программы разрешено от имени пользователя или администратора с соответствующими настройками.

Ясно, что действует не один хакер, а группа вымогателей, хакеров и политизированных отморозков, у которых сейчас развязаны руки и дан зелёный свет атакам. Они заражают абсолютно все программное обеспечение, которое пользуется популярностью. Здесь они используют "VIIPlusLoader" в email-адрес VIIPlusLoader@PROTONMAIL.COM. Это заранее спланированное преступление, а не разовое действие.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

LOADER.TXT - название оставляемого текстового файла с сообщением об ошибке и контактом;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: viiplusloader@protonmail.com

BTC: -

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

LOADER.TXT - название оставляемого текстового файла с сообщением об ошибке и контактом;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: viiplusloader@protonmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support ***

Thanks: Mystral75 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.