BlackHunt Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.37002

BitDefender -> Trojan.GenericKD.64497764, Gen:Variant.Ser.Fragtor.1387

ESET-NOD32 -> A Variant Of Win32/Filecoder.OKE

Kaspersky -> UDS:Trojan-Ransom.Win32.Generic

Malwarebytes -> Ransom.BlackHunt

Microsoft -> Ransom:Win32/Conti.ZC

QuickHeal -> Ransom.Conti

Rising -> Ransom.Destructor!1.B060 (CLASSIC)

Tencent -> Win32.Trojan.Filecoder.Hkjl, Win32.Trojan.Filecoder.Pcnw

TrendMicro -> Ransom_Conti.R002C0DLR22, Ransom.Win32.BLACKHUNT.THLBHBB

© Генеалогия: CONTI-2 (stolen code) + другой код >> BlackHunt

Сайт "ID Ransomware" идентифицирует это как BlackHunt (с 22 марта 2023).

Информация для идентификации

Активность этого крипто-вымогателя была в конце ноября 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Первые пострадавшие были во Вьетнаме. Потом крипто-вымогатель стал распространяться и в других странах.

К зашифрованным файлам добавляется расширение: .Black

Фактические используется составное расширение по шаблону: .[<random{16}>].[<email>].Black

Примеры таких расширений:

Фактические используется составное расширение по шаблону: .[<random{16}>].[<email>].Black

Примеры таких расширений:

.[rKcCw3Up38KUtBH5].[tset@gmail.com].Black

.[rCw3KcU4Kp5HtUB6].[amike1096@gmail.com].Black

Записка с требованием выкупа написана на голубом экране :

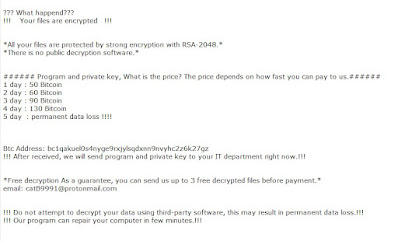

Содержание записки о выкупе:

Перевод записки на русский язык:

Записка с требованием выкупа написана на голубом экране :

WARNING WARNING WARNING.

Your Network Infected With BlackHunt Ransomware Team. ALL Your important

Files Encrypted and Stolen , Do You Want Your Files? read [ReadMe] Files carefully

and contact us by [tset@gmail.com] AND [tset2@gmail.com]

Перевод записки на русский язык:

ВНИМАНИЕ ВНИМАНИЕ ВНИМАНИЕ.

Ваша сеть заражена командой BlackHunt Ransomware. ВСЕ Ваши важные

Файлы зашифрованы и украдены, Вам нужны ваши файлы? Прочтите файлы [ReadMe] и пишите на [tset@gmail.com] И [tset2@gmail.com]

Вероятно такой тип записки бы ранним, тестовым вариантом. Кроме того, логин почты 'tset' очень похож на слово 'test'. В декабре 2022 мы видели уже другой тип записки с требованием выкупа в виде файлов #BlackHunt_ReadMe.hta и #BlackHunt_ReadMe.txt, в которых используется другой email-адрес.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Выполняет сдедующие деструктивные действия:

Добавляется в Автозагрузку, изменяя ключи реестра.

Добавляет задачу в Планировщик задач.

Создает файлы внутри системного каталога.

Удаляет план резервного копирования Windows и теневые копии тома.

Отключает восстановление системы.

Отключает диспетчер задач Windows (taskmgr).

Отключает Защитник Windows.

Пытается загрузить отсутствующие библиотеки DLL.

Включить загрузку в безопасном режиме.

Запрашивает список всех запущенных процессов.

Может попытаться обнаружить виртуальную машину, чтобы помешать анализу.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

BlackHunt.exe - возможное название вредоносного файла;

<random>.exe - случайное название вредоносного файла;

#BlackHunt_ReadMe.hta - название файла с требованием выкупа;

#BlackHunt_Update.txt - название файла с требованием выкупа;

#BlackHunt_Private.key, #BlackHunt_Public.key - файлы с ключами;

#BlackHunt_Update.hta - еще один файл HTA;

#BlackHunt_Logs.txt - журнал действий.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\ProgramData\#BlackHunt_ReadMe.hta

C:\ProgramData\#BlackHunt_Update.hta

C:\ProgramData\#BlackHunt_ReadMe.txt

C:\ProgramData\#BlackHunt_Private.key

C:\ProgramData\#BlackHunt_Public.key

C:\ProgramData\#BlackHunt_Logs.txt

C:\ProgramData\#BlackHunt_ID.txt

C:\ProgramData\#BlackHunt_BG.jpg

C:\ProgramData\#BlackHunt_Icon.ico

Записи реестра, связанные с этим Ransomware:

HKEY_LOCAL_MACHINE\Software\Classes\Black

HKEY_LOCAL_MACHINE\Software\Classes\Black

"HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run" /v "{2C5F9FCC-F266-43F6-BFD7-838DAE269E11}" /t REG_SZ /d "C:\ProgramData\#BlackHunt_ReadMe.hta" /f

"HKEY_LOCAL_MACHINE\Software\Classes\.Black\DefaultIcon" /ve /t REG_SZ /d "C:\ProgramData\#BlackHunt_Icon.ico"

"HKEY_LOCAL_MACHINE\Software\Classes\Black\DefaultIcon" /ve /t REG_SZ /d "C:\ProgramData\#BlackHunt_Icon.ico" /f

"HKEY_LOCAL_MACHINE\Software\Classes\Black" /f

И другие, см. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: tset@gmail.com, tset2@gmail.com

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: tset@gmail.com, tset2@gmail.com

amike1096@gmail.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 16deea31a988e7af71001c2eda8ad614

SHA-1: 8d992884b713b56d1edbf40306b2e11dc54f9887

SHA-256: 977083fc01e2982258eac0a13e56cd697d9f6941f5a365e9d02d544fc3e15000

Vhash: 075066655d55151560c8z8a1z2dz3011z55za7z

Imphash: f6ebbc99dee0ebb360681d57876ef849

---

MD5: d7a24de75b761cb98f580dafda4ba885

SHA-1: 86dc51cfc817937f9525b8aa2fa71e918288a44d

SHA-256: f725792a5ef0512f3c5356d79fb3be5afcbaffaa4af41498342f7d09d703761f

Vhash: 075066655d55151560c8z8a1z2dz3011z55za7z

Imphash: f6ebbc99dee0ebb360681d57876ef849

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 25 декабря 2022:

Название версии: BlackHunt v1.0

Расширение: .Black

Полное расширение: .[rCw3KcU4Kp5HtUB6].[amike1096@gmail.com].Black

Записка: #BlackHunt_ReadMe.hta

Email: amike1096@gmail.com, onion746@onionmail.com, justin@cyberfear.com, magicback@onionmail.org и другие

Записка: #BlackHunt_ReadMe.hta

Email: amike1096@gmail.com, onion746@onionmail.com, justin@cyberfear.com, magicback@onionmail.org и другие

Tor URL: hxxx://sdjf982lkjsdvcjlksaf2kjhlksvvnktyoiasuc92lf.onion

=== 2023 ===

Вариант от 5 июня 2023 и позже:

Расширение: .Hunt2

Составное расширение (пример): .[GxxaNAHrhs0Qw1fe].[Cyberexploit.59@gmail.com].Hunt2

Записки: #BlackHunt_ReadMe.hta, #BlackHunt_ReadMe.txt

Изображение, заменяющее обои: #BlackHunt_BG.jpg

Файл ключа: #BlackHunt_Private.key

Пути нахождения файлов:

C:\Program Files\#BlackHunt_Private.key

C:\Program Files\#BlackHunt_ReadMe.hta

C:\Program Files\#BlackHunt_ReadMe.txt

C:\Program Files (x86)\#BlackHunt_Private.key

C:\Program Files (x86)\#BlackHunt_ReadMe.hta

C:\Program Files (x86)\#BlackHunt_ReadMe.txt

---

Email: Cyberexploit.59@gmail.com, Cybererror.59@gmail.com

Tor-URL: http://sdjf982lkjsdvcjlksaf2kjhlksvvnktyoiasuc92lf.onion

Вариант от 18 декабря 2023:

Расширение: .Hunt2

Составное расширение (пример): .[oXzXQKBjntMCPZ4i].[keyseller@mailfence.com].Hunt2

Записка: #BlackHunt_ReadMe.txt

Email: keyseller@mailfence.com, keyseller@skiff.com

=== 2024 ===

Вариант от 12 августа 2024 или раньше:

Расширение: .Hunt2

Составное расширение (пример): .[TlMJfwTGBiye6ZXT].[gotchadec@onionmail.org].Hunt2

Записки: #BlackHunt_ReadMe.hta, #BlackHunt_ReadMe.txt

Файл ключа: #BlackHunt_Private.key

Email: gotchadec@onionmail.org, Yamaguchigumi@cock.li

Telegram: @GotchaDec

Tor-URL: hxxx://sdjf982lkjsdvcjlksaf2kjhlksvvnktyoiasuc92lf.onion

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: RakeshKrish12, Sandor Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.