Moneybird Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные бизнес-пользователей и организаций Израиля с помощью комбинации алгоритмов AES-256 в режиме GCM (Galois/Counter Mode), а затем требует выкуп, чтобы вернуть файлы. Оригинальное название: Moneybird, указано в записке. На файле написано: moneybird.exe или случайное имя. Написан на языке программирования на C++. Используется хакерской группой Agrius.

---

Обнаружения:

DrWeb -> Trojan.Encoder.37614

BitDefender -> DeepScan:Generic.Ransom.MoneyBird.A.0FE98449

ESET-NOD32 -> Win64/Filecoder.Moneybird.A

Kaspersky -> Trojan-Ransom.Win64.Agent.drb

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win64/MoneyBird!MTB

Rising -> Ransom.MoneyBird!1.E607 (CLASSIC)

Tencent -> Malware.Win32.Gencirc.10beec36

TrendMicro -> Ransom.Win64.DROMINEBY.THFOEBC

---

Обнаружения:

DrWeb -> Trojan.Encoder.37616

BitDefender -> Generic.Ransom.MoneyBird.A.59AFFFA1

ESET-NOD32 -> Win64/Filecoder.Moneybird.A

Kaspersky -> Trojan-PSW.Win64.Stealer.ayc

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win32/Casdet!rfn, Backdoor:Win32/Bladabindi!ml

Rising -> Ransom.MoneyBird!1.E607 (CLASSIC)

Tencent -> Malware.Win32.Gencirc.10beec38

TrendMicro -> Ransom.Win64.DROMINEBY.THFOEBC

DrWeb -> Trojan.Encoder.37616

BitDefender -> Generic.Ransom.MoneyBird.A.59AFFFA1

ESET-NOD32 -> Win64/Filecoder.Moneybird.A

Kaspersky -> Trojan-PSW.Win64.Stealer.ayc

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Trojan:Win32/Casdet!rfn, Backdoor:Win32/Bladabindi!ml

Rising -> Ransom.MoneyBird!1.E607 (CLASSIC)

Tencent -> Malware.Win32.Gencirc.10beec38

TrendMicro -> Ransom.Win64.DROMINEBY.THFOEBC

Информация для идентификации

Активность этого крипто-вымогателя была в мае 2023 г. Ориентирован на англоязычных пользователей, но направлен только против Израиля.

К зашифрованным файлам добавляется расширение: *нет данных*.

Записка с требованием выкупа называется: *нет данных*.

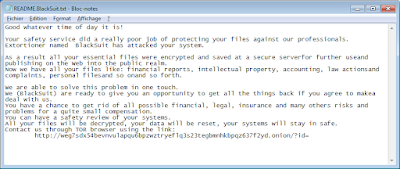

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Хакеры подключаются вручную через RDP. Для загрузки вредоносных файлов для запуска шифрования злоумышленники просто открывают браузер и скачивают их с файлообменников.

Записка с требованием выкупа называется: *нет данных*.

Hello WE ARE MONEYBIRD!

All of your data encrypted!

If u want you to restore them follow this link with in 24H:

hxxxs://ok.ru/profile/589334429901

All of your data will publish in public if u dont contact us.

Alert:

1- Do NOT rename encrypted files.

2- Do NOT try to decrypt your data with using third party software it may cause parmanent data loss and leak.

Перевод записки на русский язык:

Привет, МЫ MONEYBIRD!

Все ваши данные зашифрованы!

Если вы хотите восстановить их, перейдите по этой ссылке в течение 24 часов:

hxxxs://ok.ru/profile/589334429901

Все ваши данные будут опубликованы публично, если вы не свяжетесь с нами.

Предупреждение:

1- НЕ переименовывайте зашифрованные файлы.

2- НЕ пытайтесь расшифровать ваши данные с помощью сторонних программ, это может привести к безвозвратной потере и утечке данных.

Вот профиль ОК, который использовался с записке вымогателей.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Хакеры подключаются вручную через RDP. Для загрузки вредоносных файлов для запуска шифрования злоумышленники просто открывают браузер и скачивают их с файлообменников.

Исследователи Check Point говорят, что злоумышленники первоначально получают доступ к корпоративным сетям, используя уязвимости общедоступных серверов, что дает Agrius начальную точку опоры в сети организации. Затем хакеры прячутся за базирующимися в Израиле узлами ProtonVPN, чтобы развернуть варианты веб-оболочек ASPXSpy, спрятанные внутри текстовых файлов "Certificate" — тактика, которую Agrius использовал в предыдущих вредоносных кампаниях.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Список пропускаемых расширений:

.exe, .dll, .lnk, .msi, .sys

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа;

moneybird.pdb - файл проекта программы-вымогателя;

moneybird.exe - случайное название вредоносного файла;

moneybird.exe - случайное название вредоносного файла;

moneybird.zip - перемещаемый в архиве вредоносный файл.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\user\Desktop\moneybird\x64\Release\moneybird.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

SHA256: aa19839b1b6a846a847c5f4f2a2e8e634caeebeeff7af59865aecca1d7d9f43c

---MD5: 1a4c31968ff59344a2b77fb5a5196ad4

SHA-1: 52cb3fa9b84665c88caa645e0100ca3ddc5a0bb2

SHA-256: bc58d7ce32f93c74ab8032b19c5af4e45271a54d0071e93f8c4ea0eb23f16c01

Vhash: 066086555d556d15155550f8zb47z37z1011ze5z87z

Imphash: 431d76fa4acc2ccebd298b10fc637d3f

---

MD5: 005aa97a5b3611810eb6a9e0f9489748

SHA-1: 5edb2e62f89652601721df81e8a4b27e4decbdd7

SHA-256: 891a1ac0ea79bc311ed664bc9fa0afec8f1db115c1cc8bf4c457f60865afd94e

Vhash: 0860ce06551d55551d1d1148zba7z37z1011zd5z87z

Imphash: 0f5e8d6080b1bccc18b27dd257e505d2

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Write-up, Topic of Support ***

Thanks: Check Point, MalwareHunterTeam Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.