GroundingConductor Ransomware

Grounding Encrypter Ransomware

(шифровальщик-вымогатель, zip-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель блокирует данные, помещает каждый файл в отдельный zip-архив. Для запирания файлов используются возможности zip-архиватора, в их числе шифрование AES-256 и парольная защита. Затем требует связаться с вымогателями через приложение Session, чтобы узнать как заплатить выкуп и вернуть файлы. Оригинальное название: GroundingConductor, в записке указан контакт с таким именем. На файле написано: encrypter.exe.

---

Обнаружения:

DrWeb -> Trojan.MulDrop23.36428

BitDefender -> Trojan.GenericKD.69294092

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOW

Kaspersky -> Trojan-Ransom.Win32.Encoder.ups

Malwarebytes -> Ransom.Filecoder

Microsoft -> Ransom:Win32/BeastRansom.YAA!MTB

Rising -> Trojan.Generic@AI.95 (RDML:z1l***

Tencent -> Malware.Win32.Gencirc.10bf238b

TrendMicro -> Ransom.Win32.BEASTRANSOM.A

---

© Генеалогия: родство выясняется >> GroundingConductor

Активность этого крипто-вымогателя была в начале сентября — середине октября 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение .Grounding Conductor.zip

Фактически используется составное расширение по шаблону: .{XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}.Grounding Conductor.zip

Пример: .{E02989DD-1B9B-FC2D-2B13-9DA770161220}.Grounding Conductor.zip

Записка с требованием выкупа называется:

readme.txt

Содержание записки о выкупе:

Содержание записки о выкупе:

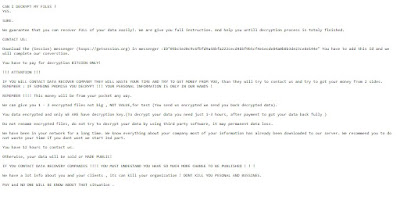

CAN I DECRYPT MY FILES ?

YES.

SURE.

We guarantee that you can recover FULL of your data easily!. We are give you full instruction. And help you untill decryption process is totaly finished.

CONTACT US:

Download the (Session) messenger (hxxps://getsession.org) in messenger :ID"05bc5e20c9c6fbfd9a58bfa222cecd4bbf9b5cf4e1ecde84a0b8b3de23ce8e144e" You have to add this Id and we will complete our converstion.

You have to pay for decryption BITCOIN ONLY!

!!! ATTENTION !!!

IF YOU WILL CONTACT DATA RECOVER COMPANY THEY WILL WASTE YOUR TIME AND TRY TO GET MONEY FROM YOU, than they will try to contact us and try to got your money from 2 sides.

REMEMBER : IF SOMEONE PROMISE YOU DECRYPT !!! YOUR PERSONAL INFORMATION IS ONLY IN OUR HANDS !

REMEMBER !!!! This money will be from your pocket any way.

We can give you 1 - 2 encrypted files not big , NOT VALUE,for test (You send us encrypted we send you back decrypted data).

You data encrypted and only WE ARE have decryption key.(To decrypt your data you need just 1-3 hours, after payment to got your data back fully )

Do not rename encrypted files, do not try to decrypt your data by using third party software, it may permanent data loss.

We have been in your network for a long time. We know everything about your company most of your information has already been downloaded to our server. We recommend you to do not waste your time if you dont wont we start 2nd part.

You have 12 hours to contact us.

Otherwise, your data will be sold or MADE PUBLIC!

IF YOU CONTACT DATA RECOVERY COMPANIES !!!! YOU MUST UNDESTAND YOU HAVE SO MUCH MORE CHANSE TO BE PUBLISHED ! ! !

We have a lot info about you and your clients , its can kill your organization ! DONT KILL YOU PESONAL AND BUSSINES.

PAY and NO ONE WILL BE KNOW ABOUT THAT situation .

Текст содержит ошибки! - Выделены красным.

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

readme.txt - название файла с требованием выкупа;

encrypter.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

МОГУ ЛИ Я РАСШИФРОВАТЬ СВОИ ФАЙЛЫ?

ДА.

КОНЕЧНО.

Мы гарантируем, что вы сможете легко восстановить ПОЛНОСТЬЮ ваши данные!. Мы даем вам полную инструкцию. И помогать вам, пока процесс расшифровки не будет полностью завершен.

СВЯЗАТЬСЯ С НАМИ:

Загрузите мессенджер (Session) (hxxps://getsession.org) в мессенджер :ID"05bc5e20c9c6fbfd9a58bfa222cecd4bbf9b5cf4e1ecde84a0b8b3de23ce8e144e". Вам нужно добавить этот Id, и мы завершим преобразование.

За расшифровку нужно платить ТОЛЬКО БИТКОИН!

!!! ВНИМАНИЕ !!!

ЕСЛИ ВЫ ОБРАТИТЕСЬ В КОМПАНИЮ ПО ВОССТАНОВЛЕНИЮ ДАННЫХ, ОНИ ПОТРАТЯТ ВАШЕ ВРЕМЯ И ПЫТАЮТСЯ ПОЛУЧИТЬ ОТ ВАС ДЕНЬГИ, тогда они попытаются связаться с нами и попытаться получить ваши деньги с двух сторон.

ПОМНИТЕ: ЕСЛИ КТО-ТО ОБЕЩАЕТ ВАМ РАСШИФРОВАТЬ!!! ВАША ЛИЧНАЯ ИНФОРМАЦИЯ ТОЛЬКО В НАШИХ РУКАХ!

ПОМНИТЕ !!!! Эти деньги в любом случае будут из вашего кармана.

Мы можем предоставить вам 1–2 зашифрованных файла небольшого размера, НЕ ЦЕННЫХ, для теста (вы отправляете нам зашифрованные данные, мы отправим вам расшифрованные данные).

Ваши данные зашифрованы, и только У НАС есть ключ для расшифровки. (Чтобы расшифровать ваши данные, вам понадобится всего 1-3 часа, после оплаты вы получите свои данные обратно полностью)

Не переименовывайте зашифрованные файлы, не пытайтесь расшифровать данные с помощью сторонних программ, это может привести к необратимой потере данных.

Мы уже давно в вашей сети. Мы знаем о вашей компании все, большая часть вашей информации уже загружена на наш сервер. Рекомендуем не тратить время зря, если вы не хотите, чтобы мы начали вторую часть.

У вас есть 12 часов, чтобы связаться с нами.

В противном случае ваши данные будут проданы или ОПУБЛИКОВАНЫ!

ЕСЛИ ВЫ ОБРАЩАЕТЕСЬ В КОМПАНИИ ПО ВОССТАНОВЛЕНИЮ ДАННЫХ!!!! ВЫ ДОЛЖНЫ ПОНЯТЬ, У ВАС ЕСТЬ НАМНОГО БОЛЬШЕ ШАНСОВ НА ПУБЛИКАЦИЮ! ! !

У нас много информации о вас и ваших клиентах, это может убить вашу организацию! НЕ УБИВАЙТЕ ВЫ ЛИЧНОЕ И БИЗНЕС.

ПЛАТИТЕ и НИКТО НЕ УЗНАЕТ ОБ ЭТОЙ ситуации.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

readme.txt - название файла с требованием выкупа;

encrypter.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 74fd302390dc8e8b5f49d2da186e3e8c

SHA-1: 63b7aedf094158e30980a46da8b8f4eaf88524e5

SHA-256: 526488b37415ae2c692f7da97a18c337b0efd4675fd1ac31b4acaa55c63d2725

Vhash: 0740466d755561b01011z200511z23z6025z905001d1z400127z

Imphash: 0aa65e45e800aaf1672b9e2617c32ec4

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 13 октября или раньше:

Расширение: .GroundingConductor

Записка: ReadMeToDecryptYourFiles.txt

Telegram: @GROUNDINGCONDUCTOR

➤ Содержание записки:

WARNING WARNING WARNING ! ! ! DO NOT DELETE FILE .blob if you delete it data will be not able to decrypt ! ! !

WARNING WARNING WARNING ! ! ! DO NOT DELETE FILE .blob if you delete it data will be not able to decrypt ! ! !

WARNING WARNING WARNING ! ! ! DO NOT DELETE FILE .blob if you delete it data will be not able to decrypt ! ! !

CAN I DECRYPT MY FILES ?

YES.

SURE.

WARNING WARNING WARNING ! ! ! DO NOT DELETE FILE .blob if you delete it data will be not able to decrypt ! ! !

We guarantee that you can recover FULL of your data easily!. We are give you full instruction. And help you untill decryption process is totaly finished.

CONTACT US:

Download the (Session) messenger (https://getsession.org) in messenger :ID"05bc5e20c9c6fbfd9a58bfa222cecd4bbf9b5cf4e1ecde84a0b8b3de23ce8e144e" You have to add this Id and we will complete our converstion.

Telrgram : @GROUNDINGCONDUCTOR (BE CAREFUL ABOUT FAKE)

WARNING WARNING WARNING ! ! ! DO NOT DELETE FILE .blob if you delete it data will be not able to decrypt ! ! !

You have to pay for decryption BITCOIN ONLY!

!!! ATTENTION !!!

IF YOU WILL CONTACT DATA RECOVER COMPANY THEY WILL WASTE YOUR TIME AND TRY TO GET MONEY FROM YOU, than they will try to contact us and try to got your money from 2 sides.

REMEMBER : IF SOMEONE PROMISE YOU DECRYPT !!! YOUR PERSONAL INFORMATION IS ONLY IN OUR HANDS !

REMEMBER !!!! This money will be from your pocket any way.

We can give you 1 - 2 encrypted files not big , NOT VALUE, for test (You send us encrypted we send you back decrypted data).

You data encrypted and only WE ARE have decryption key.(To decrypt your data you need just 1-3 hours, after payment to got your data back fully )

Do not rename encrypted files, do not try to decrypt your data by using third party software, it may permanent data loss.

We have been in your network for a long time. We know everything about your company most of your information has already been downloaded to our server. We recommend you to do not waste your time if you dont wont we start 2nd part.

You have 12 hours to contact us.

WARNING WARNING WARNING ! ! ! DO NOT DELETE FILE .blob if you delete it data will be not able to decrypt ! ! !

Otherwise, your data will be sold or MADE PUBLIC!

IF YOU CONTACT DATA RECOVERY COMPANIES !!!! YOU MUST UNDESTAND YOU HAVE SO MUCH MORE CHANSE TO BE PUBLISHED ! ! !

We have a lot info about you and your clients , its can kill your organization ! DONT KILL YOU PESONAL AND BUSSINES.

PAY and NO ONE WILL BE KNOW ABOUT THAT situation .

---

В этом новом варианте шифруется каждый файл с помощью ChaCha20. Архивация файлов не используется.

Файловый маркер в конце каждого зашифрованного файла: &XChaCha20 (или XChaCha20)

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: PCrisk, quietman7, Bimmer123 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.