Roga Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в подарочных картах Play Store, чтобы разблокировать файлы. Название оригинальное, другое: AES test. Разработчик: adam.

© Генеалогия: Free-Freedom > Roga

К зашифрованным файлам добавляется расширение .madebyadam

Пароль дешифрования: adamdude9

Активность этого криптовымогателя пришлась на декабрь 2016 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

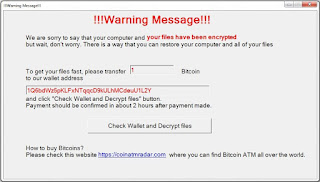

Запиской с требованием выкупа выступает экран блокировки.

Содержание записки о выкупе:

Your files have been encrypted!

All of your documents, music, pictures, text files etc have all been encrypted!

Want your files back? Just follow the onscreen instructions below:

Yes. This Ransomware is called Roga!

To decrypt and retrieve your files, just go to this website:

http://www.i-m.mx/epicbet/freefreedom/

Enter the key you got in an email

Decrypt My Files!

Перевод записки на русский язык:

Ваши файлы зашифрованы!

Все ваши документы, музыка, фото, текстовые файлы и т.д. все были зашифрованы!

Хотите файлы обратно? Просто следуйте инструкциям на экране ниже:

Да. Этот Ransomware называется Roga!

Чтобы расшифровать и восстановить файлы, просто зайдите на этот сайт:

xxxx://www.i-m.mx/epicbet/freefreedom/

поле ввода "Введите ключ, который вы получили по email"

кнопка "Decrypt My Files!"

Предыдущая версия имела следующий экран блокировки. Привожу его только для сравнения.

Таким образом, как и в предыдущей версии, пострадавшей от шифрования стороне предлагается посетить сайт проекта Free-Freedom Ransomware, далее согласно инструкции купить подарочных карт на сумму 25 британских фунтов или 30 американских долларов и ввести её данные в форму на сайте для списания с неё указанной суммы.

Содержание текста со страницы:

Unlock My Files

To unlock your files, please follow the onscreen instructions below:

1. Go to a local store (walmart, asda, tesco, etc...) and purchase a Play Store Gift Card worth 25 British Pounds Or 30 (whatever it is) in American Dollars.

2. Make sure that the card is valid before making the transaction!

3. Enter the following details below:

(playstore gift card redeem code is the code on the back of the gift card.)

Перевод текста на русский язык:

Разблок моих файлов

Для разблока файлов следуй инструкциям ниже на экране:

1. Перейди в частный магазин ((Walmart, Asda, Tesco, и пр.) и купи Play Store Gift Card на 25 британских фунтов или 30 (неважно чего) в американских долларах.

2. Убедись, что карта действует до совершения транзакции!

3. Введи следующие данные ниже:

(Play Store Gift Card имеют нужный код на обратной стороне)

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, PDF, базы данных, фотографии, музыка, видео, общие сетевые папки и пр.

Файлы, связанные с этим Ransomware:

Free-freedom.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

***www.i-m.mx/epicbet/freefreedom/

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Malwr анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as Roga) Write-up * *

Thanks: BleepingComputer Michael Gillespie Lawrence Abrams *

© Amigo-A (Andrew Ivanov): All blog articles.