DotRansomware

(шифровальщик-вымогатель, RaaS)

Этот крипто-конструктор распространяется по модели RaaS. Вымогатели на его основе шифруют данные пользователей с помощью AES, а затем требуют перейти на сайт оплаты, чтобы выполнить условия и вернуть файлы. Оригинальное название.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: DotRansomware. Начало.

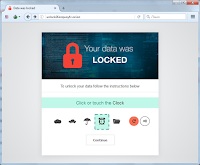

Сайт поставщиков DotRansomware RaaS

К зашифрованным файлам по умолчанию добавляется расширение .locked, но может быть изменено по желанию злоумышленника, решившего создать с помощью крипто-конструктора свой вымогатель.

Активность этого крипто-вымогателя пришлась на конец февраля 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Руководство по использованию:

DotRansomware Setup Guide

Attention!!!

We recommend you to build your ransomware inside virtual machine!

(But it is safe to use builder on your PC, just don't run builded exe file on your PC!)

Recommendation:

If you have got possibility to run ransomware on victim's computer with

administrator privileges then do it. Because it will provide better conversion.

Recommended decryption price: 0.1

Recommended special decryption prices:

FR|0.15|FI|0.15|IE|0.15|IS|0.15|AU|0.15|BE|0.15|CA|0.15|AT|0.15|DK|0.15|SE|0.15|DE|0.15|NL|0.15|SA|0.2|US|0.2|HK|0.2|LU|0.2|CH|0.2|NO|0.2|AE|0.2|SG|0.2|KW|0.2|MO|0.2|QA|0.2

Recommended attacked extensions: ***

Recommendation:

You need to test builded exe file inside virtual machine, because operability can be broken after crypt/pack of core!

Links to website: ***

Перевод на русский язык:

Руководство по установке DotRansomware

Внимание!!!

Мы рекомендуем вам делать свой вымогатель внутри виртуальной машины!

(Но безопасно использовать строитель и на вашем ПК, только не запускайте сделанный исполняемый файл на вашем ПК!)

Рекомендация:

Если у вас есть возможность запускать вымогатель на ПК жертвы с правами администратора, то сделайте это. Т.к. это позволит лучшее преобразование.

Рекомендуемая цена дешифровки: 0.1

Рекомендуемые спеццены дешифровки:

FR|0.15|FI|0.15|IE|0.15|IS|0.15|AU|0.15|BE|0.15|CA|0.15|AT|0.15|DK|0.15|SE|0.15|DE|0.15|NL|0.15|SA|0.2|US|0.2|HK|0.2|LU|0.2|CH|0.2|NO|0.2|AE|0.2|SG|0.2|KW|0.2|MO|0.2|QA|0.2

Рекомендуемые целевые расширения: ***

Рекомендация:

Вам надо проверить сделанный исполняемый файл на виртуалке, т.к. работа нарушится после крипт/пака ядра!

Ссылки на веб-сайт: ***

Демонстрация работы

Скриншоты по-одному:

https://yadi.sk/d/1K0gV0zb3EcnLD

Распространяется с сайта поставщика RaaS, но потом может начать распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

После регистрации на сайте RaaS его клиенты получают два файла: builder.zip и core.exe

После распаковки zip-архива, нужно запустить builder.exe и задать свои параметры или использовать умолчательные. Крипто-строитель пропатчит core.exe и выдаст пользователю готовый крипто-вымогатель.

👐

В записке о выкупе поставщики предупреждают, чтобы клиенты готовый exe-шник на своем ПК не запускали, чтобы не стать жертвой вновь созданного крипто-вымогателя.Список файловых расширений, подвергающихся шифрованию:

.001, .1dc, .3ds, .3fr, .7z, .a3s, .acb, .acbl, .accdb, .act, .ai, .ai3, .ai4, .ai5, .ai6, .ai7, .ai8, .aia, .aif, .aiff, .aip, .ait, .anim, .apk, .arch00, .ari, .art, .arw, .asc, .ase, .asef, .asp, .aspx, .asset, .avi, .bak, .bar, .bay, .bc6, .bc7, .bgeo, .big, .bik, .bkf, .bkp, .blob, .bmp, .bsa, .c, .c4d, .cap, .cas, .catpart, .catproduct, .cdr, .cef, .cer, .cfr, .cgm, .cha, .chr, .cld, .clx, .cpp, .cr2, .crt, .crw, .cs, .css, .csv, .cxx, .d3dbsp, .das, .dat, .dayzprofile, .dazip, .db, .db0, .dbf, .dbfv, .dcr, .dcs, .der, .desc, .dib, .dlc, .dle, .dlv, .dlv3, .dlv4, .dmp, .dng, .doc, .docm, .docx, .drf, .dvi, .dvr, .dwf, .dwg, .dxf, .dxg, .eip, .emf, .emz, .epf, .epk, .eps, .eps2, .eps3, .epsf, .epsp, .erf, .esm, .fbx, .ff, .fff, .fh10, .fh11, .fh7, .fh8, .fh9, .fig, .flt, .flv, .fmod, .forge, .fos, .fpk, .fsh, .ft8, .fxg, .gdb, .ge2, .geo, .gho, .gz, .h, .hip, .hipnc, .hkdb, .hkx, .hplg, .hpp, .hvpl, .hxx, .iam, .ibank, .icb, .icxs, .idea, .iff, .iiq, .indd, .ipt, .iros, .irs, .itdb, .itl, .itm, .iwd, .iwi, .j2k, .java, .jp2, .jpe, .jpeg, .jpf, .jpg, .jpx, .js, .k25, .kdb, .kdc, .kf, .kys, .layout, .lbf, .lex, .litemod, .lrf, .ltx, .lvl, .m, .m2, .m2t, .m2ts, .m3u, .m4a, .m4v, .ma, .map, .mat, .max, .mb, .mcfi, .mcfp, .mcgame, .mcmeta, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdl, .mdlp, .mef, .mel, .menu, .mkv, .mll, .mlx, .mn, .model, .mos, .mp, .mp4, .mpqge, .mrw, .mrwref, .mts, .mu, .mxf, .nb, .ncf, .nef, .nrw, .ntl, .obm, .ocdc, .odb, .odc, .odm, .odp, .ods, .odt, .omeg, .orf, .ott, .p12, .p7b, .p7c, .pak, .pct, .pcx, .pdd, .pdf, .pef, .pem, .pfx, .php, .php4, .php5, .pic, .picnc, .pkpass, .png, .ppd, .ppt, .pptm, .pptx, .prj, .prt, .prtl, .ps, .psb, .psd, .psf, .psid, .psk, .psq, .pst, .ptl, .ptx, .pwl, .pxn, .pxr, .py, .py, .qdf, .qic, .r3d, .raa, .raf, .rar, .raw, .rb, .rb, .re4, .rgss3a, .rim, .rofl, .rtf, .rtg, .rvt, .rw2, .rwl, .rwz, .sav, .sb, .sbx, .sc2save, .sdf, .shp, .sid, .sidd, .sidn, .sie, .sis, .skl, .skp, .sldasm, .sldprt, .slm, .slx, .slxp, .snx, .soft, .sqlite, .sqlite3, .sr2, .srf, .srw, .step, .stl, .stp, .sum, .svg, .svgz, .swatch, .syncdb, .t12, .t13, .tar, .tax, .tex, .tga, .tif, .tiff, .tor, .txt, .unity3d, .uof, .uos, .upk, .vda, .vdf, .vfl, .vfs0, .vpk, .vpp_pc, .vst, .vtf, .w3x, .wallet, .wav, .wb2, .wdx, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x3f, .xf, .xl, .xlk, .xls, .xlsb, .xlsm, .xlsx, .xvc, .xvz, .xxx, .ycbcra, .yuv, .zdct, .zip, .ztmp (380 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

builder.zip

Builder.exe

core.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

dot2cgpiwzpmwtuh.onion.to

dot2cgpiwzpmwtuh.onion.nu

dot2cgpiwzpmwtuh.hiddenservice.net

dot2cgpiwzpmwtuh.onion.casa

dot2cgpiwzpmwtuh.onion

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >> Ещё >>

VirusTotal анализ >> Ещё >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter + Tw ID Ransomware (n/a) Write-up * *

Thanks: Jiri Kropac David Montenegro GrujaRS Catalin Cimpanu

© Amigo-A (Andrew Ivanov): All blog articles.