Vortex Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256, а затем требует выкуп в $199, чтобы вернуть файлы. Оригинальное название, указано в записке. Другое, указанное в проекте и на файле: AESxWin. В последующих версиях на файлах были другие надписи, см. внизу "Блок обновлений". Разработчик скрылся под ником: KOT-GIGANT, он же Tomasz "Armaged0n" T., польский гражданин, живущий в Бельгии (арестован по прибытии в Польшу в марте 2018 года). На исполняем файле указан копирайт: Copyright © Eslam Hamouda 2015

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

К зашифрованным файлам добавляется расширение .aes

Активность этого крипто-вымогателя пришлась на начало марта 2017 г. Ориентирован на польскоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются: ODZSZYFRUJ-DANE.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

Vortex Ransomware

Не можешь найти нужные файлы на жестком диске? Содержимое файлов не открывается?

Это результат работы программы, которая зашифрована много твоих данных при помощи сильного алгоритма AES-256, используемого силовыми структурами для маскировки передаваемых в электронном виде данных.

Единственный способ восстановить твои файлы — купить у нас программу дешифрования, с помощью одноразового ключа, созданного для тебя!

Когда решишь восстановить свои данные, пожалуйста, свяжись с нами по email-адресам: rsapl@openmailbox.org или poiskiransom@airmail.cc

2 файла расшифруем даром, чтобы доказать, что мы это можем, за остальные, к сожалению, придется заплатить!

Цена за расшифровку всех файлов: $199

Внимание! Не трать свое время, время — деньги, через 4 дня цена возрастет на 100%!

IP= ID=

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Удаляет теневые копии файлов с помощью команды:

vssadmin.exe delete shadows /all /Quiet

Список файловых расширений, подвергающихся шифрованию:

Файлы, связанные с этим Ransomware:

ODZSZYFRUJ-DANE.txt

AESxWin.exe

polish.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://eslamx.com

xxxx://ethcardoza.com

xxxx://www.sethcardoza.com/

xxxx://api.ipify.org

xxxx://wielkijopl.temp.swtest.ru/

rsapl@openmailbox.org

poiskiransom@airmail.cc

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

IntezerAnalyze анализ >>

ANY.RUN анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

Примечание от 1 декабря 2017:

Ссылка на статью >>

Код Vortex Ransomware основан на AESxWin — бесплатной программе для шифрования и дешифрования (разработчик Eslam Hamouda, Египет).

Обновление от 13 марта 2017:

Пост в Твиттере >>

Новое название: Flotera, написано как Ŧl๏tєгค гคภร๏๓ฬคгє

<< Название в виде картинки

<< Название в виде картинки

Файл: MenadzerDzwiekuHD2.exe

Записка: !!!-ODZYSKAJ-DANE-!!!.TXT

Раcширение: .aes

Адрес: xxxx://cypis.[cba].pl/1330/MenadzerDzwiekuHD2.exe

Разработчик прежний: KOT-GIGANT

См. также статью Flotera Ransomware >>

*

Обновление от 16 октября 2017:

Пост в Твиттере >>

Вредоносное вложение в email: Powiadomienie o przejeciu wierzytelnosci DOC.js

Записка: #$# JAK-ODZYSKAC-PLIIKI.txt

Результаты анализов: VT

*

Обновление от 20 октября 2017:

Пост в Твиттере >>

Пост в Твиттере >>

🎥 Видео-обзор от CyberSecurity GrujaRS >>

Расширение: .aes

URL: dantall.bdl.pl/ , v4.ident.me/ , e-xbau.pl/***

Записка: !!$ O D Z Y S K A J P L I K I.txt

<< Скриншот записки

Email: Hc9@2.pl и Hc9@goat.si

Файлы: wind.exe и 20102017_150240.log

Фальш-имя: AsusTek. На файле написано: AsusTPCenter.exe

Сумма выкупа: $100-$200

Email-атачмент: Black Red White - Potwierdzenie Zamowienia.doc Используется атака DDE.

Результаты анализов: HA+VT

Обновление от 23 ноября 2017:

Email: Hc9@2.pl и Hc9@goat.si

Сумма выкупа: $100

Записка: ##@@ INFO O PLIKACH.txt

Содержание записки:

Содержание записки:

V_o_r_t_e_x R_a_n_s_o_m_w_a_r_e

!!!! U W A G A !!!! Masz Problem Ze Znalezieniem Potrzebnych Danych ? Nie Moesz Otworzy Swoich Dokumentw? Po Otworzeniu Wanych Plikw Widzisz Tylko Nic Nie Mwicy, Dziwny Cig Znakw? Twoje Istotne Pliki Zostay Zaszyfrowane ! Twoje Zdjcia, Dokumenty, Bazy Danych, Zostay Zaszyfrowane Niemozliwym Do Zlamania Algorytmem Aes-256 Metody Tej Do Szyfrowania Zawartosci Dokumentw Uzywaja Sluzby Wywiadowcze I Wojsko.

Gdy To Czytasz Proces Jest Zakoczony, Wytypowane Pliki Zostay Zaszyfrowane A Sam Program Usunity Z Twojego Komputera. Odzyskac Twoje Dane Mozna Tylko Przy Pomocy Dedykowanego Programu Deszyfrujcego, Wraz Z Jednorazowym Kluczem Wygenerowanym Unikalnie Dla Ciebie! Dwa Pliki Odszyfrujemy Bez Opaty Aby Nie By Goosownymi, Za Pozostae Bdziecie Pastwo Musieli Zapaci 100$ Aby Odzyska Pliki Skontaktuj Si Z Nami Pod Adresem: Hc9@2.pl Lub Hc9@goat.si Radzimy Decydowa Si Szybko, 4 Dni Od Zaszyfrowania Opata Zostanie Podniesiona Do 200$.

Kontaktujac Sie Z Nami Pamietaj Aby Podac Id-komputera I Date DANE: IP=X ID=X Data=21-11-2017 00:33:09

Новый список расширений:

© Amigo-A (Andrew Ivanov): All blog articles.

Активность этого крипто-вымогателя пришлась на начало марта 2017 г. Ориентирован на польскоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются: ODZSZYFRUJ-DANE.txt

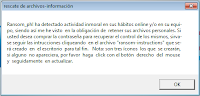

Содержание записки о выкупе:

Vortex Ransomware

Nie możesz znaleźć potrzebnych plików na dysku twardym?

Zawartość Twoich plików jest nie do otwarcia?

Jest to skutek działania programu który zaszyfrował

większość Twoich danych przy pomocy silnego alogrytmu aes-256, używanego min.

przez służby mundurowe do zatajania danych przesyłanych drogą elektroniczną.

Jedyna metoda aby odzyskać Twoje pliki to wykupienie od nas

programu deszyfrującego, wraz z jednorazowym kluczem wygenerowanym unikalnie

dla Ciebie!

Gdy już postanowisz odzyskać swoje dane skontaktuj się z

nami pod adrem e-mail: rsapl@openmailbox.org lub poiskiransom@airmail.cc

2 Pliki odszyfrujemy za darmo aby udowodnić że jesteśmy w

stanie tego dokonać, Za resztę niestety musisz zapłacić!

Cena za odszyfrowanie wszystkich plików: 199$

Uwaga! Nie marnuj czasu, czas to pieniądz za 4 dni cena

wzrośnie o 100%!

IP= ID=

Vortex Ransomware

Не можешь найти нужные файлы на жестком диске? Содержимое файлов не открывается?

Это результат работы программы, которая зашифрована много твоих данных при помощи сильного алгоритма AES-256, используемого силовыми структурами для маскировки передаваемых в электронном виде данных.

Единственный способ восстановить твои файлы — купить у нас программу дешифрования, с помощью одноразового ключа, созданного для тебя!

Когда решишь восстановить свои данные, пожалуйста, свяжись с нами по email-адресам: rsapl@openmailbox.org или poiskiransom@airmail.cc

2 файла расшифруем даром, чтобы доказать, что мы это можем, за остальные, к сожалению, придется заплатить!

Цена за расшифровку всех файлов: $199

Внимание! Не трать свое время, время — деньги, через 4 дня цена возрастет на 100%!

IP= ID=

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Удаляет теневые копии файлов с помощью команды:

vssadmin.exe delete shadows /all /Quiet

Список файловых расширений, подвергающихся шифрованию:

.3g2, .3gp, .7z, .acc, .amr, .asf, .avi, .cpp, .cs, .css, .doc, .docx, .flv,

.gzip, .html, .java, .js, .mkv, .mov,

.mp3, .mp4, .mpg, .ogg, .ogv, .pdf, .ppt, .pptx, .py, .rar, .rb, .rm, .rmvb, .rtf,

.swf, .tar, .txt, .vb, .vob, .wav,

.wma, .wmv, .xls, .xlsx, .zip (44 расширения).

Это документы MS Office, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, архивы и пр. Файлы, связанные с этим Ransomware:

ODZSZYFRUJ-DANE.txt

AESxWin.exe

polish.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://eslamx.com

xxxx://ethcardoza.com

xxxx://www.sethcardoza.com/

xxxx://api.ipify.org

xxxx://wielkijopl.temp.swtest.ru/

rsapl@openmailbox.org

poiskiransom@airmail.cc

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

IntezerAnalyze анализ >>

ANY.RUN анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

Примечание от 1 декабря 2017:

Ссылка на статью >>

Код Vortex Ransomware основан на AESxWin — бесплатной программе для шифрования и дешифрования (разработчик Eslam Hamouda, Египет).

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 13 марта 2017:

Пост в Твиттере >>

Новое название: Flotera, написано как Ŧl๏tєгค гคภร๏๓ฬคгє

Файл: MenadzerDzwiekuHD2.exe

Записка: !!!-ODZYSKAJ-DANE-!!!.TXT

Раcширение: .aes

Адрес: xxxx://cypis.[cba].pl/1330/MenadzerDzwiekuHD2.exe

Разработчик прежний: KOT-GIGANT

См. также статью Flotera Ransomware >>

*

Обновление от 16 октября 2017:

Пост в Твиттере >>

Вредоносное вложение в email: Powiadomienie o przejeciu wierzytelnosci DOC.js

Записка: #$# JAK-ODZYSKAC-PLIIKI.txt

Результаты анализов: VT

*

Обновление от 20 октября 2017:

Пост в Твиттере >>

Пост в Твиттере >>🎥 Видео-обзор от CyberSecurity GrujaRS >>

Расширение: .aes

URL: dantall.bdl.pl/ , v4.ident.me/ , e-xbau.pl/***

Записка: !!$ O D Z Y S K A J P L I K I.txt

<< Скриншот записки

Email: Hc9@2.pl и Hc9@goat.si

Файлы: wind.exe и 20102017_150240.log

Фальш-имя: AsusTek. На файле написано: AsusTPCenter.exe

Сумма выкупа: $100-$200

Email-атачмент: Black Red White - Potwierdzenie Zamowienia.doc Используется атака DDE.

Результаты анализов: HA+VT

Обновление от 23 ноября 2017:

Email: Hc9@2.pl и Hc9@goat.si

Сумма выкупа: $100

Записка: ##@@ INFO O PLIKACH.txt

Содержание записки:

Содержание записки: V_o_r_t_e_x R_a_n_s_o_m_w_a_r_e

!!!! U W A G A !!!! Masz Problem Ze Znalezieniem Potrzebnych Danych ? Nie Moesz Otworzy Swoich Dokumentw? Po Otworzeniu Wanych Plikw Widzisz Tylko Nic Nie Mwicy, Dziwny Cig Znakw? Twoje Istotne Pliki Zostay Zaszyfrowane ! Twoje Zdjcia, Dokumenty, Bazy Danych, Zostay Zaszyfrowane Niemozliwym Do Zlamania Algorytmem Aes-256 Metody Tej Do Szyfrowania Zawartosci Dokumentw Uzywaja Sluzby Wywiadowcze I Wojsko.

Gdy To Czytasz Proces Jest Zakoczony, Wytypowane Pliki Zostay Zaszyfrowane A Sam Program Usunity Z Twojego Komputera. Odzyskac Twoje Dane Mozna Tylko Przy Pomocy Dedykowanego Programu Deszyfrujcego, Wraz Z Jednorazowym Kluczem Wygenerowanym Unikalnie Dla Ciebie! Dwa Pliki Odszyfrujemy Bez Opaty Aby Nie By Goosownymi, Za Pozostae Bdziecie Pastwo Musieli Zapaci 100$ Aby Odzyska Pliki Skontaktuj Si Z Nami Pod Adresem: Hc9@2.pl Lub Hc9@goat.si Radzimy Decydowa Si Szybko, 4 Dni Od Zaszyfrowania Opata Zostanie Podniesiona Do 200$.

Kontaktujac Sie Z Nami Pamietaj Aby Podac Id-komputera I Date DANE: IP=X ID=X Data=21-11-2017 00:33:09

Новый список расширений:

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Есть возможность дешифровать файлы! За помощью обращайтесь к Michael Gillespie >> * *** После ареста в Польше разработчика шифровальщика можно по ссылке от Cert.pl получить ключ Перейти по ссылке >>

Read to links: Tweet on Twitter ID Ransomware (ID as Vortex) Write-up, Topic 🎥 Video review >>

Thanks: Karsten Hahn Michael Gillespie GrujaRS Zscaler

© Amigo-A (Andrew Ivanov): All blog articles.