IT.Books Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: IT.Books. На файле написано: IT.Books, IT.Books.exe, IT-eBooks, Free Download IT eBooks.

© Генеалогия: HiddenTear + Jigsaw GUI >> IT.Books

К зашифрованным файлам добавляется расширение: .fucked

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало сентября 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: READ__IT.txt

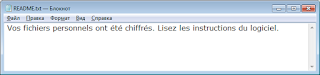

Содержание записки:

Files has been encrypted with strong KEY

Send payment to our bitcoin address

you can visit google or localbitcoin to buy bitcoin.

BTC Address: 13vs2K5TiDAn6eLSevnds8esWZfeUhov2d

After payment click contact us you will recieve Decryption KEY in less than 1 hour.

Перевод на русский язык:

Файлы были зашифрованы с сильным ключом

Отправьте платеж на наш биткоин-адрес

вы можете посетить google или localbitcoin, чтобы купить биткоин.

BTC Адрес: 13vs2K5TiDAn6eLSevnds8esWZfeUhov2d

После оплаты нажмите на ссылку, вы получите ключ расшифровки менее чем за 1 час.

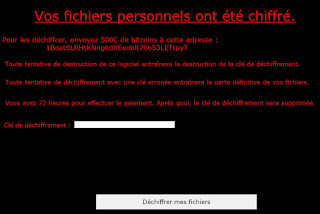

Запиской с требованием выкупа также выступает экран блокировки, стиль которого заимствован у Jigsaw Ransomware.

Содержание текста с экрана о выкупе:

I want to play a game with you. Let me explain the rules:

Your personal files are being deleted. Your photos, videos, documents, etc...

But, don't worry! It will only happen if you don't comply.

However I've already encrypted your personal files, so you cannot access them.

***

Перевод текста на русский язык:

Я хочу сыграть с тобой. Позволь объяснить правила:

Твои личные файлы удаляются. Твои фото, видео, документы и т.д.

Но, не волнуйся! Это будет, если ты не согласишься.

Я уже зашифровал твои личные файлы, ты не получишь к ним доступ.

***

Также есть заменяются обои Рабочего стола, поверх которых и встаёт экран блокировки.

Содержание текста с обоев:

YOUR COMPUTER HAS BEEN LOCKED!

Your documents, photos, databases and other important files have been locked with strongest encryption and unique key, generated for this computer. Private decryption key is stored on a secret Internet server and nobody can decrypt ypur files until you pay and obtain the private key.

Follow the instruction to get the Decryption key!

Перевод на русский язык:

ВАШ КОМПЬЮТЕР ЗАБЛОКИРОВАН!

Ваши документы, фото, базы данных и другие важные файлы блокированы с самым сильным шифрованием и уникальным ключом, созданным для этого компьютера. Частный ключ дешифрования хранится на секретном интернет-сервере, и никто не может расшифровать ваши файлы, пока вы не заплатите и не получите закрытый ключ.

Следуйте инструкциям, чтобы получить ключ дешифрования!

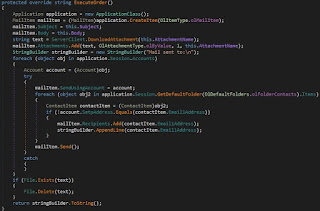

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Используется следующая иконка для исполняемого файла вымогателя:

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

READ__IT.txt

IT.Books.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

BTC: 13vs2K5TiDAn6eLSevnds8esWZfeUhov2d

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as ) Write-up, Topic of Support 🎥 Video review >>

- Видеообзор от Cyber Security GrujaRS

Thanks: MalwareHunterTeam Andrew Ivanov GrujaRS *

© Amigo-A (Andrew Ivanov): All blog articles.