DeriaLock Ransomware

(шифровальщик-вымогатель)

© Генеалогия: DeriaLock: Начало.

К зашифрованным файлам добавляется расширение .deria (в версии, найденной 26 декабря 2016).

Активность этого криптовымогателя пришлась на декабрь 2016 г. Ранняя версия была простым блокировщиком экрана и не трогала сами файлы. У новой версии есть функционал шифрования. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Сначала опишу версию с функционалом блокировщика, а потом с функционалом шифровальщика, т.к. это одна разработка.

Записками с требованием выкупа выступает экран блокировки.

При нажатии на кнопку соответствующего языка появляется текстовое сообщения на этом языке (на немецком и испанском языках). Я сделал анимированное изображения для демонстрации этого процесса. Записки полны орфографических ошибок.

Содержание записки о выкупе:

Your System has Locked!

If you try to restart you PC ALL data will delete.

If you want your data back, pay 30 USD.

Instuctions:

Is give no other way to get you computer/data back exdcept to pay a special Key.

You can buy the Key at the following Skype account: "arizonacode".

If you contact the bellow named Skype account send him you HWID the bottom left is to be seen.

If you Spamming the skype account, you can't get you data back

After you buy the key, paste him into the textbox.

Перевод записки на русский язык:

Ваша система заблокирована!

При попытке перезагрузить свой ПК ВСЕ данные будут удалены.

Если хотите вернуть данные, заплатите 30 долларов.

Инструкции:

Есть не дают никакого другого способа, чтобы заставить вас компьютер / данные обратно exdcept заплатить специальный ключ.

Вы можете купить ключ на следующий Skype-аккаунт: "arizonacode".

Если вы обратитесь к этому Skype-аккаунту, то отправьте ваш HWID, увидите его в левом нижнем углу.

Если вы будете спамить Skype-аккаунт, то вы не получите данные обратно.

После того, как вы купите ключ, вставьте его в текстовое поле.

Для того, чтобы пользователи не могли закрыть окно блокировщика экрана, DeriaLock будет искать и завершать следующие процессы:

taskmgr, procexp, procexp64, procexp32, skype, chrome, steam, MicrosoftEdge, regedit, msconfig, utilman, cmd, explorer, certmgr, control, cscript.

Комбинация клавиш ALT + F4 также не сможет закрыть окно блокировщика.

Если жертва захочет заплатить выкуп, то нужно скопировать HWID, связаться с автором DeriaLock через Skype, и отправить мошеннику $ 30 через неизвестный способ оплаты.

Оператор DeriaLock принимает этот HWID и размещает его на своем сервере в виде текстового файла с именем: xxxx://server-address/[full_MD5_hash].txt

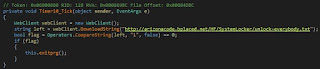

Этот файл содержит код разблокировки DeriaLock. Когда компьютер жертвы отправит новый запрос на C&C-сервер, он обнаружит этот файл, определит, что потерпевший заплатил выкуп, возьмёт код и разблокирует компьютер, как показано на фрагменте кода ниже.

DeriaLock также проверяет сервер на наличие следующего специального текстового файла.

Для работы DeriaLock на компьютере требуется наличие установленного .NET Framework 4.5, это означает, что DeriaLock не будет работать на компьютерах с ОС Windows XP.

На момент написания обзора серверы DeriaLock ещё и работали, это означает, что угроза ещё распространяется среди ничего не подозревающих жертв.

Версия с функцией шифрования имеет следующий экран блокировки (в заголовке окна нецензурная фраза "YOU ARE F*CKED").

Содержание текста с экрана:

YOU ARE INFECTED WITH DERIALOCK

1. ALL YOUR FILES HAVE BEEN ENCRYPTED!

2. DONT TRY TO DELETE DERIALOGK!

3. PAY 20 USD/EUR TO THE SKYPE ACCOUNT BELOW!

5. IF YOU MADE THE PAYMENT YOU GET YOUR COMPUTER BACK!

6. IF THE PROGRESS IS 100% ~1 DAY~ THEN I WILL DELETE ALL PRIVATE...

7. FOR EACH TRY TO DO ANYTHING I WILL DELETE FILES!

8. IF YOU TRY TO DELETE ARIZONA THEN I DELETE ALL YOUR PRIVATE...

EXPECT ~ARIOZNACODE AND COMPL3X =]

ID:

KEY:

Перевод на русский язык:

Вы заражены DeriaLock

1. Все файлы были зашифрованы!

2. Не пробуйте удалить DeriaLock!

3. Оплатите 20 долларов / евро на Skype-аккаунт ниже!

5. Если вы сделали оплату, вы получите ваш компьютер обратно!

6. Если прогресс 100% ~1 день~ тогда я буду удалять все частные...

7. При каждой попытке что-то сделать я буду удалять файлы!

8. Если вы попытаетесь удалить Аризону, то я удалю все частные...

Ждите ~arioznacode и compl3x =]

ID:

KEY:

27 декабря 2016 DeriaLock обновился

Экран с текстом о выкупе

Использованное изображение

Содержание обновленного экрана блокировки:

YOU ARE INFECTED WITH DERIALOCK!

1. ALL YOUR FILES HAVE BEEN ENCRYPTED!

2. DONT TRY TO DELETE DERIALOGK!

3. PAY 20 USD/EUR TO THE SKYPE ACCOUNT "ARIZONACODE"!

5. IF YOU MADE THE PAYMENT YOU GET YOUR COMPUTER BACK!

6. IF THE TIMER OVER ~1 DAY~ THEN I WILL DELETE ALL PRIVATE FILES!

7. FOR EACH TRY TO DO ANYTHING I WILL DELETE FILES!

8. IF YOU RESTART YOUR COMPUTER I WILL DELETE ALL FILES!

EXPECT ~ARIOZNACODE AND COMPL3X =]

button 'VIEW ALL MY ENCRYPTED FILES!' ID: ***

button 'I MADE A PAYMENT!, SUBMIT KEY!' KEY: ***

В принципе, отличий совсем немного.

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, общие сетевые папки и пр.

Файлы, связанные с этим Ransomware:

C:\Users\AppData\Roaming\Microsoft\Windows\Start menu\Programs\Startup\SystemLock.exe

LOGON.exe

Ransom.exe

downloader.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

C2: arizonacode.bplaced.net

C2 IP: 144.76.167.69 (Германия)

bplaced.net (5.9.107.19 Германия)

***GommeHD.net

***wallup.net

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >> Ещё >> Ещё >>

Malwr анализ >>

Внимание!

Есть возможность дешифровки файлов

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter + Tweet + Tweet ID Ransomware (ID as DeriaLock) Write-up * *

Thanks: Karsten Hahn Daniel Gallagher Catalin Cimpanu JaromirHorejsi

© Amigo-A (Andrew Ivanov): All blog articles.