Encry Ransomware

Aliases: EnCry, CookiesHelper, Karsovrop, Pings

(шифровальщик-вымогатель) (первоисточник)

Translation into English

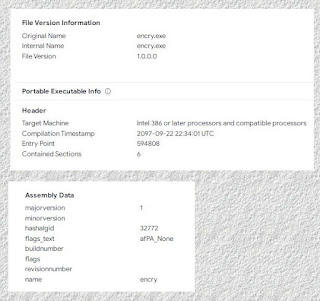

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритмов AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: encry. На файле написано: encry.exe. Написан на .NET.

---

Обнаружения:

DrWeb -> Trojan.Encoder.38395, Trojan.Encoder.38398, Trojan.Encoder.38510

BitDefender -> Gen:Variant.Lazy.456465, Gen:Heur.Ransom.RTH.1

ESET-NOD32 -> A Variant Of MSIL/Packed.VMProtect.D Suspicious, A Variant Of MSIL/Filecoder.BBF

Kaspersky -> HEUR:Trojan.MSIL.DelShad.gen, HEUR:Trojan-Ransom.MSIL.Encoder.gen

Malwarebytes -> Trojan.Crypt.MSIL, Ransom.FileCryptor

Microsoft -> Trojan:Win32/Sabsik.FL.B!ml, Ransom:MSIL/Karsovrop.YAA!MTB, Trojan:Win32/MereTam.A

Rising -> Trojan.DelShad!8.107D7 (CLOUD), Ransom.Encoder!8.FFD4 (CLOUD), Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Malware.Win32.Gencirc.13fbc072, Msil.Trojan-Ransom.Encoder.Ymhl, Malware.Win32.Gencirc.10bf84e3

TrendMicro -> Ransom.MSIL.COOKIESHELPER.THAOBBD, Ransom.MSIL.KARSOVROP.A, Ransom.MSIL.PINGS.THAAABD

---

© Генеалогия: BlackHeart NextGen: BlackDream, BlackLegion и другие >> Encry

Обнаружения:

DrWeb -> Trojan.Encoder.38395, Trojan.Encoder.38398, Trojan.Encoder.38510

BitDefender -> Gen:Variant.Lazy.456465, Gen:Heur.Ransom.RTH.1

ESET-NOD32 -> A Variant Of MSIL/Packed.VMProtect.D Suspicious, A Variant Of MSIL/Filecoder.BBF

Kaspersky -> HEUR:Trojan.MSIL.DelShad.gen, HEUR:Trojan-Ransom.MSIL.Encoder.gen

Malwarebytes -> Trojan.Crypt.MSIL, Ransom.FileCryptor

Microsoft -> Trojan:Win32/Sabsik.FL.B!ml, Ransom:MSIL/Karsovrop.YAA!MTB, Trojan:Win32/MereTam.A

Rising -> Trojan.DelShad!8.107D7 (CLOUD), Ransom.Encoder!8.FFD4 (CLOUD), Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Malware.Win32.Gencirc.13fbc072, Msil.Trojan-Ransom.Encoder.Ymhl, Malware.Win32.Gencirc.10bf84e3

TrendMicro -> Ransom.MSIL.COOKIESHELPER.THAOBBD, Ransom.MSIL.KARSOVROP.A, Ransom.MSIL.PINGS.THAAABD

---

© Генеалогия: BlackHeart NextGen: BlackDream, BlackLegion и другие >> Encry

Активность этого крипто-вымогателя была в начале - середине января 2024 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам могут добавляться следующие расширения:

.cookieshelper

.karsovrop

.pings

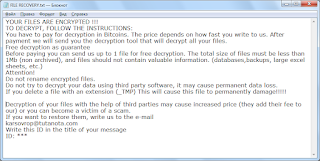

Записка с требованием выкупа называется: FILE RECOVERY.txt

YOUR FILES ARE ENCRYPTED !!!

TO DECRYPT, FOLLOW THE INSTRUCTIONS:

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

If you delete a file with an extension (_TMP) This will cause this file to permanently damage!!!!!

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

If you want to restore them, write us to the e-mail

cookieshelper@tutanota.com

Write this ID in the title of your message

ID: ***

Перевод записки на русский язык:

ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!!!

ДЛЯ РАСШИФРОВКИ СЛЕДУЙТЕ ИНСТРУКЦИИ:

За расшифровку придется платить в биткойнах. Цена зависит от того, как быстро вы нам напишете. После оплаты мы вышлем вам инструмент расшифровки, который расшифрует все ваши файлы.

Бесплатная расшифровка в качестве гарантии

Перед оплатой вы можете отправить нам до 1 файла для бесплатной расшифровки. Общий размер файлов должен быть менее 1Мб (не в архиве), файлы не должны содержать ценной информации. (базы данных, резервные копии, большие таблицы Excel и т. д.)

Внимание!

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровать ваши данные с помощью сторонних программ, это может привести к безвозвратной потере данных.

Если вы удалите файл с расширением (_TMP), это приведет к необратимому повреждению этого файла!!!!!

Расшифровка ваших файлов с помощью третьих лиц может привести к увеличению цены (они добавляют свою цену к нашей) или вы можете стать жертвой мошенничества.

Если вы хотите их восстановить, напишите нам на e-mail

cookieshelper@tutanota.com

Напишите этот ID в заголовке вашего сообщения.

ID: ***

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

FILE RECOVERY.txt - название файла с требованием выкупа;

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

FILE RECOVERY.txt - название файла с требованием выкупа;

encry.pdb - название проекта вредоносного файла;

encry.exe - название вредоносного файла.

encry.exe - название вредоносного файла.

C:\Users\User\AppData\Local\Temp\encry.exe

C:\Users\oooop\Documents\rsa_file\encry\encry\obj\Release\encry.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: cookieshelper@tutanota.com

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: cookieshelper@tutanota.com

Email: karsovrop@tutanota.com

Email: new_pings@tutanota.com

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 19a524c8f364ebdb869456e61e430527

SHA-1: 01bb9a66bd75b057f3c755be5c142c01fae3f205

SHA-256: ab35840b7c2b5ee2375883215b5f6fb695667cc6d9b907fa52917103467b8516

Vhash: 245066060d16751511a0aa4c1710102

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

---

MD5: 541bced082edbc5c82c8061526ef530c

SHA-1: 9c4addc9aeb4f71972e87b47cb598c20218d4fe6

SHA-256: 44f5d313d353a2bfdebfb82af543f08ee713bed4e8aefc36518fd7563701008c

Vhash: 22403655151e08e24130021

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

---

MD5: eeadc486ffe0228accb2a2a0bdb22732

SHA-1: 7be79a324e562291eed3420a74f1af2f244fec49

SHA-256: d9bed1a2f69d9c144006a97ee6eedaaa9cd94960a93d39aa2c7bc59e17527163

Vhash: 22403655151f08e26130022

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 11 января 2024:

Расширение: .pings

Записка: FILE RECOVERY.txt

MD5: eeadc486ffe0228accb2a2a0bdb22732

SHA-1: 7be79a324e562291eed3420a74f1af2f244fec49

SHA-256: d9bed1a2f69d9c144006a97ee6eedaaa9cd94960a93d39aa2c7bc59e17527163

Vhash: 22403655151f08e26130022

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

---

Обнаружения:

DrWeb -> Trojan.Encoder.38510

BitDefender -> Gen:Heur.Ransom.RTH.1

ESET-NOD32 -> A Variant Of MSIL/Filecoder.BBF

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Microsoft -> Trojan:Win32/MereTam

TrendMicro -> Ransom.MSIL.PINGS.THAAABD

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: Tomas Meskauskas (PCrisk), quietman7 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.