MMM Ransomware

TripleM Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью сочетания RSA + AES + HMAC, а затем требует выкуп в 1.2 BTC, чтобы вернуть файлы. Оригинальное название: MMM и TripleM (т.е. три MMM).

© Генеалогия: MMM (TripleM).

К зашифрованным файлам добавляются расширения:

0-я версия: .0x009d8a

1-я версия: .triple_m

2-я версия: .MMM

В следующих версиях расширение не используется.

Активность первоначальной версии этого крипто-вымогателя пришлась на начало августа 2017 г. Другая версия была замечена в конце декабря 2017-го. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

На август пришлась 0-я версия, в конце декабря - 1-я версия.

Записка с требованием выкупа в ранней версии называется: RESTORE_0x009d8a_FILES.html

Содержание записки о выкупе:

YOUR UNIQ IDENTIFICATOR: QRM2TR6***

What happend with my files?

All your databases corrupted. All your files has been locked ( encrypted) with Ransomware

For encrypting we using strong cryptographic algorithm AES256+RSA-2048 .Do not attempt to recover the files yourself.

You might corrupt your files. We also rewrite all old blocks on HDD and you don`t recover your files with Recuva and other...

YOU HAVE ONLY 6 DAYS FOR BUY YOUR DECRYPTION TOOL

It is not advised to use third party tools to decrypt,if we find them you ,you will forever lose your files.

How i can restore my files?

Go to BTC exchange services and buy 1,2 Bitcoin 3) Send it to address 151F8ufANwCohXzteZ2mauvHLvkS8WmEFT and write us email to address unransom@mail.com for giving your key and decryption tool. In subject write your Unique ID

BTC Guide:

Top BTC exchange sites: LocalBitcoins (We recomend), Coinbase, BTC-E,

Online wallets: BlockchainInfo, Block.io

Перевод записки на русский язык:

ВАШ УНИКАЛЬНЫЙ ИДЕНТИФИКАТОР: QRM2TR6 ***

Что случилось с моими файлами?

Все ваши базы данных повреждены. Все ваши файлы заблокированы (зашифрованы) с помощью Ransomware

Для шифрования мы используем сильный криптографический алгоритм AES256 + RSA-2048. Не пытайтесь самостоятельно восстановить файлы.

Вы можете повредить свои файлы. Мы также переписываем все старые блоки на HDD, и вы не восстанавливаете свои файлы с помощью Recuva и других ...

У ВАС ЛИШЬ 6 ДНЕЙ ДЛЯ ПОКУПКИ ИНСТРУМЕНТА ДЕШИФРОВАНИЯ

Не рекомендуется использовать сторонние инструменты для дешифрования, если мы их найдем, вы навсегда потеряете свои файлы.

Как я могу восстановить мои файлы?

Перейдите на службы обмена BTC и купите 1,2 Bitcoin 3) Отправьте их на адрес 151F8ufANwCohXzteZ2mauvHLvkS8WmEFT и напишите нам на email-адрес unransom@mail.com для предоставления ключа и дешифрования. В теме укажите свой уникальный идентификатор

Руководство по BTC:

Лучшие сайты обмена BTC: LocalBitcoins (We recomend), Coinbase, BTC-E,

Онлайн-кошельки: BlockchainInfo, Block.io

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<random>.exe

MMM.exe (triple_m.exe)

RESTORE_0x009d8a_FILES.html - в 0-й версии

RESTORE_triple_m__FILES.html - в 1-й версии

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

BTC-1: 151F8ufANwCohXzteZ2mauvHLvkS8WmEFT - в 0-й версии

BTC-2: 35iCvpMMnUWcSWrYtLJLXqe9xo5CYEWRhw - в 1-й версии

Email: unransom@mail.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 30 декабря 2017:

Шифрование: AES128 + RSA-2048

Пост в Твиттере >>

Название: TripleM (MMM) Ransomware v.1

Версия файла: 1.3.3.9

Расширение: .triple_m

Файл ключа шифрования: *.info

Файлы: MMM.exe, temp_1.bat, reco.bat, bcedit.bat, _ReadMe_.txt.info, _ReadMe_.txt.triple_m

Записка: RESTORE_triple_m__FILES.html

Email: unransom@mail.com

BTC: 35iCvpMMnUWcSWrYtLJLXqe9xo5CYEWRhw

Результаты анализов: VT + HA + IA

Удаляет теневые копии файлов командой: vssadmin delete shadows /all /quiet

Скриншот записки и файлов

Обновление от 5 мая 2018:

Пост в Твиттере >>

Расширение: .MMM

GET_YOUR_FILES_BACK.html

BTC: 1MMMSA9WJvM7BjhEqy4cQ4gjUXgKKTJcK3

Обновление от 26 декабря 2018:

Пост в Твиттере >>

Самоназвание: MMM Reborn

Записка: IF_YOU_NEED_FILES_READ_ME.html

Email: mmm_reborn@tutamail.com

BTC: 18NYQLduStwnBS9XiLr8MuHvsmUx6RRQhK

Файлы зашифрованы в hex-формате и сопровождаются XML-файлом с зашифрованным ключом *.info. Имя файла зашифровано.

Пример имени зашифрованного файла и файла с ключом:

BA089CAE47A022AD42AFC7573ED986A1

BA089CAE47A022AD42AFC7573ED986A1.info

➤ Содержание записки:

NOT YOUR LANGUAGE? Use Google Translate

What happened to your files?

All of your files were encrypted by a strong encryption with RSA2048

How did this happen? •Specially for your PC was generated personal RSA2048 Key, both public and private.

•ALL YOUR FILES were encrypted with the public key, which has been transferred to your PC via the Internet.

•Decrypting of your files is only possible with the help of the private key and decrypt program, which is on our Server

What do I do?

So,there are two ways you can choose: wait for a miracle and get your price doubled, or start obtaining BITCOIN NOW and restore your data easy way.

If you have really valuable data, your better not waste your time, because there is no other way to get your files, except payment.

Your personal ID: [redacted 8 lowercase alphanum].[redacted 3 lowercase alphanum]

Your personal wallet adress: 18NYQLduStwnBS9XiLr8MuHvsmUx6RRQhK

Your price start from 222 BTC , after week he is 333 BTC , after 3 week he is 444 BTC. 10 January your secret key has been deleted.

Instruction:

---- Buy Bitcoin on btc exchange sites (Coinbase,Localbitcoins, Coinmama and another).For buy Bitcoin you need confirm your Identify.

---- Buy Bitcoin offline in ATM or from seller (watch https://coinatmradar.com/blog/how-to-buy-bitcoins-with-bitcoin-atm/ )

2)send Bitcoins to 18NYQLduStwnBS9XiLr8MuHvsmUx6RRQhK

3)Write us to email mmm_reborn@tutamail.com

4)After we confirm payment - we send you decryption software and Private Key for decrypt your files.

Обновление от 23-26 марта 2019:

Топик на форуме >>

Пост в Твиттере >>

Подробности об этой версии на форуме BC >>

В этой версии используется встроенный RSA-2048 открытый ключ для защиты уникальных безопасно сгенерированных 16-битных AES-128 и IV 16-битных ключей для каждого файла. Имя файла зашифровано.

Самоназвание: MMM REBORN V4 ( 4.0.1.6), Copyright © 2018-2019 TRIPLEM

Записка: DECRYPT_FILES.txt

Email: mmm_reborn@tutamail.com

BTC: 1MMMbgkgSS82t4WC4YkXMVCsWAawnrzUpP

Файл EXE: RebornMMM.exe

Другие файлы: wrlvdtte.5g4.txt, ecorp.bat

Результаты анализов: VT + IA + AR

TRIPLEM(MMM) REBORN RANSOMWARE v4

What happened to your files?

Your stupid IT Dept. not secure your systems and all of your files were encrypted.

Your files were encrypted by a strong encryption with RSA2048.

What do I do?

So,there are two ways you can choose: wait for a miracle and get your price doubled, or start obtaining BITCOIN NOW and restore your data easy way.

If you have really valuable data, your better not waste your time, because there is no other way to get your files, except payment.

You can send to mmm_reborn@tutamail.com 2-3 random files < 2mb and we decrypt it for free.

!!!DO NOT TRY RESTORE YOUR FILES.

!!!DO NOT USING DIFFERENT DECRYPTION SOFTWARE.

!!!FILES MAY BE DECRYPTED ONLY WITH OUR SOFTWARE.

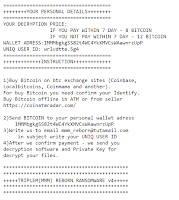

YOUR PERSONAL DETAILS

YOUR DECRYPTION PRICE:

IF YOU PAY WITHIN 7 DAY - 8 BITCOIN

IF YOU NOT PAY WITHIN 7 DAY - 12 BITCOIN

WALLET ADRESS:1MMMbgkgSS82t4WC4YkXMVCsWAawnrzUpP

UNIQ USER ID: wrlvdtte.5g4

INSTRUCTION

1) Buy Bitcoin on btc exchange sites (Coinbase, Localbitcoins, Coinmama and another).

For buy Bitcoin you need confirm your Identify.

Buy Bitcoin offline in ATM or from seller https://coinatmradar.com/

2) Send BITCOIN to your personal wallet adress

1MMMbgkgSS82t4WC4YkXMVCsWAawnrzUpP

3) Write us to email mmm_reborn@tutamail.com in subject write your UNIQ USER ID

4) After we confirm payment - we send you decryption software and Private Key for decrypt your files.

TRIPLEM(MMM) REBORN RANSOMWARE v4

Обновление от 1-16 июля 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Самоназвание: TRIPLEM(MMM) REBORN RANSOMWARE v4

Записка: DECRYPT_FILES.txt

Email: mmm_reborn@tutamail.com

BTC: 1MMMbgkgSS82t4WC4YkXMVCsWAawnrzUpP

Результаты анализов: VT + IA + AR / VT + VMR

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы в некоторых случаях можно дешифровать! Рекомендую обратиться по этой ссылке к Майклу Джиллеспи >> ****

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as MMM) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov (author) A Shadow *

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private