Mobef-Kriptoki Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей, а затем требует написать на email, чтобы узнать, как уплатить выкуп и вернуть файлы. Оригинальное название: не указано.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: Mobef >> Mobef-Kriptoki

К зашифрованным файлам никакое расширение не добавляется.

Активность этого крипто-вымогателя пришлась на август-сентябрь 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

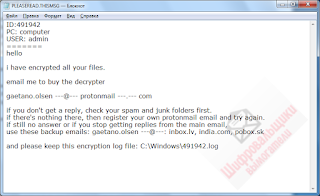

Записка с требованием выкупа называется: PLEASEREAD.THISMSG

Содержание записки о выкупе:

ID:491942

PC: computer

USER: admin

=======

hello

i have encrypted all your files.

email me to buy the decrypter

gaetano.olsen ---@--- protonmail ---.--- com

if you don't get a reply, check your spam and junk folders first.

if there's nothing there, then register your own protonmail email and try again.

if still no answer or if you stop getting replies from the main email,

use these backup emails: gaetano.olsen ---@---: inbox.lv, india.com, pobox.sk

and please keep this encryption log file: C:\Windows\491942.log

Перевод записки на русский язык:

ID:491942

PC: computer

USER: admin

=======

привет

Я зашифровал все ваши файлы.

напишите мне, чтобы купить decrypter

gaetano.olsen ---@--- protonmail ---.--- com

если вы не получили ответ, сначала проверьте свои папки Spam и Junk.

если там ничего нет, зарегистрируйте свой собственный email на protonmai и повторите попытку.

если по-прежнему нет ответа или если вы не получите ответа с основного email, то используйте эти резервные email: gaetano.olsen ---@---: inbox.lv, india.com, pobox.sk

и сохраните этот лог-файл шифрования: C:\Windows\491942.log

Технические детали

Распространяется с помощью эксплойтов, перепакованных и заражённых инсталляторов, главным образом выявляются уязвимые серверы и при помощи утилиты для работы по протоколу RDP атакуется 3389 порт.

Может также распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Известные email вымогателей:

gaetano.olsen@protonmail.com

gaetano.olsen@inbox.lv

gaetano.olsen@india.com

gaetano.olsen@pobox.sk

После шифрования удаляются тома теневых копий файлов и точки восстановления системы, в том числе на подключенных дисках. Есть также сообщения, что удаляются все имеющиеся резервные копии и резервные копии NAS или внешних накопителей.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

KRIPTOKI.DONOTDELETE - содержит ключ

PLEASEREAD.THISMSG - содержит текст

491942.log - список зашифрованных файлов

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID under Mobef) Write-up, Topic of Support + post *

Thanks: (victim in the topics of support) Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.