Phobos Ransomware

Phobos 2.0 Ransomware

Phobos NextGen Ransomware

Phobos NotDharma Ransomware

(шифровальщик-вымогатель) (первоисточник на русском)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256, а затем требует написать на email вымогателей, чтобы заплатить выкуп в # BTC за дешифровку файлов. Оригинальное название: Phobos (отражено на записке о выкупе). Есть сведения, что это распространяется из Украины. Пострадавшие часто жалуются, что их обманывают после уплаты выкупа. Нельзя доверяться вымогателям!

---

Обнаружения:

Dr.Web -> Trojan.Encoder.27737, Trojan.PWS.Banker1.30220, Trojan.Encoder.28637, Trojan.Encoder.28626, Trojan.Encoder.29362, Trojan.Encoder.31543

Malwarebytes -> Trojan.Crypt, Ransom.Phobos

Sophos AV -> Troj/Phobos-B

Symantec ->ML.Attribute.HighConfidence

VBA32 -> BScope.TrojanRansom.Blocker

---

© Генеалогия: CrySiS > ✂ Dharma + свой код > Phobos > NextGen > ✂️ часть кода добавлена в код других вымогателей

🌌 Согласно основам Генеалогии Ransomware, значок "ножницы" ✂ здесь означает любое заимствование и в данном случае мы видим только похожую форму для зашифрованных файлов, позже появилась похожая записка, похожий ID с 8-ю знаками и прочие элементы. Скорее всего, это на первых этапах использовалось для того, чтобы запутать детект, анализ и запугать пострадавших. Визуальное отличие - большие буквы ID, вместо маленьких id у Dharma Ransomware. Принципиальные различия хорошо показаны в посте Майкла Джиллеспи на форуме BC (ссылка).

Также есть кое-что, что использовалось ещё в CrySiS, но по сути это совершенно другой крипто-вымогатель.

К зашифрованным файлам добавляется расширение .phobos

Фактически используется составное расширение по шаблону:

.ID-<hex>.[<email>].phobos

.id-XXXXXXXX.[<email>].phobos

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там есть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там есть различия с первоначальным вариантом. Первая активность этого крипто-вымогателя пришлась на вторую половину октября 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. В конце 2018 года вновь начал активно распространяться и развиваться. См. новые варианты и обновления после основной статьи.

Записка с требованием выкупа называется: Phobos.hta

Содержание текста о выкупе:

All your files are encrypted

Hello World

Data on this PC turned into a useless binary code

To return to normal, please contact us by this e-mail: OttoZimmerman@protonmail.ch

Set topic of your message to 'Encryption ID:6BBC6934'

Interesting Facts:

• 1. Over time, the cost increases, do not waste your time

• 2. Only we can help you, for sure, no one else.

• 3. BE CAREFUL !!! If you still try to find other solutions to the problem, make a backup copy of the files you want to experiment on, and play with them. Otherwise, they can be permanently damaged

• 4. Any services that offer you help or just take money from you and disappear, or they will be intermediaries between us, with inflated value. Since the antidote is only among the creators of the virus

Перевод текста на русский язык:

Все ваши файлы зашифрованы

Привет мир

Данные на этом ПК превратились в бесполезный двоичный код

Для возврата в нормальный, свяжитесь с нами по этому email: OttoZimmerman@protonmail.ch

Укажите тему своего сообщения как 'Encryption ID:6BBC6934'

Интересные факты:

• 1. Со временем стоимость увеличивается, не тратьте свое время

• 2. Только мы можем помочь вам, конечно, никто больше.

• 3. Осторожно! Если вы ещё пытаетесь найти иные решения проблемы, сделайте бекап файлов, с которыми хотите экспериментировать, и играйте с ними. Иначе они могут быть навсегда повреждены

• 4. Любые сервисы по предложению помощи или просто возьмут с вас деньги и исчезнут, или будут посредниками между нами, с завышенной стоимостью. Поскольку противоядие есть только у создателей вируса

Первично распространяется на форумам кибер-андеграунда с привлечением партнеров. Аффилированными партнёрами может начать распространяться любыми популярными способами, в том числе путём взлома через незащищенную конфигурацию RDP (с открытым интернет-доступом), с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ UAC не обходит, требуется разрешение на запуск (в более новых версиях добавлен обход UAC). Перед шифрование завершает некоторые процессы, связанные с базами данных, браузерами и популярными приложениями, рабочее состояние которых может помешать процессу шифрования. Также отключается брандмауэр Windows.

➤ Шифрование файлов можете работать онлайн и оффлайн.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows, на этапе загрузки, отключает файервол командами, запускает приложение mshta.exe для показа требований вымогателей с помощью HTA-файла:

vssadmin.exe vssadmin delete shadows /all /quiet

WMIC.exe wmic shadowcopy delete

bcdedit.exe bcdedit /set {default} recoveryenabled no

bcdedit.exe bcdedit /set {default} bootstatuspolicy ignoreallfailures

netsh.exe netsh advfirewall set currentprofile state off

netsh.exe netsh firewall set opmode mode=disable

mshta.exe "%USERPROFILE%\Desktop\info.hta"

mshta.exe "%PUBLIC%\desktop\info.hta"

mshta.exe "C:\info.hta"

➤ Прописывается в Автозагрузку.

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\exec.exe

➤ Пострадавшие заметили установку или распаковку на своих ПК программы "Process Hacker 2". Она часто используется атакующими для "чёрных" дел. Например, в конце декабря 2018 и начале января 2019 г. использовался файл processhacker-2.39-setup.exe

➤ Позже было выявлено использования других инструментов, включая Mimikatz, LaZagne (для извлечения и кражи паролей из множества приложений). Также использует технологию Windows Prefetch для выполнения файла (статья от FireEye, раскрывающая вредоносность этой технологии).

Список файловых расширений, подвергающихся шифрованию:

Многие популярные форматы файлов, по желанию может применяться полное и частичное шифрование файлов.

Это наверняка будут документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр., расположенные в локальных, внешних и сетевых папках.

Список пропускаемых файлов и директорий:

boot.ini

BOOTFONT.BIN

NTLDR

ntdetect.com

io.sys

Windows и системные файлы

➽ Обратите внимание! Кроме файлов в компьютере могут быть зашифрованы все подключенные к нему внешние накопители (флешки, внешние жесткие диски и пр.) и сетевые ресурсы (NAS и пр.) и облачные диски, синхронизируемые в режиме реального времени.

➤ Используется маркер файлов "PHOBOS"

Файлы, связанные с этим Ransomware:

Phobos.hta

<random>.exe

svchost.exe

Записи реестра, связанные с этим Ransomware:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run::ph_exec

См. ниже результаты анализов.

Сетевые подключения и связи:

OttoZimmerman@protonmail.ch

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: высокая и перспективно высокая.

Подробные сведения собираются регулярно.

*

.actin, .Acton, .actor, .Acuna, .actin, .Acton, .actor, .Acuff, .Acuna, .acute, .adage, .Adair, .Adame, .age, .angus,

.banhu, .banjo, .Banks, .Banta, .Barak, .barak, .bbc, .blend, .BORISHORSE, .bqux,

.Caleb, .Cales, .Caley, .calix, .Calle, .Calum, .Calvo, .CAPITAL, .com,

.DDoS, .deal, .deuce, .Dever, .devil, .Devoe, .Devon, .Devos, .dewar,

.eight, .eject, .eking, .Elbie, .elbow, .elder,

.Frendi, .help, .HORSELIKER,

.KARLOS, .karma,

.mamba, .octopus,

.phobos, .phoenix, .PLUT,

.WALLET, .zax,

Это список возможных расширений, используемых этим крипто-вымогателем. Вероятно, они используются для опознавания и пропуска файлов, которые уже были зашифрованы вымогателями из этого семейства. Расширение, которое будет использоваться в текущем цикле шифрования, жестко закодировано.

Одна из зашифрованных строк определяет формулу для расширения файла, которое позже заполняется ID жертвы:

UNICODE ".id[<unique_ID>-XXXX].[<email_ramsom>].extension"

В разделе обновлений названные выше расширения будут использоваться с разные периоды времени. Есть еще расширение .1500dollars, не входящее в этот список. Возможно, что будут и другие.

Так выглядит оригинальный дешифровщик от вымогателей.

Файлы, которые требуются дешифровщику для дешифровки файлов.

Спустя год этот крипто-вымогатель получил обновление и новую версию.

Мы назвали его Phobos NextGen, не стремясь отслеживать все изменения.

Чтобы подчеркнуть, что это не Dharma, я добавил к названию NotDharma.

Email: job2019@tutanota.com

Вариант от 28 декабря 2018:

Расширение: .phobos

Составное расширение: .ID-82D06XXX.[bad_boy700@aol.com].phobos

Email: bad_boy700@aol.com

Пост на форуме >>

Файлы EXE: NS.exe, exec.exe

Другие файлы: k.txt, Shadow.bat, processhacker-2.39-setup.exe

Записки: encrypted.txt и Data.hta

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail cadillac.407@aol.com

In case of no answer in 24 hours write us to theese e-mails: Everest_2010@aol.com

***

Результаты анализов: HA + AR + VT

Новый список расширений:

.1cd, .3ds, .3fr, .3g2, .3gp, .7z, .accda, .accdb, .accdc, .accde, .accdt, .accdw, .adb, .adp, .ai, .ai3, .ai4, .ai5, .ai6, .ai7, .ai8, .anim, .arw, .as, .asa, .asc, .ascx, .asm, .asmx, .asp, .aspx, .asr, .asx, .avi, .avs, .backup, .bak, .bay, .bd, .bin, .bmp, .bz2, .c, .cdr, .cer, .cf, .cfc, .cfm, .cfml, .cfu, .chm, .cin, .class, .clx, .config, .cpp, .cr2, .crt, .crw, .cs, .css, .csv, .cub, .dae, .dat, .db, .dbf, .dbx, .dc3, .dcm, .dcr, .der, .dib, .dic, .dif, .divx, .djvu, .dng, .doc, .docm, .docx, .dot, .dotm, .dotx, .dpx, .dqy, .dsn, .dt, .dtd, .dwg, .dwt, .dx, .dxf, .edml, .efd, .elf, .emf, .emz, .epf, .eps, .epsf, .epsp, .erf, .exr, .f4v, .fido, .flm, .flv, .frm, .fxg, .geo, .gif, .grs, .gz, .h, .hdr, .hpp, .hta, .htc, .htm, .html, .icb, .ics, .iff, .inc, .indd, .ini, .iqy, .j2c, .j2k, .java, .jp2, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpx, .js, .jsf, .json, .jsp, .kdc, .kmz, .kwm, .lasso, .lbi, .lgf, .lgp, .log, .m1v, .m4a, .m4v, .max, .md, .mda, .mdb, .mde, .mdf, .mdw, .mef, .mft, .mfw, .mht, .mhtml, .mka, .mkidx, .mkv, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mpv, .mrw, .msg, .mxl, .myd, .myi, .nef, .nrw, .obj, .odb, .odc, .odm, .odp, .ods, .oft, .one, .onepkg, .onetoc2, .opt, .oqy, .orf, .p12, .p7b, .p7c, .pam, .pbm, .pct, .pcx, .pdd, .pdf, .pdp, .pef, .pem, .pff, .pfm, .pfx, .pgm, .php, .php3, .php4, .php5, .phtml, .pict, .pl, .pls, .pm, .png, .pnm, .pot, .potm, .potx, .ppa, .ppam, .ppm, .pps, .ppsm, .ppt, .pptm, .pptx, .prn, .ps, .psb, .psd, .pst, .ptx, .pub, .pwm, .pxr, .py, .qt, .r3d, .raf, .rar, .raw, .rdf, .rgbe, .rle, .rqy, .rss, .rtf, .rw2, .rwl, .safe, .sct, .sdpx, .shtm, .shtml, .slk, .sln, .sql, .sr2, .srf, .srw, .ssi, .st, .stm, .svg, .svgz, .swf, .tab, .tar, .tbb, .tbi, .tbk, .tdi, .tga, .thmx, .tif, .tiff, .tld, .torrent, .tpl, .txt, .u3d, .udl, .uxdc, .vb, .vbs, .vcs, .vda, .vdr, .vdw, .vdx, .vrp, .vsd, .vss, .vst, .vsw, .vsx, .vtm, .vtml, .vtx, .wav, .wb2, .wbm, .wbmp, .wim, .wmf, .wml, .wmv, .wpd, .wps, .x3f, .xl, .xla, .xlam, .xlk, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xps, .xsd, .xsf, .xsl, .xslt, .xsn, .xtp, .xtp2, .xyze, .xz, .zip (342 расширения).

Вариант от 3 января 2019:

Расширение: .phobos

Составное расширение: ID-B29F1XXX.[raphaeldupon@aol.com].phobos

Email: raphaeldupon@aol.com

Пострадавшие из Бразилии.

Вариант от 5 января 2019:

Расширение: .phobos

Составное расширение: ID-B35F2XXX.[paper_plane1@aol.com].phobos

Email: paper_plane1@aol.com

Вариант от 5 января 2019:

Расширение: .phobos

Составное расширение: .ID-741A6XXX.[barcelona_100@aol.com].phobos

Email: barcelona_100@aol.com

Вариант от 16 января 2019:

Расширение: .phobos

Составное расширение: .ID-1ECFDXXX.[elizabethz7cu1jones@aol.com].phobos

Email: elizabethz7cu1jones@aol.com

Вариант от 17 января 2019:

Расширение: .phobos

Составное расширение: .ID-2B3KLXXX.[beltoro905073@aol.com].phobos

Email: beltoro905073@aol.com

Вариант от 19 января 2019:

Расширение: .phobos

Составное расширение: ID-E8876XXX.[Raphaeldupon@aol.com].phobos

Email: Raphaeldupon@aol.com

Вариант от 20 января 2019:

Расширение: .phobos

Составное расширение: .ID-F8A0DXXX.[gomer_simpson2@aol.com].phobos

Email: gomer_simpson2@aol.com

Вариант от 5 февраля 2019:

Сообщение >>

Расширение: .phobos

Записка: Encrypted.txt

Email: ofizducwell1988@aol.com, FobosAmerika@protonmail.ch

Jabber: phobos_helper@xmpp.jp, phobos_helper@exploit.im

All your files have been encrypted due to a security problem with your PC. If you want to restore them,

write us to the e-mail ofizducwell1988@aol.com

In case of no answer in 24 hours write us to theese e-mails: FobosAmerika@protonmail.ch

If there is no response from our mail, you can install the Jabber client and write to

us in support of phobos_helper@xmpp.jp or phobos_helper@exploit.im

Обновление 10 февраля:

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[phobos.encrypt@qq.com].phobos

Email: phobos.encrypt@qq.com

Обновление 13 февраля:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[pixell@tutanota.com].phobos

Email: pixell@tutanota.com

Вариант от 16 февраля 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[ofizducwell1988@aol.com].phobos

Email: ofizducwell1988@aol.com, FobosAmerika@protonmail.ch

Jabber: phobos_helper@xmpp.jp, phobos_helper@exploit.im

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail ofizducwell1988@aol.com

In case of no answer in 24 hours write us to theese e-mails: FobosAmerika@protonmail.ch

If there is no response from our mail, you can install the Jabber client and write to us in support of phobos_helper@xmpp.jp or phobos_helper@exploit.im

Вариант от 17 февраля 2019:

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[elizabeth67bysthompson@aol.com].phobos

Email: elizabeth67bysthompson@aol.com

Вариант от 21 февраля 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[pixell@cock.li].phobos

Email: pixell@cock.li

Вариант от 27 февраля 2019:

Сообщение >>

Расширение: .Frendi

Записка: Encrypted.txt

Email: tlalipidas1978@aol.com, FobosAmerika@protonmail.ch

Jabber: phobos_helper@xmpp.jp, phobos_helper@exploit.im

Результаты анализов: VT

Вариант от 9 марта 2019 (по дате зашифрованных файлов):

Пост на форуме >>

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[cercisori1979@aol.com].phobos

Email: cercisori1979@aol.com

Результаты анализов: VT

Вариант от 30 марта 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[posiccimen1982@aol.com].phobos

Email: posiccimen1982@aol.com

Вариант от 30 марта 2019:

Пост на форуме >>

Расширение: .phobos

Пример составного расширения: .id[381EB955-0001].[prejimzalma1972@aol.com].phobos

Email: prejimzalma1972@aol.com

Вариант от от 31 марта 2019:

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[taverptintra1985@aol.com].phobos

Email: taverptintra1985@aol.com

Вариант от 1 апреля 2019:

Пост на форуме >>

Расширение: .Frendi

Составное расширение: .ID-XXXXXXXX.[withdirimugh1982@aol.com].Frendi

Записка: Encrypted.txt

Email: withdirimugh1982@aol.com

Вариант от 2 апреля 2019:

Расширение: .phobos

Составное расширение: .ID-XXXXXXXX.[hidebak@protonmail.com].phobos

Email: hidebak@protonmail.com

Вариант от 3 апреля 2019:

Сообщение >>

Пост на форуме >>

Расширение: .phobos

Новый шаблон составного расширения: .id[XXXXXXXX-0001].[<email>].phobos

.id[A8F059E0-0001].[posiccimen1982@aol.com].phobos

.id[C4BA3647-0001].[posiccimen1982@aol.com].phobos

Email: posiccimen1982@aol.com, stanodexne1982@aol.com

Jabber: waitheisenberg@xmpp.jp

➤ Содержание записки info.txt:

!!! All of your files are encrypted !!!

To decrypt them send e-mail to this address: posiccimen1982@aol.com.

If we don't answer in 48h., send e-mail to this address: stanodexne1982@aol.com

If there is no response from our mail, you can install the Jabber client and write to us in support of waitheisenberg@xmpp.jp

Результаты анализов: VT + HA + AR + IA

Вариант от 12 апреля 2019:

Сообщение >>

Расширение: .phobos

Пример составного расширения: .id[9C354B42-0001].[tedmundboardus@aol.com].phobos

Email: tedmundboardus@aol.com, tylecotebenji@aol.com

Jabber: phobos_helpper@xmpp.jp

Записки: info.txt, info.hta

Файл EXE: exec.exe

Результаты анализов: VT + VMR

Вариант от 12 апреля 2019:

Пост на форуме >>

Записка: encrypted.txtEmail: decryptfiles@420blaze.it, decryptfiles@cock.lu

All your files have been encrypted due to a security problem with your PC.

If you want to restore them, write us to the e-mail decryptfiles@420blaze.it

In case of no answer in 24 hours write us to theese e-mails: decryptfiles@cock.lu

Сообщение >>

Расширение: .phoenix

Составное расширение: .id[XXXXXXXX-7777].[absonkaine@aol.com].phoenix

Записки: info.txt, info.hta

Email: absonkaine@aol.com, klemens.stobe@aol.com

Jabber: phobos_helpper@xmpp.jp

➤ Содержание записки info.txt:

!!! All of your files are encrypted !!!

To decrypt them send e-mail to this address: absonkaine@aol.com.

If we don't answer in 48h., send e-mail to this address: klemens.stobe@aol.com

If there is no response from our mail, you can install the Jabber client and write to us in support of phobos_helper@xmpp.jp

Результаты анализов: VT + VMR

Вариант от 18 апреля 2019:

Сообщение >>

Расширение: .phoenix

Составное расширение: .id[XXXXXXXX-0001].[autrey.b@aol.com].phoenix

Email: autrey.b@aol.com

Вариант от 22 апреля 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-0001].[alphonsepercy@aol.com].phobos

Email: alphonsepercy@aol.com

Вариант от 22 апреля 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-0001].[park.jehu@aol.com].phobos

Email: park.jehu@aol.com

Вариант от 22 апреля 2019:

Сообщение >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-XXXX].[tedmundboardus@aol.com].phobos

Email: kylenoble726@aol.com

Вариант от 25 апреля 2019:

Сообщение >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-0001].[phobosrecovery@cock.li].phobos

Email: phobosrecovery@cock.li, phobosrecovery@tutanota.com

Результаты анализов: VT + VMR

Вариант от 26 апреля 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-0001].[darillkay@aol.com].phobos

Email: darillkay@aol.com, abbott_wearing@aol.com

Jabber: phobos_helper@xmpp.jp

Записка: info.txt

➤ Содержание записки info.txt:

!!! All of your files are encrypted !!!

To decrypt them send e-mail to this address: darillkay@aol.com.

If we don't answer in 48h., send e-mail to this address: abbott_wearing@aol.com

If there is no response from our mail, you can install the Jabber client and write to us in support of phobos_helper@xmpp.jp

Вариант от 27 апреля 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXX-0001].[thorpe.grand@aol.com].phobos

Email: thorpe.grand@aol.com

Вариант от 28 апреля 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1023].[luciolussenhoff@aol.com].phobos

Email: luciolussenhoff@aol.com

Вариант от 30 апреля:

Пост на форуме >>

Расширение: .phobos

Составные расширения:

.id[XXXXXXXX-0001].[grattan.l@aol.com].phobos

.id[XXXXXXXX-0001].[prejimzalma1972@aol.com].phobos

Email: grattan.l@aol.com

Email: prejimzalma1972@aol.com

Вариант от 4 мая 2019:

Сообщение >>

Расширение: .phoenix

Составное расширение: .id[xxxxxxxx-0001].[costelloh@aol.com].phoenix

Записки: info.txt, info.hta

Email: costelloh@aol.com, klemens.stobe@aol.com

Файлы: costelloh.exe, ph_exec.pdb

Результаты анализов: VT + HA + VMR

Вариант от 8 мая 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-0001].[carmichael.lion@aol.com].phobos

Email: carmichael.lion@aol.com

Вариант от 8 мая 2019:

Расширение: .actor

Составное расширение: .id[XXXXXXXX-2220].[returnmefiles@aol.com].actor

Email: returnmefiles@aol.com

Вариант от 8 мая 2019:

Расширение: .phobos

Записка: Encrypted.txt

Email: night_illusion@aol.com, Everest_2010@aol.com

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail night_illusion@aol.com

In case of no answer in 24 hours write us to theese e-mails: Everest_2010@aol.com

Вариант от 11 мая 2019:

Пост на форуме >>

Расширение: .phoenix

Составное расширение: .id[XXXXXXXX-1011].[cello_dodds@aol.com].phoenix

Email: cello_dodds@aol.com

Вариант от 12 мая 2019:

Расширение: .phoenix

Составное расширение: .id[XXXXXXXX-1004].[hickeyblair@aol.com].phoenix

Записки: info.txt, info.hta

Email: hickeyblair@aol.com, klemens.stobe@aol.com

Вариант от 13 мая, 16 июня 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1122].[com-gloria@tutanota.com].phobos

Записки: info.hta, info.txt

Email: com-gloria@tutanota.com, com-gloria@protonmail.com

Вариант от 13 мая 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1031].[nichols_l@aol.com].phobos

Email: nichols_l@aol.com, tylecotebenji@aol.com

➤ Содержание записки:

!!! All of your files are encrypted !!!

To decrypt them send e-mail to this address: nichols_l@aol.com.

If we don't answer in 48h., send e-mail to this address: tylecotebenji@aol.com

If there is no response from our mail, you can install the Jabber client and write to us in support of phobos_helper@xmpp.jp

Вариант от 15 мая 2019:

Расширение: .mamba

Составное расширение: .id[XXXXXXXX-1130].[fileb@protonmail.com].mamba

Записка: info.hta

Email: fileb@protonmail.com, back7@protonmail.ch

Результаты анализов: VT + HA + AR + IA

Вариант от 18 мая 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1104].[key07@qq.com].phobos

Email: kew07@qq.com

Записки: info.hta и info.txt

Вариант от 20 мая 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-XXXX].[helpyourdata@qq.com].phobos

Email: helpyourdata@qq.com

Вариант от 21 мая 2019:

Сообщение >>

Топик на форуме >>

Расширение: .actin

Составное расширение: .id[XXXXXXXX-1104].[kew07@qq.com].actin

Email: kew07@qq.com

Записки: info.hta и info.txt

Результаты анализов: VT + HA + AR + IA

Вариант от 24 мая 2019:

Сообщение >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1030].[ramsey_frederick@aol.com].phobos

Email: ramsey_frederick@aol.com,tylecotebenji@aol.com

Результаты анализов: VT + VMR

Вариант от 25 мая 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-0001].[lofutesdogg1983@aol.com].phobos

Email: lofutesdogg1983@aol.com

Вариант от 26 мая 2019:

Топик на фоуме >>

Расширение: .KARLOS

Составное расширение: .id[XXXXXXXX-1148].[karlosdecrypt@outlook.com].KARLOS

Email: karlosdecrypt@outlook.com

Вариант от 26 мая 2019:

Пост на форуме >>

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-0001].[gabbiemciveen@aol.com].phobos

Email: gabbiemciveen@aol.com

Вариант от 27 мая 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1044].[christosblee@aol.com].phobos

Email: christosblee@aol.com

Вариант от 27 мая 2019:

Сообщение >>

Расширение: .help

Составное расширение: .id[XXXXXXXX-1016].[randal_inman@aol.com].help

Составное расширение: .id[XXXXXXXX-1044].[randal_inman@aol.com].help

Email: randal_inman@aol.com, gherardobaxter@aol.com

Jabber: phobos_helper@xmpp.jp

Результаты анализов: VT + VMR

Вариант от 28-29 мая 2019:

Расширение: .actin

Составное расширение: .id[XXXXXXXX-1159].[upfileme@protonmail.com].actin

Email: upfileme@protonmail.com

Вариант от 30-31 мая 2019:

Расширение: .actor

Составное расширение: .id[XXXXXXXX-2220].[returnmefiles@aol.com].actor

Email: returnmefiles@aol.com

Вариант от 2 июня 2019:

Пост на форуме >>

Расширение: .phoenix

Составное расширение: .id[XXXXXXXX-1041].[costelloh@aol.com].phoenix

Email: costelloh@aol.com

Вариант от 3 июня 2019:

Составное расширение: .id[70C80B9F-1127].[DonovanTudor@aol.com].com

Email: DonovanTudor@aol.com

Вариант от 3 июня 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1022].[simonsbarth@aol.com].phobos

Email: simonsbarth@aol.com

Составное расширение: .id[XXXXXXXX-1115].[thedecrypt111@qq.com].actin

Email: thedecrypt111@qq.com

Вариант от 4 июня 2019:

Email: walletwix@aol.com

Вариант от 5 июня 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1022].[simonsbarth@aol.com].phobos

Email: simonsbarth@aol.com

Сообщение >>

.id[XXXXXXXX-XXXX].[ban.out@foxmail.com].actin

Email: ban.out@foxmail.com

Вариант от 13 июня 2019:

Пост на форуме >>

Расширение: .Acton

Составное расширение: .id[XXXXXXXX-2214].[datadecryption@countermail.com].Acton

Email: datadecryption@countermail.com

Записки: info.hta, info.txt

➤ Содержание txt-записки:

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: datadecryption@countermail.com.

Вариант от 17 июня 2019:

Сообщение >>

Топик на форуме >>

Расширение: .actin

Составное расширение: .id[XXXXXXXX-1023].[luciolussenhoff@aol.com].actin

Email: luciolussenhoff@aol.com, leeming.derick@aol.com

Jabber: waitheisenberg@xmpp.jp

Записка: info.hta

Вариант от 18 июня 2019:

Расширение: .phobos

Составное расширение: .id[XXXXXXXX-1022].[simonsbarth@aol.com].phobos

Email: simonsbarth@aol.com

Вариант от 19 июня 2019:

Сообщение >>

Расширение: .adage

Составное расширение: .id[XXXXXXXX-10**].[helpteam38@protonmail.com].adage

Email: simonsbarth@aol.com

Вариант от 20 июня 2019:

Сообщение >>

Расширение: .blend

Составное расширение: .id[XXXXXXXX-1103].[danger@countermail.com].blend

Email: danger@countermail.com

Вариант от 22 июня 2019:

Сообщение >>

Расширение: .actor

Составное расширение: .id[XXXXXXXX-XXXX].[William_Kidd_2019@protonmail.com].actor

Email: William_Kidd_2019@protonmail.com

Результаты анализов: VT + VMR

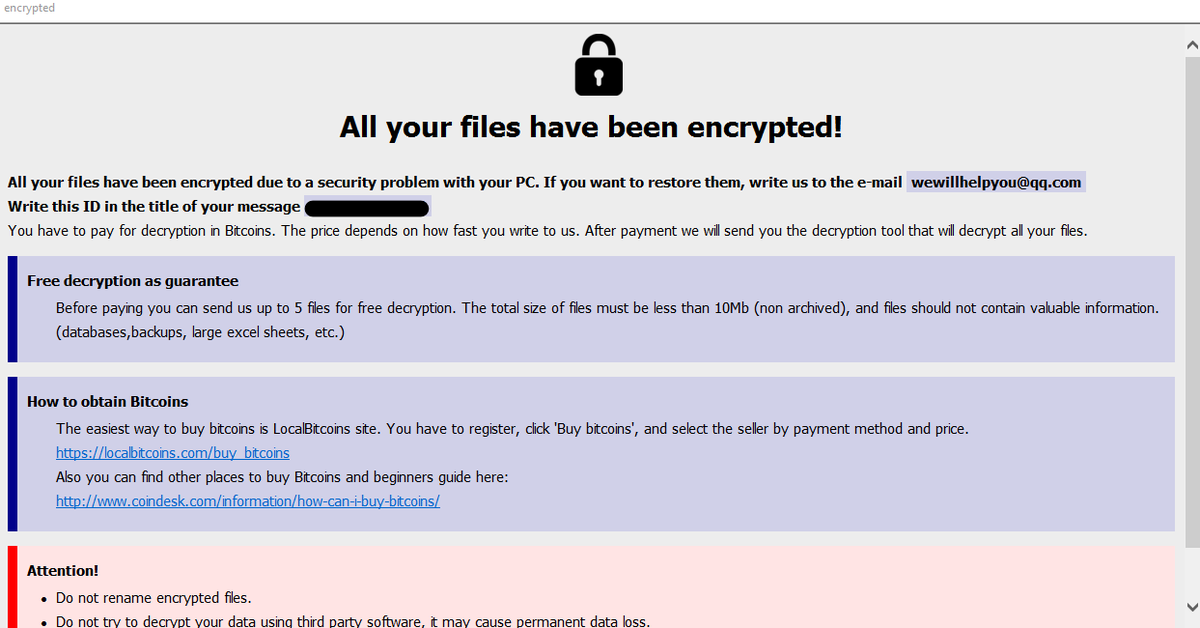

Вариант от 24 июня 2019:

Расширение: .adage

Составное расширение: .id[XXXXXXXX-2250].[wewillhelpyou@qq.com].adage

Email: wewillhelpyou@qq.com

Вариант от 24 июня 2019:

Сообщение >>

Расширение: .WALLET

Составное расширение: .id[XXXXXXXX-2243].[walletdata@hotmail.com].WALLET

Результаты анализов: VT

Вариант от 28 июня 2019:

Пост на форуме >>

Расширение: .help

Составное расширение: .id[XXXXXXXX-1055].[hartpole.danie@aol.com].help

Email: hartpole.danie@aol.com, abbott_wearing@aol.com

Jabber: phobos_helper@xmpp.jp

➤ Содержание записки:

!!! All of your files are encrypted !!!

To decrypt them send e-mail to this address: hartpole.danie@aol.com.

If we don't answer in 24h., send e-mail to this address: abbott_wearing@aol.com

If there is no response from our mail, you can install the Jabber client and write to us in support of phobos_helper@xmpp.jp

Вариант от 30 июня 2019:

Топик на форуме >>

Топик на форуме >>

Расширение: .acute

Составное расширение: .id[XXXXXXXX-1096].[lockhelp@qq.com].acute

Записки: info.txt, info.hta

Email: lockhelp@qq.com

Jabber: lockhelp@xmpp.jp

!!! All of your files are encrypted !!!

To decrypt them send e-mail to this address: lockhelp@qq.com.

If there is no response from our mail, you can install the Jabber client and write to us in support of lockhelp@xmpp.jp

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail lockhelp@qq.com

Write this ID in the title of your message 6C21BXXX-1096

If there is no response from our mail, you can install the Jabber client and write to us in support of lockhelp@xmpp.jp

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 10Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Jabber client installation instructions:

Download the jabber (Pidgin) client from https://pidgin.im/download/windows/

After installation, the Pidgin client will prompt you to create a new account.

Click "Add"

In the "Protocol" field, select XMPP

In "Username" - come up with any name

In the field "domain" - enter any jabber-server, there are a lot of them, for example - exploit.im

Create a password

At the bottom, put a tick "Create account"

Click add

If you selected "domain" - exploit.im, then a new window should appear in which you will need to re-enter your data:

User

password

You will need to follow the link to the captcha (there you will see the characters that you need to enter in the field below)

If you don't understand our Pidgin client installation instructions, you can find many installation tutorials on youtube - https://www.youtube.com/results?search_query=pidgin+jabber+install

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Вариант от 1 июля 2019:

Сообщение >>

Расширение: .phoenix

Составное расширение: .id[***].[batecaddric@aol.com].phoenix

Файл EXE: spotify.exe

Результаты анализов: VT

Вариант от 1 июля 2019:

Сообщение >>

Расширение: .adage

Составное расширение: .id[***].[burnofin@hotmail.com].adage

Результаты анализов: VT

Расширение: .1500dollars

Составное расширение: .id[XXXXXXXX-1095].[cleverhorse@protonmail.com].1500dollars

Email: cleverhorse@protonmail.com

Вариант от 2 июля 2019:

Расширение: .Acton

Составное расширение: .id[A0787XXX-1021].[greg.philipson@aol.com].Acton

Email: greg.philipson@aol.com, leeming.derick@aol.com

Jabber: waitheisenberg@xmpp.jp

Записка: info.txt

➤ Содержание записки:

!!! All of your files are encrypted !!!

To decrypt them send e-mail to this address: greg.philipson@aol.com.

If we don't answer in 24h., send e-mail to this address: leeming.derick@aol.com

If there is no response from our mail, you can install the Jabber client and write to us in support of waitheisenberg@xmpp.jp

Вариант от 3 июля 2019:

Расширение: .Acton

Составное расширение: .id[4C6E7XXX-1085].[hadleeshelton@aol.com].Acton

Email: hadleeshelton@aol.com

Записка: info.txt

Вариант от 4 июля 2019:

Сообщение >>

Расширение: .actin

Составное расширение: .id[XXXXXXXX-0115].[fileisafe@tuta.io].actin

Email: fileisafe@tuta.io

Результаты анализов: VT + VMR

Вариант от 7 июля 2019:

Сообщение >>

Расширение: .adage

Составное расширение: .id[XXXXXXX-XXXX].[wewillhelpyou@qq.com].adage

Email: wewillhelpyou@qq.com

Записка: info.txt

Результаты анализов: VT + VMR

Вариант от 10 июля 2019:

Расширение: .com

Составное расширение: .id[XXXXXXXX-1127].[DonovanTudor@aol.com].com

Email: DonovanTudor@aol.com

Вариант от 10 июля 2019:

Расширение: .adage

Составное расширение: .id[XXXXXXXX-2242].[Keta990@protonmail.com].adage

Email: Keta990@protonmail.com

Вариант от 10 июля 2019:

Сообщение >>

Расширение: .actin

Составное расширение: .id[XXXXXXXX-1135].[walletwix@aol.com].actin

Записки: info.txt, info.hta

Email: walletwix@aol.com

Результаты анализов: VT + HA

Вариант от 13 июля 2019:

Расширение: .Acuna

Составное расширение: .id[XXXXXXXX-2233].[The777@tuta.io].Acuna

Email: The777@tuta.io

Вариант от 13-14 июля 2019:

Топик на форуме >>

Топик на форуме >>

Расширение: .Adame

Составное расширение: .id[XXXXXXXX-2275].[supportcrypt2019@cock.li].Adame

Записки: info.txt, info.hta

Email: supportcrypt2019@cock.li, supportcrypt2019@protonmail.com

На файле написано: The App that Reminds You to Move More

ProductName: Move More

Фальш-копирайт: Desk Relief

На другом файле будет написано что-то другое.

Результаты анализов: VT + HA + IA + AR + AR

Вариант от 17 июля 2019:

Сообщение >>

Расширение: .actor

Составное расширение: .id[XXXXXXXX-2224].[zoye1596@msgden.net].actorЗаписки: info.txt, info.tha

Email: zoye1596@msgden.net, zoye596@protonmail.com

Результаты анализов: VT

Вариант от 17 июля 2019:

Сообщение >>

Расширение: .Acton

Составное расширение: .id[XXXXXX-1091].[b.morningtonjones@aol.com].Acton

Записки: info.txt, info.hta

Email: b.morningtonjones@aol.com, dennet.smellie@aol.com

Результаты анализов: VT + VMR

Вариант от 17 июля 2019:

Расширение: .adage

Составное расширение: .id[XXXXXXXX-2256].[Quantroei@protonmail.com].adage

Email: Quantroei@protonmail.com, sailormorgan@protonmail.com

Вариант от 22 июля 2019:

Пост на форуме >>

Расширение: .help

Составное расширение: .id[XXXXXX-1033].[Tedmundboardus@aol.com].help

Записки: info.txt, info.hta

Email: tedmundboardus@aol.com, irvinclarke@aol.com

Jabber: phobos_helper@xmpp.jp

Результаты анализов: VT + VMR

➤ Содержание записки:

!!! All of your files are encrypted !!!

To decrypt them send e-mail to this address: tedmundboardus@aol.com.

If we don't answer in 24h., send e-mail to this address: irvinclarke@aol.com

If there is no response from our mail, you can install the Jabber client and write to us in support of phobos_helper@xmpp.jp

Вариант от 24 июля 2019:

Пост на форуме >>

Расширение: .actin

Составное расширение: .id[XXXXXXXX-1154].[helpyourdata@qq.com].actin

Записки: info.txt, info.hta

Email: helpyourdata@qq.com

Вариант от 25 июля 2019:

Сообщение >>

Расширение: .banjo

Составное расширение: .id[XXXXXXXX-2300].[crysall.g@aol.com].banjo

Записки: info.txt, info.hta

Email: crysall.g@aol.com

Результаты анализов: VT + VMR

Вариант от 26 июля 2019:

Пост на форуме >>

Топик на форуме >>

Расширение: .Adame

Составное расширение: .id[XXXXXXXX-2275].[raynorzlol@tutanota.com].Adame

Записка: info.txt, info.hta

Email: raynorzlol@tutanota.com, raynorzlol@protonmail.com, raynorzlol@thesecure.biz

➤ Содержание записки:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail raynorzlol@tutanota.com

Write this ID in the title of your message F6593DDC-2275

In case of no answer in 24 hours write us to this e-mail:raynorzlol@protonmail.com

If there is no response from our mail, you can install the Jabber client and write to us in support of raynorzlol@thesecure.biz

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 4Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Результаты анализов: VT + AR

Вариант от 27 июля 2019:

Сообщение >>

Расширение: .acute

Составное расширение: .id[XXXXXXX-1096].[lockhelp@qq.com].acute

Email: lockhelp@qq.com

Jabber: lockhelp@xmpp.jp

Записки: info.txt, info.hta

Результаты анализов: VT + VMR + JSA + JSA

Вариант от 2 августа 2019:

Расширение: .banjo

Составное расширение: .id[XXXXXXXX-2288].[2172998725@qq.com].banjo

Записки: info.txt, info.hta

Email: 2172998725@qq.com

Вариант от 6 августа 2019:

Расширение: .actin

Составное расширение: .id[XXXXXXXX-1106].[friends2019@protonmail.com].actin

Записки: info.txt, info.hta

Email: friends2019@protonmail.com

Файл EXE: antirecuvaanddb.exe

Результаты анализов: VT

Вариант от 7 августа 2019:

Сообщение >>

Расширение: .help

Составное расширение: .id[XXXXXXXX-1010].[lachneyorlachb@aol.com].help

Записки: info.txt, info.hta

Email: lachneyorlachb@aol.com, dennet.smellie@aol.com

Файл EXE: svhost.exe

Результаты анализов: VT + AR

Вариант от 8 августа 2019:

Сообщение >>

Расширение: .BORISHORSE

Составное расширение: .id[XXXXXXXX-2271].[worldofdonkeys@protonmail.com].BORISHORSE

Записки: info.txt, info.hta

Email: worldofdonkeys@protonmail.com

Jabber: worldofdonkeys@xmpp.jp

Файл EXE: AntiRecuvaAndDB.exe

Результаты анализов: VT + AR

➤ Содержание записки:

Want return your files?Write to our xmpp account - worldofdonkeys@xmpp.jp

The easiest way - register here https://www.xmpp.jp/signup

After download pidgin client https://pidgin.im/

Press Add account,choose protocol xmpp and put username from xmpp.jp where are you sign up

Domain - xmpp.jp

Put your password and press add

When you log in press Buddies --> Add Buddy-->and in Buddys username put beautydonkey xmpp.jp

After you will see added account beautydonkey@xmpp.jp,click twice on it and write your message

You can send us 1-3 test files. The total size of files must be less than 10Mb (non archived),

we will decrypt them and send to you that we are real

If you have a problem with xmpp you can write to our mail worldofdonkeys@protonmail.com

Вариант от 10 августа 2019:

Расширение: .Banta

Составное расширение: .id[XXXXXXXX-2321].[larabita@cock.li].Banta

Email: larabita@cock.li

Вариант от 10 августа 2019:

Сообщение >>

Расширение: .actin

Составное расширение: .id[XXXXXXXX-1161].[member987@tutanota.com].actin

Email: member987@tutanota.com, member987@cock.li

Записки: info.hta, info.txt

Вариант от 16 августа 2019:

Пост на форуме >>

Расширение: .actin

Составное расширение: .id[FA042B1B-1023].[tirrelllipps@aol.com].actin

Записки: info.txt, info.hta

Email: tirrelllipps@aol.com

Вариант от 17 августа 2019:

Расширение: .Banta

Составное расширение: .id[XXXXXXXX-2323].[back_ins@protonmail.ch].Banta

Email: back_ins@protonmail.ch

Вариант от 17 августа 2019:

Расширение: .Acuna

Составное расширение: .id[XXXXXXXX-2232].[plombiren@qq.com].Acuna

Email: plombiren@qq.com

Вариант от 19 августа 2019:

Топик на форуме >>

Расширение: .banjo

Составное расширение: .id[XXXXXXXX-2289].[bbbitcrypt@tutanota.com].banjo

Записки: info.txt, info.hta

Email: bbbitcrypt@tutanota.com, bbitcrypt@protonmail.com

Топик на форуме >>

Расширение: .BANKS

Составное расширение: .id[XXXXXXXX-2315].[decrypt@files.mn].BANKS

Записки: info.txt, info.hta

Email: decrypt@files.mn

Вариант от 22 августа 2019:

Расширение: .Banta

Составное расширение: .id[XXXXXXXX-2346].[limboshuran@cock.li].Banta

Email: limboshuran@cock.li

Топик на форуме >>

Сообщение >>

Расширение: .Adair

Составное расширение: .id[XXXXXXXX--2266].[decryptbox@airmail.cc].Adair

Email: decryptbox@airmail.cc, repairfiles@foxmail.com

Расширение: *

Составное расширение: .id[XXXXXXXX-1162].[files2@protonmail.com]*

Email: files2@protonmail.com

Вариант от 31 августа 2019:

Расширение: .zax

Составное расширение: .id[XXXXXXXX-2376].[zax444@qq.com].zax

Записки: info.txt, info.hta

Email: zax444@qq.com

Сообщение >>

Расширение: .Banta

Составное расширение: .id[XXXXXXXX-2325].[zax4444@qq.com].Banta

Записки: info.txt, info.hta

Результаты анализов: VT

Вариант от 1 сентября 2019 и позже:

Сообщение >>

Расширение: .Adame

Составное расширение: .id[XXXXXXXX-2275].[recovermyfiles2019@thesecure.biz].Adame

Email: recovermyfiles2019@thesecure.biz

Записки: info.txt, info.hta

Результаты анализов: VT + AR + VMR

Пост на форуме >>

Расширение: .Adame

Составное расширение: .id[XXXXXXXX-2275].[recovermyfiles2019@thesecure.biz].Adame

Jabber: recovermyfiles2019@thesecure.biz

Bitmessage: BM-2cVoXfF2BdYyfxBrady3hopZN6izutPyEr

Записки: info.txt, info.hta

Вариант от 1 сентября 2019:

Сообщение >>

Сообщение >>

Расширение: .HORSELIKER

Составное расширение: .id[XXXXXXXX-2374].[horsesecret@xmpp.jp].HORSELIKER

Записки: info.txt, info.hta

Jabber: horsesecret@xmpp.jp

Результаты анализов: VT + AR

Пост на форуме >>

Расширение: .Acton

Составное расширение: .id[XXXXXXXX-1077].[kalle.tomlin@aol.com].Acton

Email: kalle.tomlin@aol.com

Вариант от 4 сентября 2019:

Расширение: .BANKS

Составное расширение: .id[XXXXXXXX-2315].[decrypt@files.mn].BANKS

Email: decrypt@files.mn

Вариант от 5 сентября 2019:Расширение: .Actin

Составное расширение: .id[XXXXXXXX-XXXX].[tirrellipps@aol.com].Actin

Email: tirrellipps@aol.com

Вариант от 7 сентября 2019:

Топик на форуме >>

Сообщение >>

Расширение: .barak

Составное расширение: .id[XXXXXXXX-2382].[captainpilot@cock.li].barak

Email: captainpilot@cock.li

Вариант от 7 сентября 2019:

Пост на форуме >>

Расширение: .actin

Составное расширение: .id[XXXXXXXX-1162].[files2@protonmail.com].actin

Email: files2@protonmail.com

Вариант от 9 сентября 2019:

Расширение: .Barak

Составное расширение: .id[XXXXXXXX-1150].[onlyfiles@aol.com].Barak

Email: onlyfiles@aol.com

Вариант от 13 сентября 2019:

Сообщение >>

Расширение: .phoenix

Составное расширение: .id[XXXXXXXX-2299].[britt.looper@aol.com].phoenix

Записки: info.txt, info.hta

Email: britt.looper@aol.com, stuart.wittie@aol.com

Jabber: phobos_helper@xmpp.jp

Файл EXE: shaofao.exe

Результаты анализов: VT + AR + IA + VMR

Вариант от 14 сентября 2019:

Расширение: .banjo

Составное расширение: .id[XXXXXXXX-XXXX].[Datarest0re@aol.com].banjo

Записки: info.txt, info.hta

Email: Datarest0re@aol.com

Вариант от 16 сентября 2019:

Сообщение >>

Расширение: .Barak

Составное расширение: .id[XXXXXXXX-2373].[decriptionsupport911@airmail.cc].Barak

Email: decriptionsupport911@airmail.cc

Вариант от 16 сентября 2019:

Сообщение >>

Расширение: .Banta

Составное расширение: .id[XXXXXXXX-2317].[washapen@cock.li].Banta

Email: washapen@cock.li

Вариант от 23 сентября 2019:

Сообщение >>

Расширение: .Caley

Составное расширение: .id[XXXXXXXX-2416].[restorebackup@qq.com].Caley

Записки: info.txt, info.hta

Email: restorebackup@qq.com

Результаты анализов: VT

Вариант от 23 сентября 2019:

Пост на форуме >>

Расширение: .Banta

Составное расширение: .id[XXXXXXXX-2321].[veritablebee@protonmail.ch].Banta

Записка: info.txt

Email: veritablebee@protonmail.ch, viadolorosa@tuta.io

➤ Содержание записки:

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: veritablebee@protonmail.ch.

If we don't answer in 24h., send e-mail to this address: viadolorosa@tuta.io

Сообщение >>

Расширение: .Caleb

Составное расширение: .id[XXXXXXXX-2408].[funnyredfox@aol.com].Caleb

Записки: info.txt, info.hta

Email: funnyredfox@aol.com

Результаты анализов: VT (Dr.Web -> Trojan.Encoder.29362)

Вариант от 24 сентября 2019:

Сообщение >>

Расширение: .help

Составное расширение: id[XXXXXXXX-1075].[lewisswaffield.a@aol.com].help

Записки: info.txt, info.hta

Email: lewisswaffield.a@aol.com

Результаты анализов: VT (Dr.Web -> Trojan.Encoder.29362)

Вариант от 25 сентября 2019:

Сообщение >>

Расширение: .Caley

Составное расширение: .id[XXXXXXXX-2425].[xxxnxxx@cock.li].Caley

Записки: info.txt, info.hta

Email: xxxnxxx@cock.li

Результаты анализов: VT

Вариант от 28 сентября 2019:

Сообщение >>

Расширение: .deal

Составное расширение: .id[XXXXXXXX-2423].[hanesworth.fabian@aol.com].deal

Записки: info.txt, info.hta

Email: hanesworth.fabian@aol.com, ciaprepoulep1977@aol.com

Результаты анализов: VT

Вариант от 3 октября 2019:

Расширение: .phoenix

Составное расширение: .id[XXXXXXXX-2292].[bowen.bord@aol.com].phoenix

Записки: info.txt, info.hta

Email: bowen.bord@aol.com, stuart.wittie@aol.com

Jabber: phobos_helper@xmpp.jp

Результаты анализов: VT + AR

Вариант от 3 октября 2019:

Расширение: .Cales

Составное расширение: .id[XXXXXXXX-2412].[recoveryfast@airmail.cc].Cales

Записки: info.txt, info.hta

Email: recoveryfast@airmail.cc

Результаты анализов: VT + AR

Вариант от 3 октября 2019:

Сообщение >>

Расширение: .calix

Составное расширение: id[XXXXXXXX-XXXX].[painplain98@protonmail.com].calix

Записки: info.txt, info.hta

Email: painplain98@protonmail.com, patern32@protonmail.com

Результаты анализов: VT (Dr.Web -> Trojan.Encoder.29362, BitDefender -> Trojan.Ransom.Phobos.F)

Вариант от 4 октября 2019:

Пост на форуме >>

Расширение: .Caleb

Составное расширение: id[XXXXXXXX-2395].[Unlockfiles@qq.com].Caleb

Записки: info.txt, info.hta

Email: Unlockfiles@qq.com

Вариант от 4 октября 2019:

Сообщение >>

Расширение: .Adame

Составное расширение: .id[XXXXXXXX-2275].[checkcheck07@qq.com].Adame

Результаты анализов: VT + AR + VT (3.10.19) + VMR / VT (5.11.19) + VMR

Вариант от 7 октября 2019:

Расширение: .Caley

Составное расширение: id[XXXXXXXX-2414].[kickclakus@protonmail.com].Caley

Записки: info.txt, info.hta

Email: kickclakus@protonmail.com, kickclak@cock.li

Результаты анализов: VT

Вариант от 8 октября 2019:

Топик на форуме >>

Расширение: .Adame

Составное расширение: id[XXXXXXXX-2275].[checkcheck07@qq.com].Adame

Записки: info.txt, info.hta

Email: checkcheck07@qq.com

Результаты анализов: VT

Вариант от 9 октября 2019:

Пост на форуме >>

Расширение: .deal

Составное расширение: id[XXXXXXXX-2423].[relvirosa1981@aol.com].deal

Записки: info.txt, info.hta

Email: relvirosa1981@aol.com

Результаты анализов: VT

Вариант от 9 октября 2019:

Сообщение >>

Расширение: .HORSELIKER

Составное расширение: .id[XXXXXXXX-2374].[cleverhorse@ctemplar.com].HORSELIKER

Записки: info.txt, info.hta

Email: cleverhorse@ctemplar.com

Jabber: cleverhorse@xmpp.jp

Файл: AntiRecuvaAndDB.ex_.exe

Результаты анализов: VT + AR

Вариант от 9 октября 2019:

Расширение: .Caleb

Составное расширение: .id[XXXXXXXX-2396].[theonlyoption@qq.com].Caleb

Email: theonlyoption@qq.com

Результаты анализов: VT + VMR

Вариант от 11 октября 2019:

Топик на форуме >>

Расширение: .banjo

Составное расширение: id[XXXXXXXX-2010].[debourbonvincenz@aol.com].banjo

Записки: info.txt, info.hta

Email: debourbonvincenz@aol.com, cosmecollings@aol.com

Jabber: phobos_healper@xmpp.jp

➤ Содержание HTA-записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail debourbonvincenz@aol.com

Write this ID in the title of your message B4A1205B-2303

In case of no answer in 24 hours write us to this e-mail:cosmecollings@aol.com

If there is no response from our mail, you can install the Jabber client and write to us in support of phobos_healper@xmpp.jp

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 4Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Jabber client installation instructions:

Download the jabber (Pidgin) client from https://pidgin.im/download/windows/

After installation, the Pidgin client will prompt you to create a new account.

Click "Add"

In the "Protocol" field, select XMPP

In "Username" - come up with any name

In the field "domain" - enter any jabber-server, there are a lot of them, for example - exploit.im

Create a password

At the bottom, put a tick "Create account"

Click add

If you selected "domain" - exploit.im, then a new window should appear in which you will need to re-enter your data:

User password

You will need to follow the link to the captcha (there you will see the characters that you need to enter in the field below)

If you don't understand our Pidgin client installation instructions, you can find many installation tutorials on youtube - https://www.youtube.com/results?search_query=pidgin+jabber+install

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Вариант от 13 октября 2019:

Сообщение >>

Расширение: .Adame

Составное расширение: .id[XXXXXXXX-2275].[checkcheck07@qq.com].Adame

Записки: info.txt, info.hta

Email: checkcheck07@qq.com

Результаты анализов: VT + VMR / VT + VMR

Вариант от 22 октября 2019:

Топик на форуме >>

Расширение: .elder

Составное расширение: .id[XXXXXXXX-XXXX].[stocklock@airmail.cc].elder

Email: stocklock@airmail.cc

Вариант от 23 октября 2019:

Расширение: .calix

Составное расширение: .id[XXXXXXXX-1852].[restoringbackup@airmail.cc].calix

Email: restoringbackup@airmail.cc

Результаты анализов: JSC

Вариант от 23 октября 2019:

Сообщение >>

Расширение: .deal

Составное расширение: .id[XXXXXXXX-2423].[lewisswaffield.a@aol.com].deal

Записки: info.txt, info.hta

Email: lewisswaffield.a@aol.com, berne.fiddell@aol.com

Файл: Fast.exe

Результаты анализов: VT + AR

Вариант от 26 октября 2019:

Расширение: .Barak

Составное расширение: .id[XXXXXXXX-2387].[gruzudo@cock.li].Barak

Email: gruzudo@cock.li

Вариант от 31 октября 2019:

Сообщение >>

Расширение: .deal

Составное расширение: .id[XXXXXXXX-XXXX].[harlin_marten@aol.com].deal

Записки: info.txt, info.hta

Email: harlin_marten@aol.com

Результаты анализов: VT + AR

Вариант от 6 ноября 2019:

Топик на форуме >>

Сообщение >>

Расширение: .octopus

Составное расширение: .id[XXXXXXXX-2497].[octopusdoc@mail.ee].octopus

Записки: info.txt, info.hta

Email: octopusdoc@mail.ee, octopusdoc@airmail.cc

Сумма выкупа: 0.31 BTC

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: octopusdoc@mail.ee.

If we don't answer in 24h., send e-mail to this address: octopusdoc@airmail.cc

Вариант от 16 ноября 2019:

Сообщение >>

Расширение: .age

Составное расширение: .id[XXXXXXXX-2495].[agent5305@firemail.cc].age

Email: agent5305@firemail.cc

Результаты анализов: VT

Вариант от 18 ноября 2019:

Топик на форуме >>

Расширение: .deuce

Составное расширение: .id[XXXXXXXX-XXXX].[decrypt2020@aol.com].deuce

Записки: info.hta, info.txt

Email: decrypt2020@aol.com

Вариант от 18 ноября 2019:

Пост на форуме >>

Расширение: .deal

Составное расширение: .id[XXXXXXXX-2423].[kenny.sarginson@aol.com].deal

Записки: info.hta, info.txt

Email: kenny.sarginson@aol.com

Вариант от 20 ноября 2019:

Сообщение >>

Расширение: .angus

Составное расширение: .id[XXXXXXXX-2315].[decrypt@files.mn].angus

Записки: info.hta, info.txt

Email: decrypt@files.mn

Результаты анализов: VT + HA + VB

Вариант от 23 ноября 2019:

Пост на форуме >>

Расширение: .angus

Составное расширение: .id[XXXXXXXX-2315].[decrypt@files.mn].angus

Записки: info.hta, info.txt

Email: decrypt@files.mn

➤ Содержание файла info.txt:

Вариант от 25 ноября 2019:

Сообщение >>

Расширение: .deal

Составное расширение: .id[XXXXXXXX-2423].[kenny.sarginson@aol.com].deal

Записки: info.hta, info.txt

Email: kenny.sarginson@aol.com, francispilmoor@aol.com

Результаты анализов: VT + HA + IA

Сообщение >>

Топик на форуме >>

Расширение: .Calum

Составное расширение: .id[XXXXXXXX-2465].[keysfordecryption@airmail.cc].Calum

Записки: info.txt, info.hta

Email: keysfordecryption@airmail.cc.

Jabber: keysfordecryption@jabb3r.org

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: keysfordecryption@airmail.cc.

If there is no response from our mail, you can install the Jabber client and write to us in support of keysfordecryption@jabb3r.org

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail keysfordecryption@airmail.cc

Write this ID in the title of your message FC8*****-2465

If there is no response from our mail, you can install the Jabber client and write to us in support of keysfordecryption@jabb3r.org

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 4Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Jabber client installation instructions:

Download the jabber (Pidgin) client from https://pidgin.im/download/windows/

After installation, the Pidgin client will prompt you to create a new account.

Click "Add"

In the "Protocol" field, select XMPP

In "Username" - come up with any name

In the field "domain" - enter any jabber-server, there are a lot of them, for example - exploit.im

Create a password

At the bottom, put a tick "Create account"

Click add

If you selected "domain" - exploit.im, then a new window should appear in which you will need to re-enter your data:

User password

You will need to follow the link to the captcha (there you will see the characters that you need to enter in the field below)

If you don't understand our Pidgin client installation instructions, you can find many installation tutorials on youtube - https://www.youtube.com/results?search_query=pidgin+jabber+install

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Вариант от 2 декабря 2019:

Расширение: .Calum

Составное расширение: .id[XXXXXXXX-2466].[fileisafe@tuta.io].Calum

Email: fileisafe@tuta.io

Результаты анализов: VT

Вариант от 3 декабря 2019:

Топик на форуме >>

Расширение: .Caley

Составное расширение: id[XXXXXXXX-2415].[Admincrypt@protonmail.com].Caley

Записки: info.txt, info.hta

Email: Admincrypt@protonmail.com

Результаты анализов: VT

Вариант от 10 декабря 2019:

Сообщение >>

Расширение: .actor

Составное расширение: .id[XXXXXXXX-2220].[returnmefiles@aol.com].actor

Email: returnmefiles@aol.com

Результаты анализов: VT

Вариант от 17 декабря 2019:

Сообщение >>

Расширение: .deuce

Составное расширение: .id[XXXXXXXX-2503].[prndssdnrp@mail.fr].deuce

Записки: info.txt, info.hta

Email: prndssdnrp@mail.fr

Результаты анализов: VT

Вариант от 29 декабря 2019:

Сообщение >>

Расширение: .Dever

Составное расширение: .id[XXXXXXXX-XXXX].[bexonvelia@aol.com].Dever

Записка: info.hta, info.txt

Email: bexonvelia@aol.com, maitlandtiffaney@aol.com

➤ Содержание записки:

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: bexonvelia@aol.com.

If we don't answer in 24h., send e-mail to this address: maitlandtiffaney@aol.com

Вариант от 1 января 2020:

Сообщение >>

Расширение: .deuce

Составное расширение: .id[XXXXXXXX-XXXX].[topot@cock.li].deuce

Email: topot@cock.li

Результаты анализов: VT + VMR + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.29362

ALYac -> Trojan.Ransom.Phobos

BitDefender -> Trojan.Ransom.Phobos.F

ESET-NOD32 -> Win32/Filecoder.Phobos.C

Malwarebytes -> Ransom.Phobos

McAfee -> Ransom-Phobos!CC879DE7C76F

TrendMicro -> Ransom.Win32.CRYSIS.SMA

Symantec -> ML.Attribute.HighConfidence

Вариант от 3 января 2020:

Сообщение >>

Расширение: .Devon

Составное расширение: .id[XXXXXXXX-XXXX].[decryptfiles@qq.com].Devon

Записка: info.hta, info.txt

Email: decryptfiles@qq.com

Jabber: decryptfiles@hot-chilli.eu

Результаты анализов: VT + AR

Сообщение >>

Расширение: .devil

Составное расширение: .id[XXXXXXXX-XXXX].[decrypt4data@protonmail.com].devil

Email: decrypt4data@protonmail.com

Сообщение >>

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-2679].[lucky_top@protonmail.com].Devos

Записка: info.hta, info.txt

Email: lucky_top@protonmail.com

Результаты анализов: VT + AR

Вариант от 31 января 2020:

Пост на форуме >>

Расширение: .bablo

Составное расширение: .id[XXXXXXXX-2542].[apoyo2019@protonmail.com].bablo

Записка: info.hta, info.txt

Email: apoyo2019@protonmail.com

Вариант от 3 февраля 2020:

Сообщение >>

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-2687].[saveyourfiles@qq.com].Devos

Записка: info.hta, info.txt

Email: saveyourfiles@qq.com

Результаты анализов: VT

Вариант от 2 февраля 2020:

Топик на форуме >>

Расширение: .Caley

Составное расширение: .id[XXXXXXXX-2422].[jabber paybtc@sj.ms].Caley

Записка: info.hta, info.txt

Email: jabberpaybtc@sj.ms

Результаты анализов: VT

Вариант от 6 февраля 2020:

Сообщение >>

Email: ofizducwe111988@aol.com, FobosAmerika@protonmail.ch

Jabber: phobos_helper@xmpp.jp

phobos_helper@exploit.im

Вариант от 8 февраля 2020:

Сообщение >>

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-2653].[kabennalzly@aol.com].Devos

Записка: info.hta, info.txt

Email: kabennalzly@aol.com

Результаты анализов: VT

Вариант от 10 февраля 2020:

Пост на форуме >>

Расширение: .deal

Составное расширение: .id[XXXXXXXX-2423].[flexney.pail@aol.com].deal

Записки: info.hta, info.txt

Email: flexney.pail@aol.com

Результаты анализов: VT

Вариант от 10 февраля 2020:

Расширение: .Dever

Составное расширение: .id[XXXXXXXX-2547].[anamciveen@aol.com].Dever

Вариант от 11-12 февраля 2020:

Сообщение >>

Пост на форуме >>

Расширение: .dewar

Составное расширение-1: .id[XXXXXXXX-2713].[chagenak@airmail.cc].dewar

Составное расширение-2: .id[C0070CCA-2720].[mr.helper@qq.com].dewar

Записки: info.hta, info.txt

Email-1: chagenak@airmail.cc, kokux@tutanota.com

Email-2: mr.helper@qq.com

Jabber-1: decrypt_here@xmpp.jp

Jabber-2: mr.helper@jabb3r.de

Результаты анализов: VT + VMR / VT

Дата создания файла: 25 января 2020

Дата первой загрузки обоих образцов на VT: 11-12 февраля 2020

Вариант от 11 февраля 2020:

Расширение: .Dever

Составное расширение: .id[XXXXXXXX-2535].[Bexonvelia@aol.com].Dever

Вариант от 11 февраля 2020:

Сообщение >>

Расширение: .dewar

Составное расширение: .id[xxxxxxxx-2713].[chagenak@airmail.cc].dewar

Email: chagenak@airmail.cc, kokux@tutanota.corn

Telegram: @hpdec

Jabber: decrypt_here@xrnpp.jp

Результаты анализов: VT + VMR + AR

Вариант от 14 февраля 2020:

Сообщение >>

Расширение: .dewar

Составное расширение: .id[XXXXXXXX-2720].[mr.helper@qq.com].dewar

Email: mr.helper@qq.com

Результаты анализов: VT

Вариант от 15 февраля 2020:

Пост на форуме >>

Расширение: .deal

Составное расширение: .id[XXXXXXXX-2423].[jewkeswilmer@aol.com].deal

Записки: info.hta, info.txt

Email: jewkeswilmer@aol.com

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.29362

BitDefender -> Trojan.Ransom.Phobos.F

ESET-NOD32- >Win32/Filecoder.Phobos.C

Вариант от 17 февраля 2020:

Сообщение >>

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-2700].[squadhack@email.tg].Devos

Записки: info.hta, info.txt

Email: squadhack@email.tg

Вариант от 17 февраля 2020:

Сообщение >>

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-2700].[squadhack@email.tg].Devos

Записки: info.hta, info.txt

Email: squadhack@email.tg

Вариант от 25 февраля 2020:

Расширение: .Caley

Составное расширение: .id[XXXXXXXX-2422].[online24decrypt@airmail.cc].Caley

Email: online24decrypt@airmail.cc

Вариант от 27 февраля 2020:

Пост на форуме >>

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-XXXX].[saveyourfiles@qq.com].Devos

Записки: info.hta, info.txt

Email: saveyourfiles@qq.com

Вариант от 28 февраля 2020:

Сообщение >>

Расширение: .dewar

Составное расширение: .id[XXXXXXXX-2715].[danianci@airmail.cc].dewar

Записки: info.hta, info.txt

Email: danianci@airmail.cc, kokux@tutanota.com

Результаты анализов: VT + HA / VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31034

BitDefender -> Gen:Variant.Ulise.99735

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.C

Malwarebytes -> Ransom.Phobos

Microsoft -> Ransom:Win32/Phobos.V!MTB

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom.Win32.CRYSIS.SMA

Вариант от 1 марта 2020:

Пост на форуме >>

Расширение: .devil

Составное расширение: .id[XXXXXXXX-XXXX].[youcanwrite24h@airmail.cc].devil

Email: youcanwrite24h@airmail.cc

Вариант от 11 марта 2020:

Расширение: .eight

Составное расширение: .id[XXXXXXXX-XXXX].[patiscaje@airmail.cc].eight

Email: patiscaje@airmail.cc

Вариант от 14 марта 2020:

Пост на форуме >>

Пост на форуме >>

Расширение: .help

Составное расширение: .id[XXXXXXXX-2275].[helprecover@foxmail.com].help

Email: helprecover@foxmail.com

Jabber: recoverhelp2020@thesecure.biz

Вариант от 20 марта 2020:

Сообщение >>

Расширение: .Caleb

Составное расширение: .id[XXXXXXXX-2408].[sverdlink@aol.com].Caleb

Email: sverdlink@aol.com

Результаты анализов: VT + AR + IA / VT + AR + IA

Вариант от 24 марта 2020:

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-2653].[kabennalzly@aol.com].Devos

Email: kabennalzly@aol.com

Вариант от 3 марта 2020:

Пост на форуме >>

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-2704].[dessert_guimauve@aol.com].Devos

Email: dessert_guimauve@aol.com

Вариант от 6 апреля 2020:

Пост на форуме >>

Расширение: .Devos

Составное расширение: .id[XXXXXXXX-2692].[2183313275@qq.com].Devos

Записки: info.hta, info.txt

Email: 2183313275@qq.com, prndssdnrp@mail.fr

Вариант от 7 апреля 2020:

Расширение: .help

Составное расширение: .id[XXXXXXXX-2275].[helprecover@foxmail.com].help

Email: helprecover@foxmail.com

Jabber: recoverhelp2020@thesecure.biz

Записки: info.hta, info.txt

Вариант от 7 апреля 2020:

Сообщение >>

Расширение: .revon

Составное расширение: .id[XXXXXXXX-2275].[werichbin@protonmail.com].revon

Email: werichbin@protonmail.com, werichbin@cock.li

Записки: info.hta, info.txt

Результаты анализов: VT + VMR

Вариант от 8 апреля 2020:

Топик на форуме >>

Расширение: .dewar

Составное расширение: .id[XXXXXXXX-2749].[wang_team777@aol.com].dewar

Записки: info.hta, info.txt

Email: wang_team777@aol.com, wang_team999@aol.com

Вариант от 12 апреля 2020:

Сообщение >>

Расширение: .eject

Составное расширение: .id[xxxxxxxx-2833].[cynthia-it@protonmail.com].eject

Email: cynthia-it@protonmail.com, leonardo@cock.lu

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31543

BitDefender -> Gen:Variant.Ransom.Phobos.62

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.C

Malwarebytes -> Ransom.Phobos

TrendMicro -> Ransom.Win32.CRYSIS.SMA

Вариант от 23 апреля 2020:

Расширение: .iso

Составное расширение: .id[XXXXXXX-2589].[backup.iso@aol.com].iso

Записки: info.txt, info.hta

Email: backup.iso@aol.com

Telegram: @iso_recovery

Результаты анализов: VT + HA / VT + VMR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31543

BitDefender -> Gen:Variant.Ransom.Phobos.62

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.C

Malwarebytes -> Ransom.Phobos

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom.Win32.CRYSIS.SMA

Вариант от 26 апреля 2020:

Пост на форуме >>

Расширение: .dewar

Составное расширение: .id[XXXXXXXX-2726].[deltatechit@protonmail.com].dewar

Записки: info.hta, info.txt

Email: deltatechit@protonmail.com, deltatech@tuta.io

Вариант от 29 апреля 2020:

Сообщение >>

Расширение: .eight

Составное расширение: .id[XXXXXXXX-2803].[mccreight.ellery@tutanota.com].eight

Email: mccreight.ellery@tutanota.com

Мьютексы: Global\<<BID>>9C354B4200000000

Global\<<BID>>9C354B4200000001

Результаты анализов: VT + VMR + IA

Вариант от 4 мая 2020:

Пост на форуме >>

Расширение: .eight

Составное расширение: .id[XXXXXXXX-2804].[2020x0@protonmail.com].eight

Записки: info.hta, info.txt

Email: 2020x0@protonmail.com, 2020x@cock.lu

➤ Содержание записки:

<<<<<<<<<<<< info note >>>>>>>>>>>>>>>>>>>

!!!All of your files are encrypted!!!

To decrypt them send e-mail to this address: 2020x0@protonmail.com.

If we don't answer in 24h., send e-mail to this address: 2020x@cock.lu

Вариант от 6 мая 2020:

Сообщение >>

Расширение: .eight

Составное расширение: .id[XXXXXXXX-2803].[verious1@cock.li].eight

Email: verious1@cock.li

Результаты анализов: VT + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31543

BitDefender -> Gen:Variant.Ransom.Phobos.62

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.C

Rising -> Ransom.Phobos!1.C277 (CLOUD)

TrendMicro -> Ransom.Win32.CRYSIS.SMA

Вариант от 7 мая 2020:

Расширение: .dewar

Составное расширение: .id[XXXXXXXX-2726].[filesreturn@cock.li].dewar

Email: filesreturn@cock.li

Вариант от 17 мая 2020:

Пост на форуме >>

Расширение: .eight

Составное расширение: .id[XXXXXXXX-2797].[ICQ@HONESTHORSE].eight

Email: ICQ@HONESTHORSE

Вариант от 17 мая 2020:

Сообщение >>

Топик на форуме >>

Расширение: .eking

Составное расширение: .id[XXXXXXXX-2275].[decphob@tuta.io].eking

Записка: info.txt

Email: decphob@tuta.io, decphob@protonmail.com

URL: hxxx://kcxb2moqaw76xrhv.onion/

Другие варианты позже имели email-адреса:

mecybaki@firemail.cc

naqohiky@firemail.cc

Вариант от 28 мая 2020:

Сообщение >>

Расширение: .eight

Составное расширение: .id[XXXXXXXX-2822].[ezequielanthon@aol.com].eight

Email: ezequielanthon@aol.com

Результаты анализов: VT + VT + IA

Вариант от 7 июня 2020:

Сообщение >>

Расширение: .eject

Составное расширение: .id[XXXXXXXX-2869].[robinhood@countermail.com].eject

Email: robinhood@countermail.com

Результаты анализов: VT + VMR

Вариант от 11 июня 2020:

Сообщение >>

Расширение: .eking

Составное расширение: .id[XXXXXXXX-2822].[ICQ@fartwetsquirrel].eking

ICQ: @fartwetsquirrel

Мьютексы: Global\<<BID>>B419773000000000

Global\<<BID>>B419773000000001

Результаты анализов: VT + HA + VMR

Вариант от 21 июня 2020:

Расширение: .eight

Составное расширение: .id[XXXXXXXX-2822].[eccentric_inventor@aol.com].eight

Email: eccentric_inventor@aol.com

Вариант от 29 июня 2020:

Сообщение >>

Сообщение >>

Расширение: .eject

Составное расширение: .id[XXXXXXXX-2869].[robinhood@countermail.com].eject

Email: robinhood@countermail.com

Мьютексы: Global\<<BID>>B419773000000000

Global\<<BID>>B419773000000001

Результаты анализов: VT + VMR + IA

Вариант от 4 августа 2020:

Сообщение >>

Расширение: .eight

Составное расширение: .id[XXXXXXXX-XXXX].[noyes.brice@aol.com].eight

Email: noyes.brice@aol.com

Вариант от 20 августа 2020 или раньше:

Расширение: .com

Составное расширение: .id[XXXXXXXX-1127].[MerlinWebster@aol.com].com

Вариант от 21 августа 2020:

Сообщение >>

Расширение: .help

Составное расширение: .id[XXXXXXXX-2275].[helprecover@foxmail.com].help

Email: helprecover@foxmail.com

Результаты анализов: VT + HA + VMR + IA

Вариант от 21 августа 2020:

Пост на форуме >>

Расширение: .eight

Составное расширение: .id[XXXXXXXX-2803].[sookie.stackhouse@gmx.com].eight

Email: sookie.stackhouse@gmx.com

Вариант от 28 августа 2020:

Расширение: .eking

Составное расширение: .id[XXXXXXXX-2XXX].[chinadecrypt@fasthelpassia.com].eking

Email: chinadecrypt@fasthelpassia.com

Вариант от 1 сентября 2020:

Расширение: .eking

Составное расширение: .id[XXXXXXXX-2XXX].[savemyself1@tutanota.com].eking

Email: savemyself1@tutanota.com

Вариант от 3 сентября 2020:

Сообщение >>

Сообщение >>

Расширение: .eking

Составное расширение: .id[XXXXXXXX-2XXX].[crioso@protonmail.com].eking

Email: crioso@protonmail.com

wiruxa@airmail.cc

yongloun@tutanota.com

anygrishevich@yandex.ru

Read to links: Message ID Ransomware (ID a Phobos) Write-up, Topic of Support *

Added later: article by MalwarebytesLABS (on July 24, 2019) article by MalwarebytesLABS (on January 10, 2020) article by Advanced Intelligence, LLC ***

Thanks: Michael Gillespie, quietman7, BleepingComputer Andrew Ivanov (article author) GrujaRS, Emmanuel_ADC-Soft, PCRisk, dnwls0719 Дмитрий Мартынов (victims in the topics of support)

© Amigo-A (Andrew Ivanov): All blog articles.

ID-B29F1C2B.[raphaeldupon@aol.com].phobos

ОтветитьУдалитьin Brazil

Thank You! I added your information.

УдалитьID[F8049E4E-3125].[unlockfile@firemail.cc].eking In Holland

Удалить[1A2950A5-3201].[unlocker@criptext.com].eking

УдалитьThank You! I added your information.

Удалитьbeltoro905073@aol.com .phobos

ОтветитьУдалитьHello,

ОтветитьУдалитьI was attacked by the ramsonware ID-E88766C9.[Raphaeldupon@aol.com].phobos could send me the decryptor.

Thank you

Ayman

eddyayman@gmail.com

I do not have a decryptor. You need to follow the results in the support topic.

Удалитьhttps://www.bleepingcomputer.com/forums/t/688649/phobos-ransomware-help-topic-phobos-phoboshta/

Perhaps researchers and developers will be able to create a decryptor. In any case, I hope and you also need to hope.

Time FIX.txt.ID-F8A0D13C.[gomer_simpson2@aol.com].phobos

ОтветитьУдалитьThank you. Added.

УдалитьID-069176CF.[elizabeth67bysthompson@aol.com].phobos

ОтветитьУдалитьСпасибо. Добавлено.

УдалитьAdd taverptintra1985@aol.com please. We successfully restore data with ShadowCopyView - https://www.nirsoft.net/utils/shadow_copy_view.html

ОтветитьУдалитьtaverptintra1985@aol.com - Whose address is it?

ОтветитьУдалитьAdd ID-C602BF82.[withdirimugh1982@aol.com].Frendi

ОтветитьУдалитьhttps://forums.malwarebytes.com/topic/245087-phobos-ransomware-thru-malwarebytes-premium-infected/

Located Phobos branded ransomware on Windows Server 2008r2.

Process Hacker located in filesystem, with Threat identified as: Hacktool.ProcHack!g1

Dharma / Phobos with .FRENDI file extensions.

I've attempted multiple times to get Malwarebytes and Malwarebytes Chameleon to load correctly, but they all fail install; OR, install, but do not allow premium features (real time protection) to turn on.

Have checked with the MalwareHunterTeam website, uploaded the .hta ransom note there, and it came back as 1) Dharma, and 2) Phobos. Additionally, all the files are labeled as 'FRENDI' files, and are labeled ID-C602BF82.[withdirimugh1982@aol.com].Frendi.

I've located a hidden folder under the C drive that I didn't make, it has 2 files in it and is labeled:

C:\Recovery\36db1731-fe3f-11e7-8c3b-fd77c61fa398\

file 1: boot.sdi.ID-C602BF82.[withdirimugh1982@aol.com].Frendi [3,865KB]

file2: Winre.wim.ID-C602BF82.[withdirimugh1982@aol.com].Frendi [165,213KB]

Safe mode with networking was able to locate and use cmd.exe command "compmgmt" to open the computer management and check system logs.

Was running non-standard RDP port.

Was running fully updated and licensed Malwarebytes Premium 3.xx

System logs: security log full with ~29 minutes of continuous RDP attack, not sure how long before this the attack started. System hit with RDP attack and ended up causing a bluescreen event. Injected attack started after that.

Thank you. We will add this information.

УдалитьIt would be good if you send us a ransom notes files - txt and hta.

Use a service www.sendspace.com