CryptoMix-System Ransomware

CryptoMix-SYSTEM Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название. На файле написано: не указано.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private

© Генеалогия: CryptoMix >> CryptoMix-Revenge > CryptoMix-System, CryptoMix-SYSTEM

К зашифрованным файлам добавляются расширения .System или .SYSTEM

Эти расширения встречались раздельно, вероятно, это разные варианты.

Активность этого крипто-вымогателя пришлась на начало января 2018 г. и продолжилась в феврале. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: _HELP_INSTRUCTION.TXT

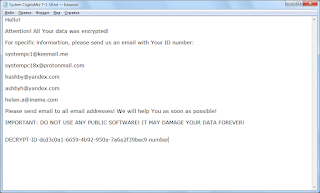

Содержание записки о выкупе:

Hello!

Attention! All Your data was encrypted!

For specific informartion, please send us an email with Your ID number:

systempc1@keemail.me

systempc18x@protonmail.com

hashby@yandex.com

ashbyh@yandex.com

helen.a@iname.com

Please send email to all email addresses! We will help You as soon as possible!

IMPORTANT: DO NOT USE ANY PUBLIC SOFTWARE! IT MAY DAMAGE YOUR DATA FOREVER!

DECRYPT-ID-dcd3c0a1-6659-4b92-950a-7a6e2f39bec9 number

Перевод записки на русский язык:

Hello!

Внимание! Все ваши данные зашифрованы!

Для конкретной информации, пришлите нам email с вашим ID номером:

systempc1@keemail.me

systempc18x@protonmail.com

hashby@yandex.com

ashbyh@yandex.com

helen.a@iname.com

Пожалуйста, отправьте письмо на все email-адреса! Мы поможем вам как можно скорее!

ВАЖНО: НЕ ИСПОЛЬЗУЙТЕ ВСЯКИЙ ПУБЛИЧНЫЙ СОФТ! ЭТО МОЖЕТ НАВСЕГДА ПОВРЕДИТЬ ВАШИ ДАННЫЕ!

DECRYPT-ID-dcd3c0a1-6659-4b92-950a-7a6e2f39bec9 number

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов и публичного софта. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Выполняет деструктивные команды:

sc stop VVS

sc stop wscsvc

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

C:\Windows\System32\cmd.exe" /C vssadmin.exe Delete Shadows /All /Quiet

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

_HELP_INSTRUCTION.TXT

<random>.exe

Расположения:

C:\ProgramData\<random>.exe

%USERPROFILE%\Downloads\_HELP_INSTRUCTION.TXT

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: systempc1@keemail.me

systempc18x@protonmail.com

hashby@yandex.com

ashbyh@yandex.com

helen.a@iname.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

© CryptoMix Revenge generation (поколение Revenge)

Azer, Noob, Exte, Pirate, CK, Zayka, Zero, DG - июль 2017

Ogonia, Error, Empty, Arena - август 2017

Shark - сентябрь 2017

x1881, Coban - октябрь 2017

XZZX, 0000, Test - ноябрь 2017

WORK, FILE, Tastylock - декабрь 2017

SERVER, System - январь 2018

MOLE66 - март 2018

Backup - май 2018

SYS - июнь-август, декабрь 2018

DAT (WINDAT) - январь 2019

DLL - апрель 2019

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 31 января 2018:

Расширение: .SYSTEM

Примеры зашифрованных файлов:

0D0A516824060636C21EC8BC280FEA12.SYSTEM

1E916DB63E0ACAF8BA46C2E14068AEAC.SYSTEM

28B0C4303AC580100F06CA073D3763C4.SYSTEM

Записка: _HELP_INSTRUCTION.txt

Результаты анализов: VT

BTC: 1JzKzrm9sAcRyNgcR3x4xcftpwxW8ZafEy

Сумма выкупа: 0.35 или другая

Email: systemwall@keemail.me

systemwall@protonmail.com

systemwall@yandex.com

systemwall1@yandex.com

Расширение: .SYSTEM

Примеры зашифрованных файлов:

0D0A516824060636C21EC8BC280FEA12.SYSTEM

1E916DB63E0ACAF8BA46C2E14068AEAC.SYSTEM

28B0C4303AC580100F06CA073D3763C4.SYSTEM

Записка: _HELP_INSTRUCTION.txt

Результаты анализов: VT

BTC: 1JzKzrm9sAcRyNgcR3x4xcftpwxW8ZafEy

Сумма выкупа: 0.35 или другая

Email: systemwall@keemail.me

systemwall@protonmail.com

systemwall@yandex.com

systemwall1@yandex.com

Содержание записки:

Hello!

Attention! All Your data was encrypted!

For specific informartion, please send us an email with Your ID number:

systemwall@keemail.me

systemwall@protonmail.com

systemwall@yandex.com

systemwall1@yandex.com

xxxx.x@dr.com (this email appears to be unique based on a name from the client address book)

Please send email to all email addresses! We will help You as soon as possible!

IMPORTANT: DO NOT USE ANY PUBLIC SOFTWARE! IT MAY DAMAGE YOUR DATA FOREVER!

DECRYPT-ID-af717ca2-a4ef-48ca-8bc1-8851bad1f877 number

Пример темы >>

Содержание ответного письма (из email):

Hello!

We are glad to hear You! And We will be happy to help You!

Here is Your personal instruction:

https://onetimesecret.com/secret/sng3c7hizuxszz8rfvgnz7bp4nXXX

Password: 035unit

Please read it carefully! After that just follow Your instruction and You will solve this problem very quickly!

Our kind regards,

name from client address book

Support Manager

Worldwide Children Charity Community

Her diagnosis: Acute Lymphoblastic Leukemia (ALL)

Need for medical help: $120k

Already contributed: 81k

Содержание ответа вымогателей (размещено на сайте onetimesecret.com):

Hello!

to decrypt your files You will need a special software with your special unique private key.

Price of software with your private key is JUST a 0.35 bitcoins. With this product you can decrypt all your files and protect Your system!!! Protect!!! Your system will work without any vulnerability.

Also You will have a FREE tech support for solving any PC troubles for 3 years!

You can buy bitcoins through this bitcoin web site https://localbitcoins.com/

or www.bitquick.co - fast way to buy bitcoin with cash

or www.coinatmradar.com - it`s a Bitcoin ATM (very simple and fast)

or www.paxful.com

Register there and find a nearest Bitcoin seller. It`s easy! Choose more comfortable payment method for buying Bitcoin!

After that You should send bitcoins to the charity bitcoin wallet address:

1JzKzrm9sAcRyNgcR3x4xcftpwxW8ZafEy

All this process is very easy! It`s like a simple money transfer.

And now most important information:

We are the International Children Charity Organisation! Your money will be spent for the children charity. So that is mean that You will get a participation in this process too. Many children will receive presents and medical help!

And We trust that you are kind and honest person! Thank You very much! We wish You all the best! Your name will be in the main donors list and will stay in the charity history!

Remember You can save many children destinies! Money for You is just a paper (You will earn money again in the next month), but for many children is a real chance to change their life!

Also ONLY WE can give to our customers very important benefits:

1) You will restore all Your data immediately

2) Your network vulnerabilities will be closed

3) You will protect Your system from the main attack in the future! It`s a very important option!

Only our community can give You this opportunity! All other anti-malware companies just promise it, but in fact they cannot protect You! It`s very terrible!

4) Main idea - many children will receive a donation and medical help from Your name!

5) You will have a free tech support for solving any PC troubles! Just ask a support and support will help You!

P.S> When your payment will be delivered you will receive your software with private key IMMEDIATELY!

P.P.S> In the next 24 hours your price may be doubled by the Main Server automatically.

So now you have a chance to restore your PC at low price!

Best regards,

Charity Team

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter

ID Ransomware (ID under CryptoMix Revenge)

Write-up (n/a), Topic of Support

*

Read to links:

Tweet on Twitter

ID Ransomware (ID under CryptoMix Revenge)

Write-up (n/a), Topic of Support

*

Added later:

Write-up on BC (February 2. 2018)

*

Added later:

Write-up on BC (February 2. 2018)

*

Thanks:

BleepingComputer, Michael Gillespie

Andrew Ivanov (author)

*

Thanks:

BleepingComputer, Michael Gillespie

Andrew Ivanov (author)

*

© Amigo-A (Andrew Ivanov): All blog articles.

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: Karsten Hahn * * *